很简单的签到题,然而我把加密函数看花眼了

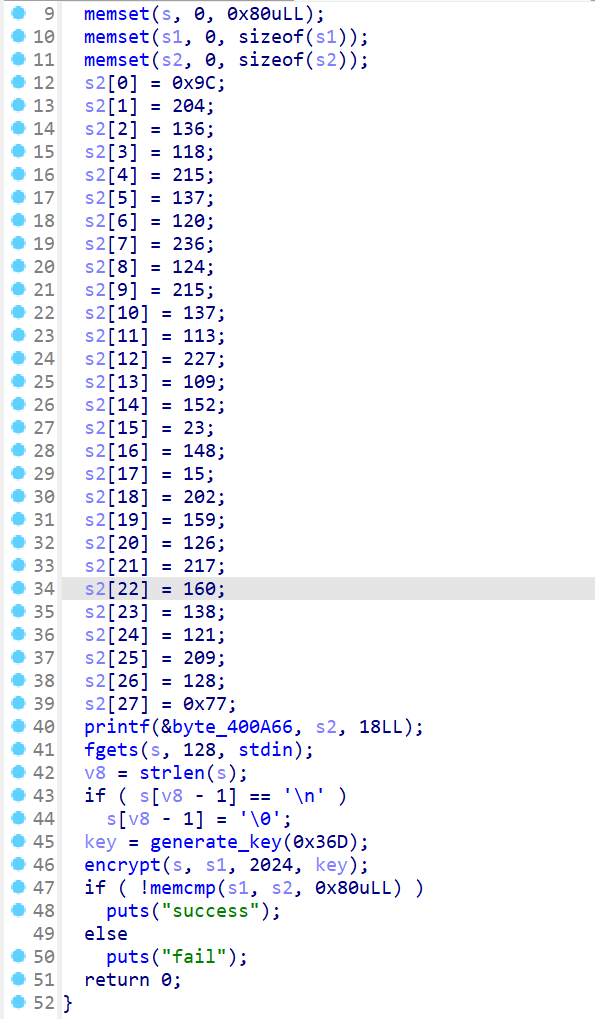

主要函数部分可以直接看到

41行 获取128个字符,v8算个长度,读入到回车就停止

45行 生成了一个key

46行 加密

47行 比对密文,s2已经给出

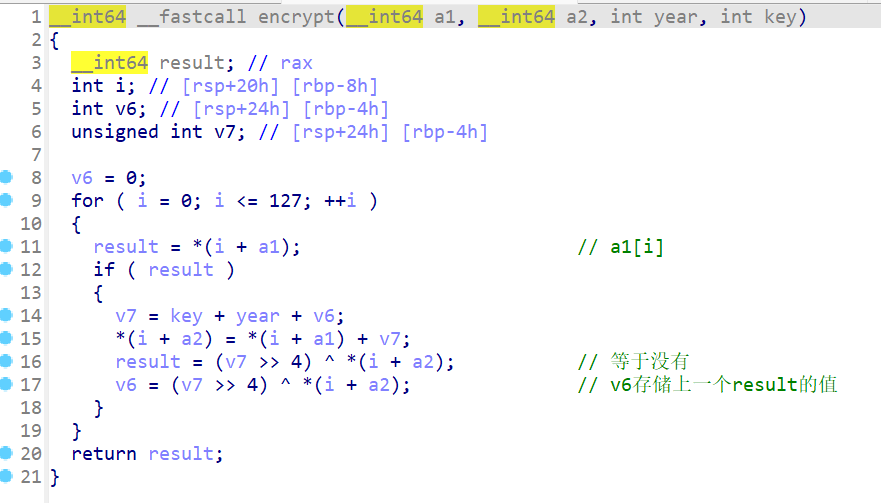

进encrypt看一下

对每一个字符,加上一个v7,再异或v7>>4,

v6是用来记录上次的result

逆向搓一下脚本

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

unsigned int generate_key(unsigned int s) {

s = s * 0x5bd1e995 + 0x12345678;

return (s >> 16);

}

void decryp

文章详细解析了一段C语言代码,涉及加密和解密过程,重点是使用异或操作和一个自定义的密钥生成函数。作者的目标是帮助读者理解加密函数的工作原理并进行逆向工程。

文章详细解析了一段C语言代码,涉及加密和解密过程,重点是使用异或操作和一个自定义的密钥生成函数。作者的目标是帮助读者理解加密函数的工作原理并进行逆向工程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1847

1847

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?