ctfshow|web入门|信息搜集

web1-web20

文章目录

题解总结

查看源码

查看请求头 包括cookie

网页超链接

扫描

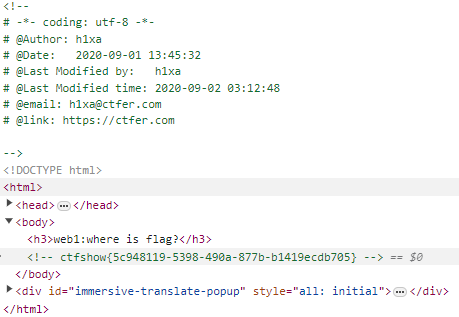

web1

<!-- ctfshow{5c948119-5398-490a-877b-b1419ecdb705} -->

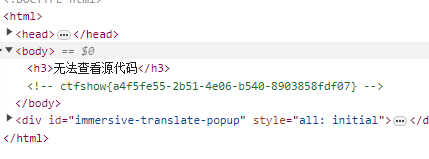

web2

无法打开源代码,CTRL + shift + I 打开开发者工具

<!-- ctfshow{a4f5fe55-2b51-4e06-b540-8903858fdf07} -->

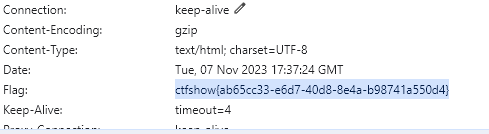

web3

查看请求头

ctfshow{ab65cc33-e6d7-40d8-8e4a-b98741a550d4}

web4

访问/robots.txt

User-agent: *

Disallow: /flagishere.txt

访问 /flagishere.txt

ctfshow{1581e469-99fc-40c0-9c88-1a7d820c18e9}

web5

访问 /index.phps即可拿到flag,御剑一把梭

HTTP/1.1 200 OK

Server: nginx/1.18.0 (Ubuntu)

Date: Tue, 07 Nov 2023 19:52:43 GMT

Content-Type: application/octet-stream

Content-Length: 302

Connection: close

Accept-Ranges: bytes

Etag: "654a954a-12e"

Last-Modified: Tue, 07 Nov 2023 19:51:38 GMT

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-01 14:14:17

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-01 14:34:53

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

//ctfshow{dbd19596-227e-42d6-be81-a5fa6b395e2e}

echo "web5:where is flag ?"

ctfshow{dbd19596-227e-42d6-be81-a5fa6b395e2e}

web6

访问 /www.zip可以下载到备份文件,里面有php文件

<?php

/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-09-01 14:37:13

# @Last Modified by: h1xa

# @Last Modified time: 2020-09-01 14:42:44

# @email: h1xa@ctfer.com

# @link: https://ctfer.com

*/

//flag in fl000g.txt

echo "web6:where is flag?"

?>

fl000g.txt:

flag{flag_here}

web7

访问 .git/得到返回数据

HTTP/1.1 200 OK

Server: nginx/1.18.0 (Ubuntu)

Date: Tue, 07 Nov 2023 19:59:44 GMT

Content-Type: text/html; charset=UTF-8

Connection: close

X-Powered-By: PHP/7.3.11

Content-Length: 46

ctfshow{ae69c019-0c37-41d6-b35f-26466200de20}

ctfshow{ae69c019-0c37-41d6-b35f-26466200de20}

web8

访问 .svn

ctfshow{9cc7d720-196c-4dec-b974-57589cfe5d72}

web9

访问 index.php.swp

HTTP/1.1 200 OK

Server: nginx/1.18.0 (Ubuntu)

Date: Tue, 07 Nov 2023 20:01:17 GMT

Content-Type: application/octet-stream

Content-Length: 45

Connection: close

Accept-Ranges: bytes

Etag: "654a9774-2d"

Last-Modified: Tue, 07 Nov 2023 20:00:52 GMT

ctfshow{31f39f16-e4d7-40e0-9b27-0340f5b73adc}

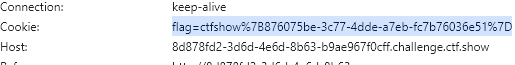

web10

检查请求头,在cookie中发现flag

flag=ctfshow%7B876075be-3c77-4dde-a7eb-fc7b76036e51%7D

web11

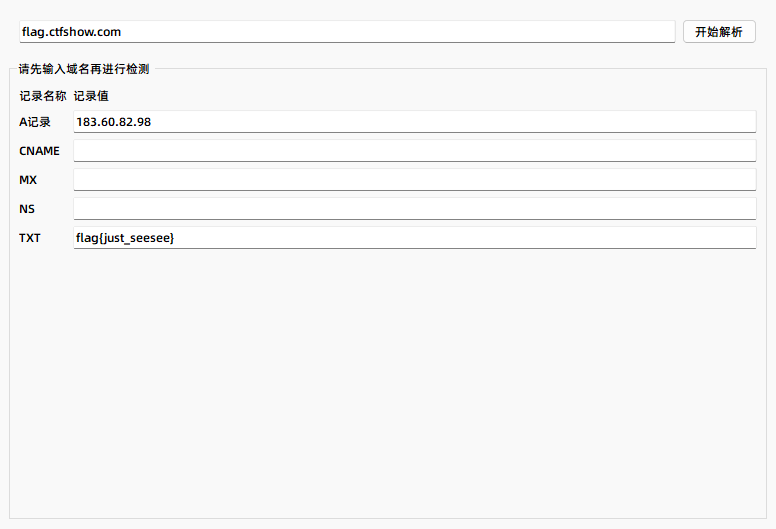

根据提示,对 flag.ctfshow.com进行域名解析

得到flag

flag{just_seesee}

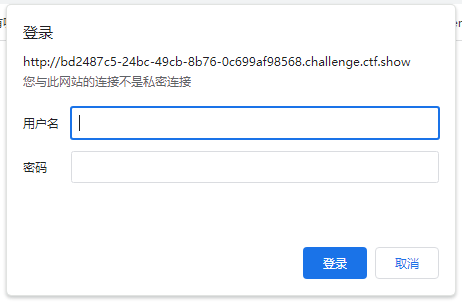

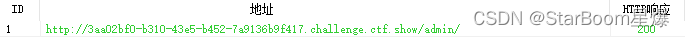

web12

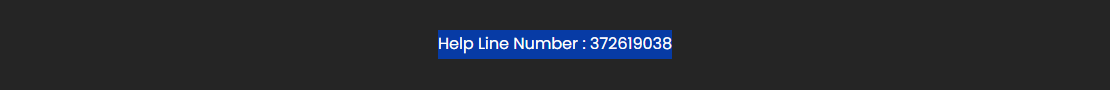

页面最底下发现一行数字

访问 robots.txt

User-agent: *

Disallow: /admin/

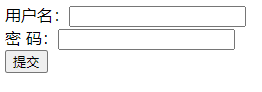

提示需要登录

使用最初获取的数字作为密码即可登录,账号为admin

ctfshow{97c552e4-7173-41fb-a507-614a1963f128}

web13

检索源码内的超链接发现存在 /document.pdf,包含内容

默认后台地址:http://your-domain/system1103/login.php

默认用户名:admin

默认密码:admin1103

访问 /system1103/login.php,登陆后得到

ctfshow{918c7abe-cad3-496a-8572-2b92a77bfa6c}

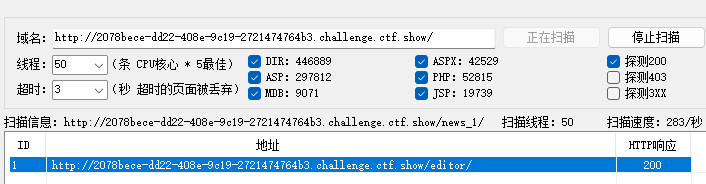

web14

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

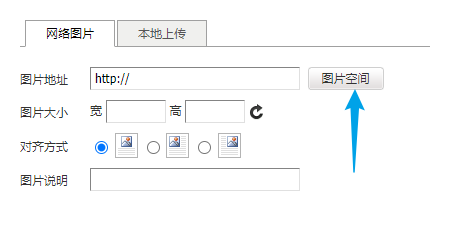

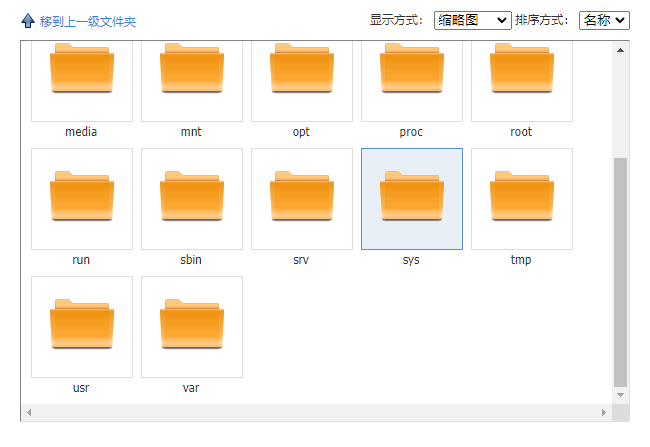

扫描发现存在地址 /editor

御剑扫描发现地址

点开图片空间可以看到网站文件结构

点开图片空间可以看到网站文件结构

之后就是一步步检索,发现flag文件,再访问 /nothinghere/fl000g.txt即可得到

ctfshow{d4c9c57f-056f-4566-bb61-b7cafff8bf8c}

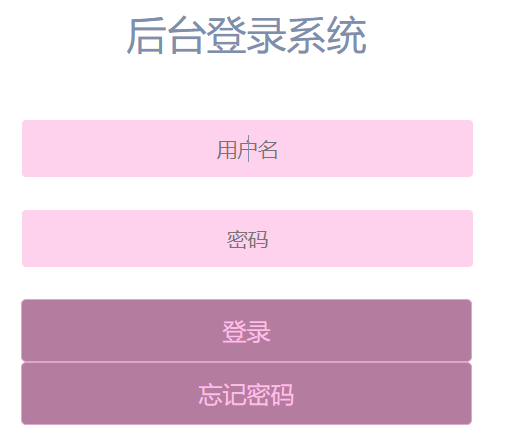

web15

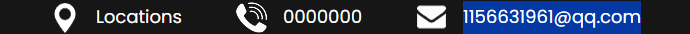

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

根据提示能找到页面最下面的邮箱地址

御剑扫描得到登录地址

访问默认尝试admin为账号,但是不知道密码

刚开始尝试爆破,但是试了很久没出,才注意到网站有个忘记密码,以后一定要认真审查网站元素再出手

是让人猜测城市,qq查找那个邮箱即可得到城市是西安,我没想到,我在网上爬了一下全国所有城市名单,然后burp进行爆破,这里爆破需要对城市名进行urlencode,不然是不能成功的! 得到密码 admin7789

ctfshow{a60add2e-76ad-45bc-92be-e357dabffd65}

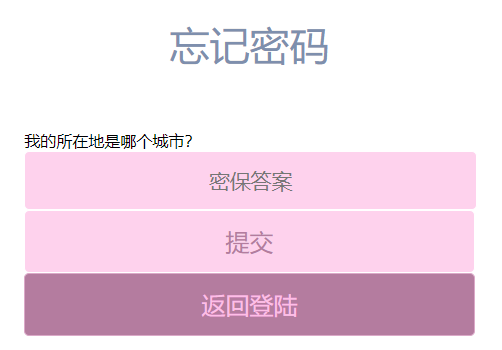

web16

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

根据提示,存在探针,访问 tz.php

来到页面下,检查页面的超链接,或者是搜索关键词 ctfshow,发现有网站链接

/tz.php?act=phpinfo

进入phpinfo搜索得到flag

ctfshow{45a82ef1-0913-468f-b0e2-1404fe6a9649}

web17

欢迎来到CTFshow周边商城

name id price image

1 Iphone IPHO001 400.00 images/iphone.jpg

2 Camera CAME001 700.00 images/camera.jpg

3 Watch WATC001 100.00 images/watch.jpg

访问 backup.sql下载文件

CREATE DATABASE IF NOT EXISTS ctfshow;

USE ctfshow;

--

-- Table structure for table `products`

--

CREATE TABLE IF NOT EXISTS `products` (

`product_id` int(11) NOT NULL,

`name` varchar(100) NOT NULL,

`sku` varchar(14) NOT NULL,

`price` decimal(15,2) NOT NULL,

`image` varchar(50) NOT NULL,

PRIMARY KEY (`product_id`),

UNIQUE KEY `sku` (`sku`)

) ENGINE=InnoDB AUTO_INCREMENT=4 DEFAULT CHARSET=utf8;

CREATE TABLE `ctfshow_secret` (

`secret` varchar(255) DEFAULT NULL

) ENGINE=InnoDB DEFAULT CHARSET=utf8;

INSERT INTO `ctfshow_secret` VALUES ('ctfshow{f34cd236-c13c-4788-88c8-5e1f7c3fc160}');

--

-- Dumping data for table `products`

--

INSERT INTO `products` (`product_id`, `name`, `sku`, `price`, `image`) VALUES

(1, 'Iphone', 'IPHO001', '400.00', 'images/iphone.jpg'),

(2, 'Camera', 'CAME001', '700.00', 'images/camera.jpg'),

(3, 'Watch', 'WATC001', '100.00', 'images/watch.jpg');

ctfshow{f34cd236-c13c-4788-88c8-5e1f7c3fc160}

web18

对于游戏题刚开始就研究flag在哪就好了,审查代码或者检测浏览器发包, 先查flag是在本地还是服务器上面

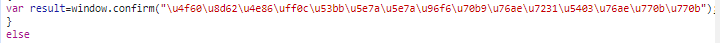

在游戏的逻辑js里找到可疑信息

\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b

你赢了,去幺幺零点皮爱吃皮看看

访问110.php

ctfshow{ee4514fe-cec8-452c-93bf-d108e7705162}

web19

检索源码 ,发现

<!--

error_reporting(0);

$flag="fakeflag"

$u = $_POST['username'];

$p = $_POST['pazzword'];

if(isset($u) && isset($p)){

if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04'){

echo $flag;

}

}

-->

post发送 username=admin&pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04

ctfshow{e488f2f5-7e67-451f-a135-c95e9791f789}

= $_POST['username'];

$p = $_POST['pazzword'];

if(isset($u) && isset($p)){

if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04'){

echo $flag;

}

}

-->

post发送 username=admin&pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04

ctfshow{e488f2f5-7e67-451f-a135-c95e9791f789}

web20

御剑扫描,访问 db/db.mdb下载数据库文件,打开搜索即可找到flag

1717

1717