mysql客户端再也不用SSH中转连接了

你是否也遇到过这些头疼问题?

最近在 V2ex 上看到不少开发者的困惑:

- "应该给开发生产环境数据库的写权限吗?" —— 给了怕出事,不给影响效率

- "数据库要不要开放外网 IP 连接?" —— 开了不安全,不开又不方便

- "除了内外网隔离,还有什么办法保护数据不外泄?" —— 传统方案太粗暴

- "有没有好用的数据库代理中间件?" —— 市面上的产品要么太复杂,要么功能不全

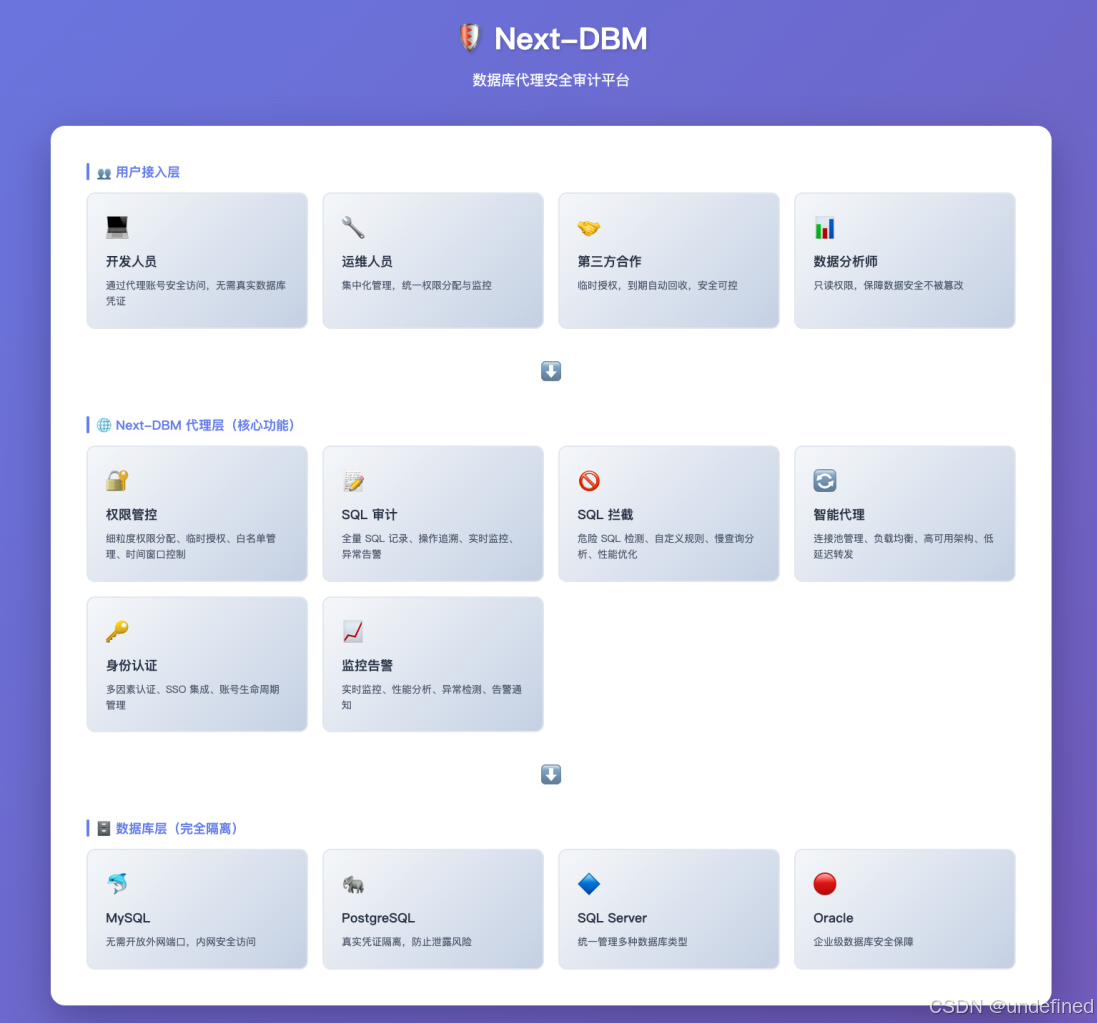

这个系统可以全部搞定:Next-DBM一站式数据库安全管理平台

它是一款专业的数据库代理与权限管理系统,专门为解决企业数据库安全与访问控制问题而设计。

核心功能

核心功能

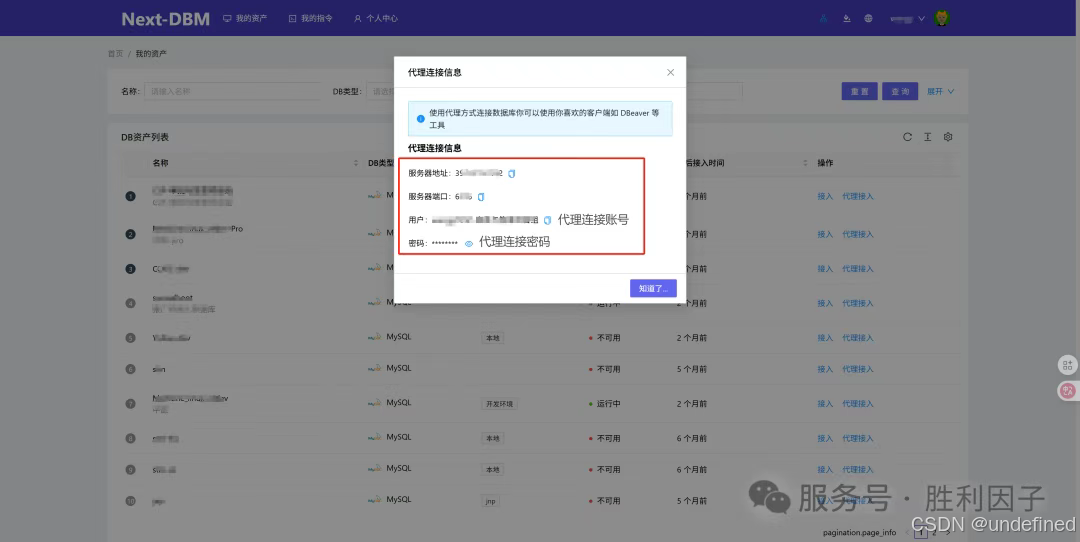

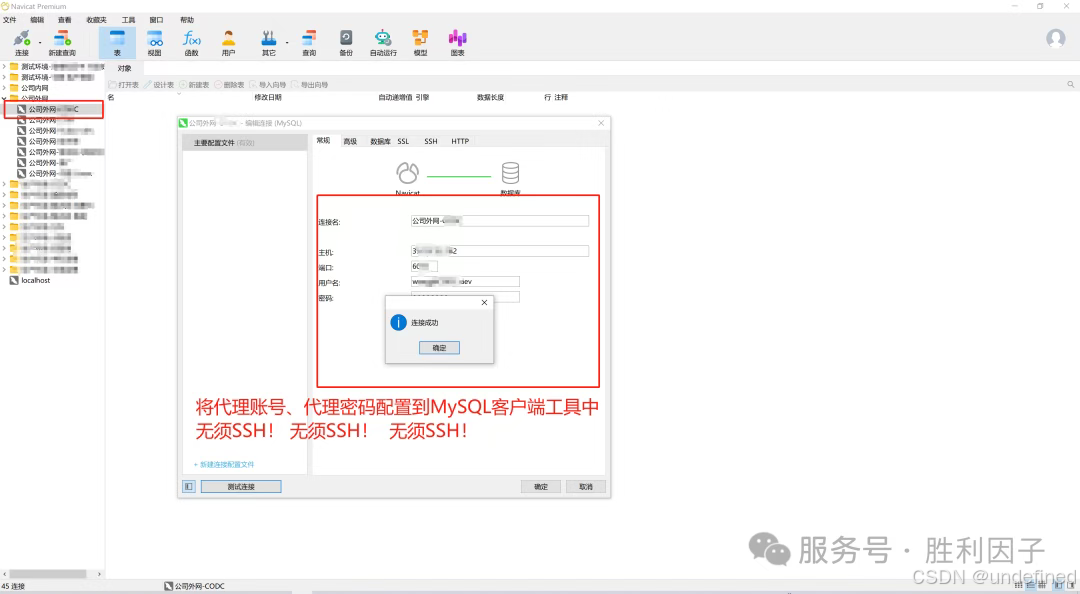

- 智能代理服务,彻底隔离数据库

数据库无需开放外网端口,所有连接通过 Next-DBM 代理

开发人员通过代理账号连接,永远接触不到真实数据库凭证

即使代理账号泄露,也可随时收回,不影响数据库本身

- 精细化权限管控

按需分配权限:为不同角色分配读/写/DDL/DML 等细粒度权限

临时授权机制:需要写权限?申请临时授权,用完自动回收

白名单管理:限制可访问的库、表、甚至具体字段

时间窗口控制:设定权限有效时间,到期自动失效

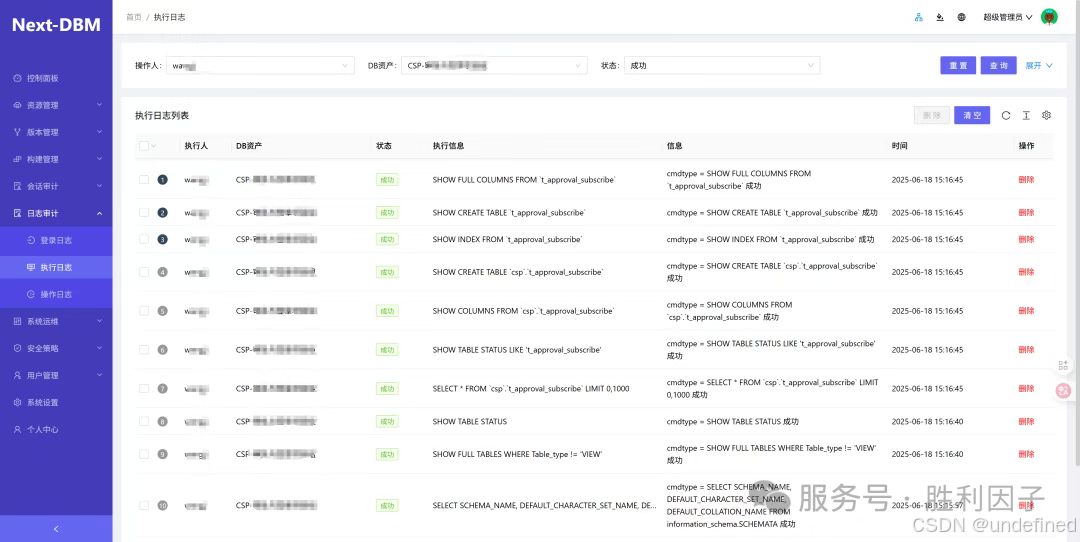

- 全链路 SQL 审计

实时记录每个账号执行的所有 SQL 语句

完整的操作日志:谁、什么时候、做了什么,一目了然

支持按时间、账号、操作类型快速检索

异常操作告警,第一时间发现风险行为

- SQL 审核与拦截

危险 SQL 自动拦截(如无 WHERE 条件的 DELETE/UPDATE)

支持自定义 SQL 规则,适配企业规范

慢查询分析,帮助优化数据库性能

- 多数据库支持

兼容 MySQL、PostgreSQL、SQL Server、Oracle 等主流数据库

统一管理界面,无需切换工具

实际应用场景

场景一:开发环境权限管理

问题:开发需要查询生产数据排查问题,但又不能给完整权限

解决:通过 Next-DBM 分配只读代理账号,开发可以查询但无法修改数据,需要写权限时走审批流程临时开通

场景二:第三方合作

问题:外部合作伙伴需要访问部分数据,直接给数据库账号风险太大

解决:创建受限的代理账号,只允许访问指定表,设置有效期,合作结束后一键回收

场景三:数据安全审计

问题:数据被篡改了,但不知道是谁操作的

解决:通过 SQL 审计日志快速定位,查看完整操作记录和时间线

场景四:远程办公安全

问题:不想开放数据库外网端口,但员工需要远程连接

解决:Next-DBM 部署在内网,员工通过加密代理连接,数据库本身无需暴露

核心界面预览

1083

1083

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?