BurpSuite使用

声明

学习视频来自 B 站UP主泷羽sec,如涉及侵权马上删除文章。

笔记的只是方便各位师傅学习知识,以下网站只涉及学习内容,其他的都与本人无关,切莫逾越法律红线,否则后果自负。

✍🏻作者简介:致力于网络安全领域,目前作为一名学习者,很荣幸成为一名分享者,最终目标是成为一名开拓者,很有趣也十分有意义

🤵♂️ 个人主页: @One_Blanks

欢迎评论 💬点赞👍🏻 收藏 📂加关注+

- 关注总部:泷羽Sec

简介

BurpSuite是一款强大的集成化Web应用安全测试工具,由多个协同运作的模块组成,助力安全从业者、渗透测试人员以及安全爱好者全面剖析目标Web应用的安全性,精准探测各类潜在漏洞,无论是简单的小型网站,还是复杂的大型企业级Web系统,它都能大显身手

主要功能组件

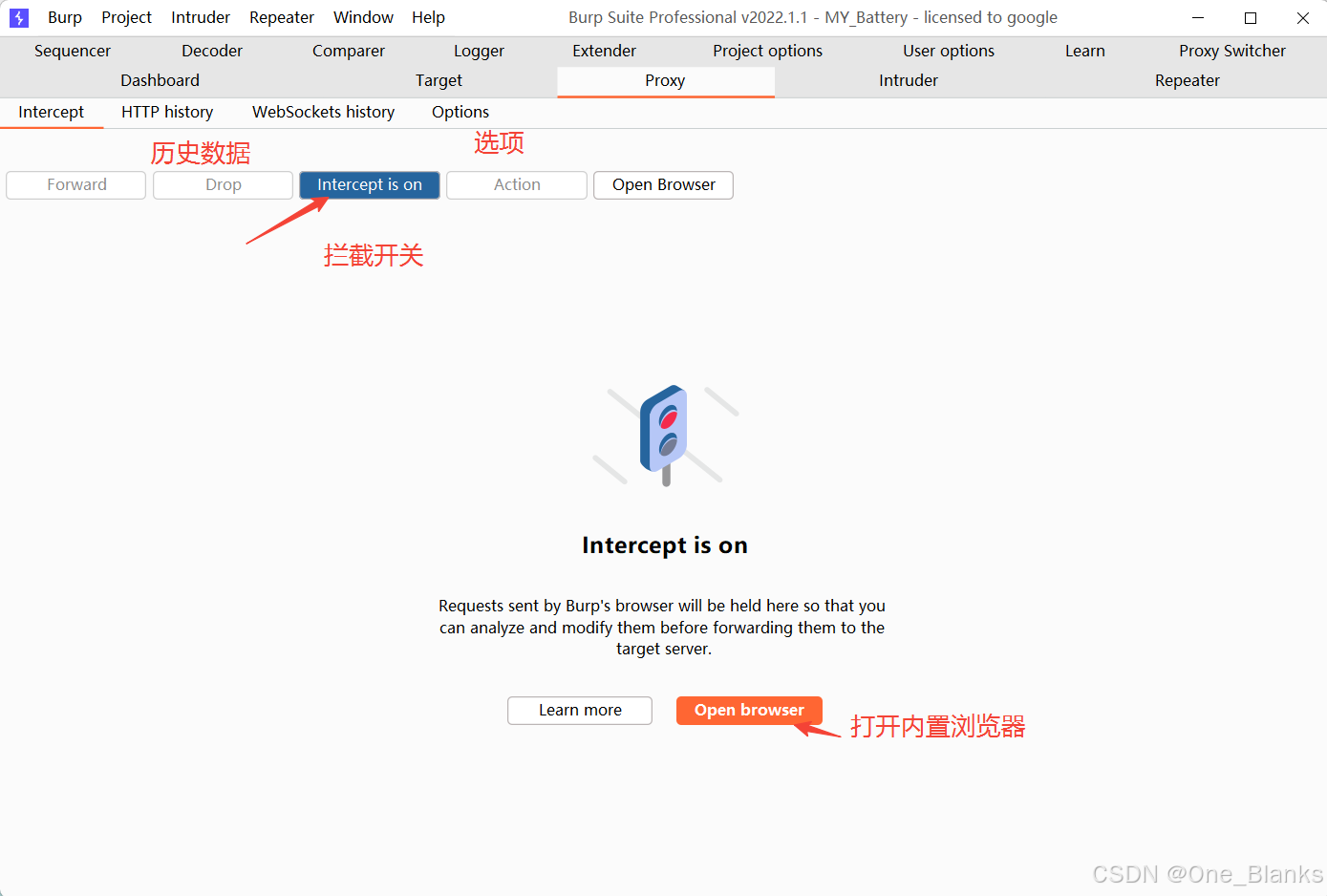

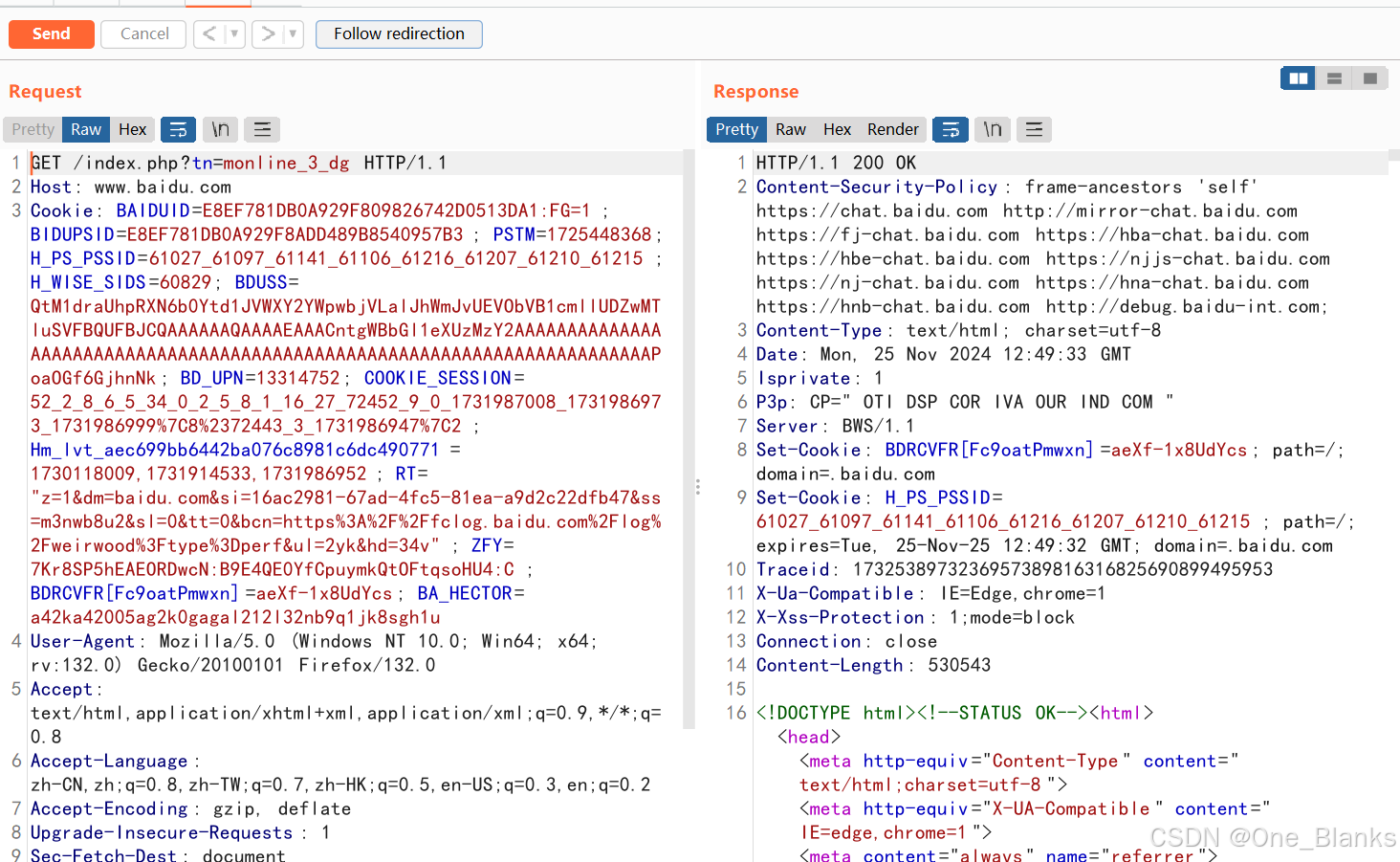

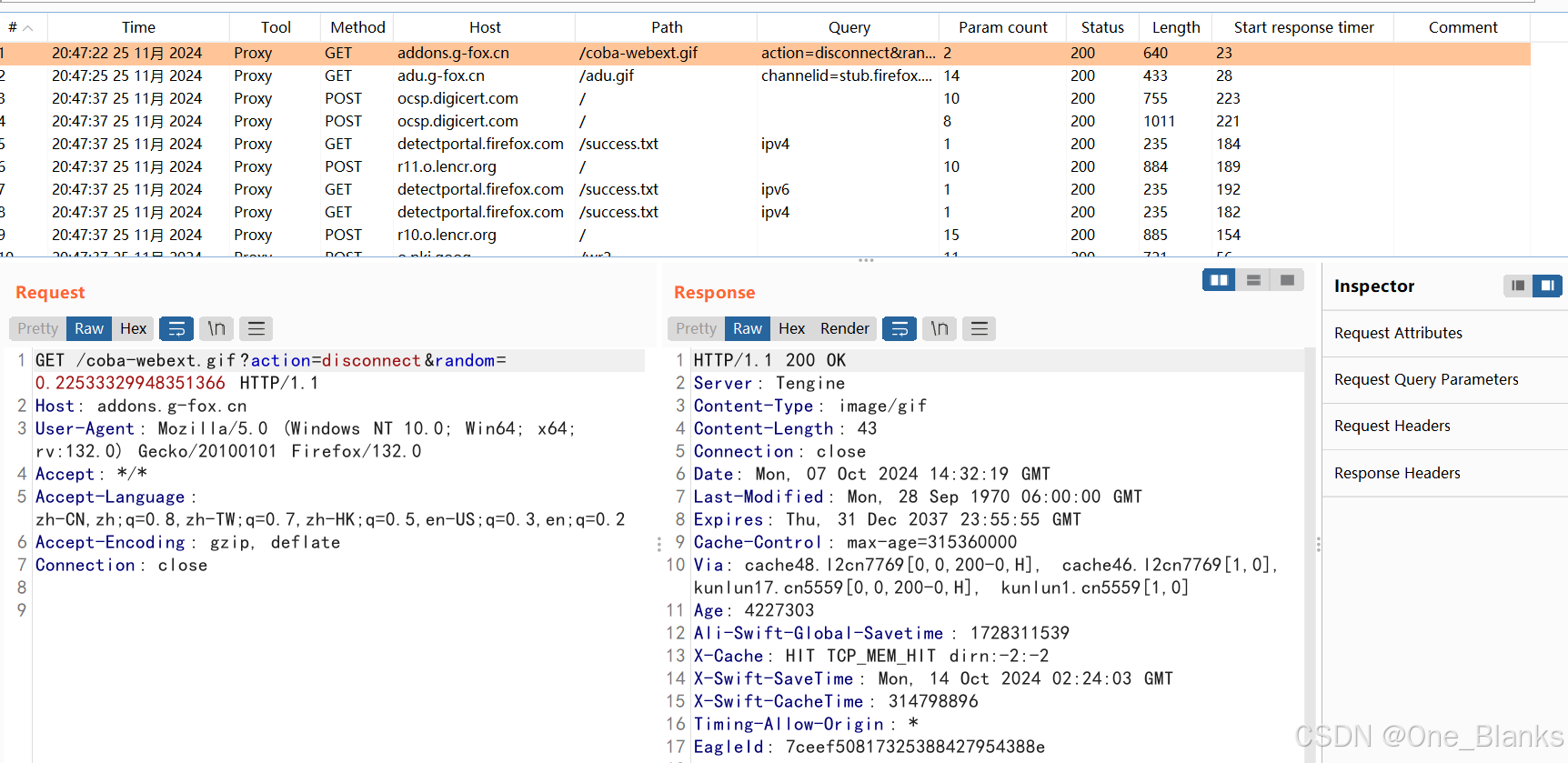

Proxy(代理)

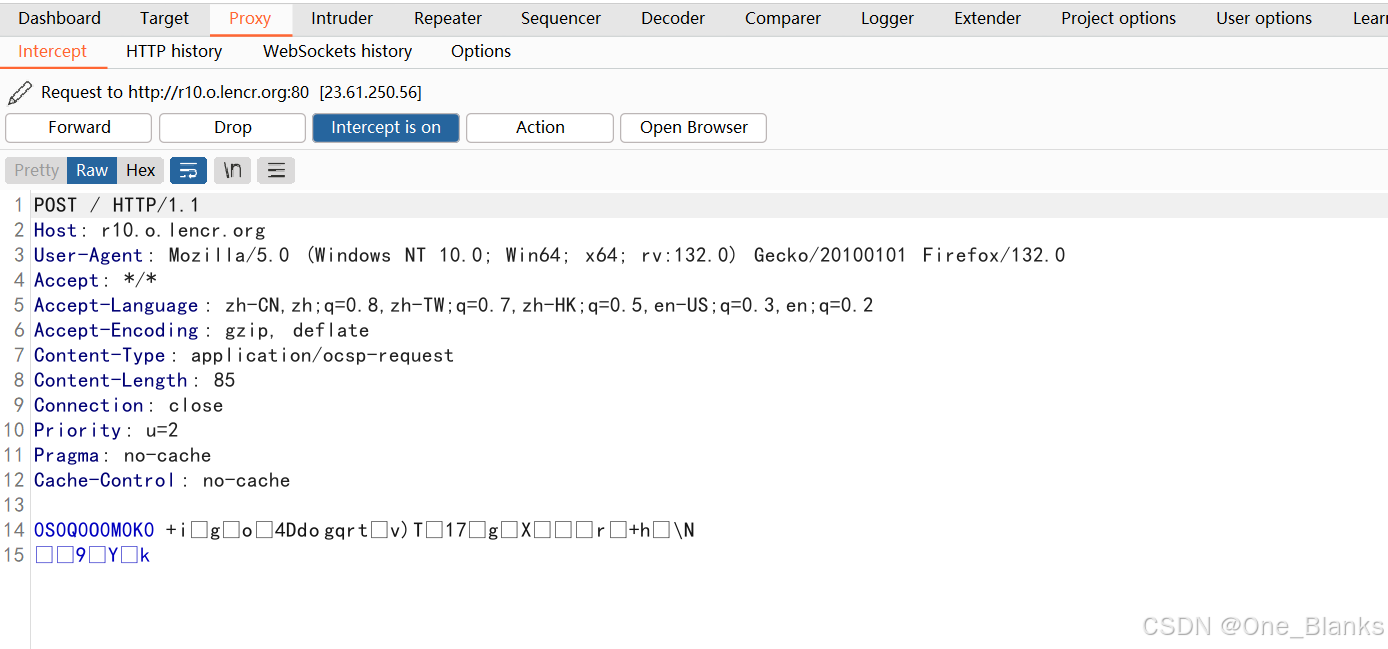

通过配置浏览器或者其他客户端使用BurpSuite的代理服务器,它能够拦截并查看客户端和服务器之间传输的HTTP/S请求和响应。

- 它就像是一个中间人,位于浏览器和目标 Web 服务器之间。当浏览器发送请求时,请求会先经过 Burp Suite 的代理。代理可以拦截和修改这些请求,让安全测试人员能够查看请求的详细内容,包括请求头(如 User - Agent、Cookie 等信息)、请求体(如 POST 数据)。同时也可以查看服务器返回的响应,包括响应状态码、响应头和响应体。

这对于测试输入验证,如SQL注入、XSS等漏洞都非常有用。

Spider(爬虫)

这个组件用于自动发现Web应用程序的内容和功能。它会从一个起始URL开始,像一个真正的搜索引擎爬虫一样,递归地搜索连接、表单等内容。

- 例如:如果给他一个网站首页URL,他会顺着页面中的链接访问其他页面,并且能够识别表单提交的目标URL,从而发现更多的页面路径。这样更好的让安全测试人员全面了解Web应用程序的结构,确保不会遗漏任何可能存在漏洞的页面。可以根据自定义的规矩进行爬行,可以限制爬行的深度、范围等,以更好地实行不同的测试场景。

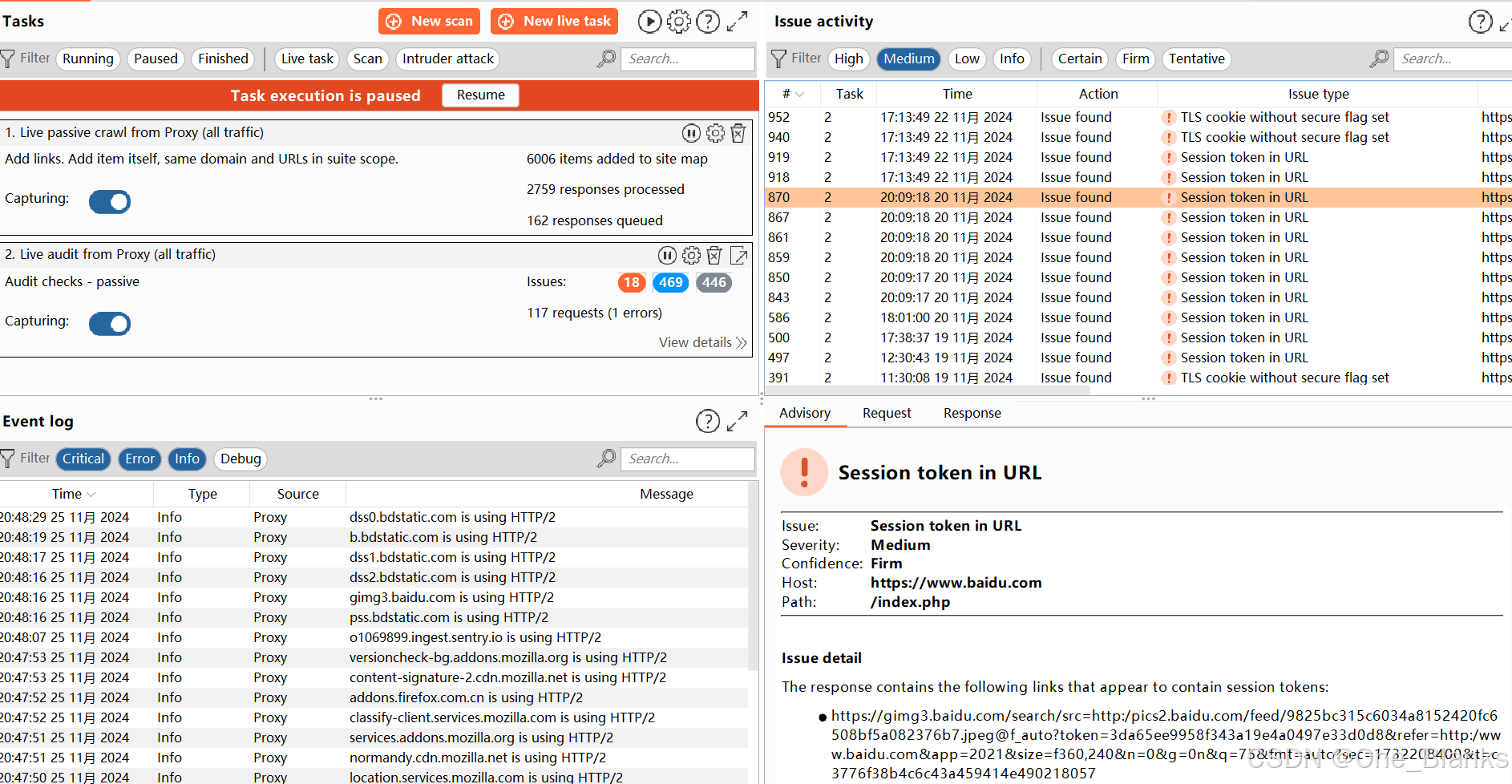

Scanner(扫描器)

能够自动检测Web应用程序中的各种安全漏洞。会根据Burp内置的漏洞检测规则和技术,对发现的目标应用程序进行扫描。

-

例如:它可以检测常见的漏洞,如SQL注入漏洞、跨站脚本XSS、文件包含漏洞等。在扫描过程中会发送一些列精心构造的请求,然后分析服务器的响应来判断是否存在漏洞。

扫描器会生成详细的扫描报告,指出发现漏洞的位置、类型、风险等级,帮助安全测试人员快速定位和修复问题。不过,扫描器针对那些复杂类型的漏洞也是需要自己手动测试的

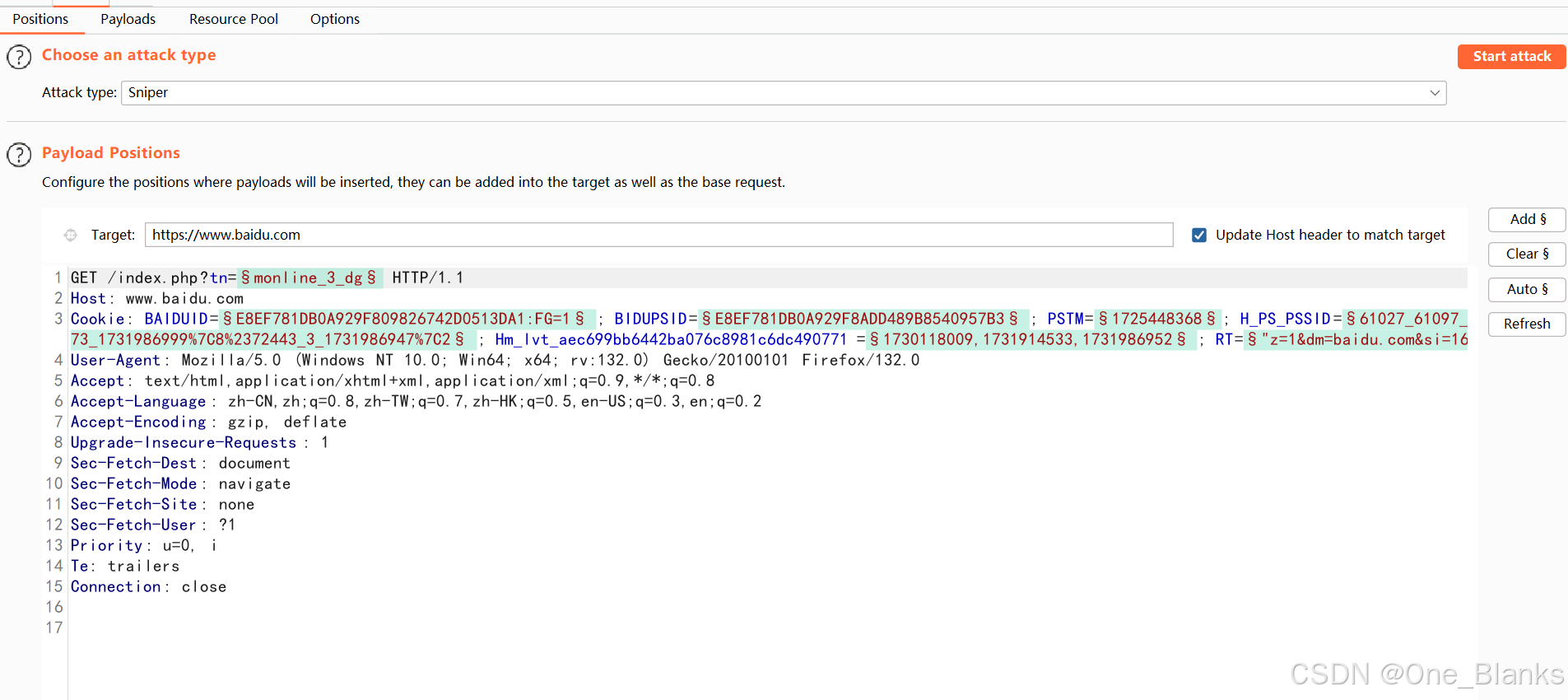

Intruder(爆破器)

Intruder多用于暴力破解密码、枚举目录和文件等的工具模块。它润旭安全测试人员通过配置攻击载荷(Payloads)来对目标进行攻击。

- 例如:在暴力破解时将用户名作为一个固定参数,将密码字段放在攻击载荷的位置,Intruder模块就会发送一系列请求,尝试不同密码组合,我们可以通过服务器响应数据包的长度判断是否成功

- 还可以用来测试参数的边界值,通过修改参数的值的范围来发现潜在漏洞,比如证书溢出漏洞等

Repeater(中继器)(重放器)

主要用于手动修改和重新发送单个请求。可以利用拦截的请求或自己手动构建的请求进行安全测试

- 例如:当发现一个可以请求时,可以将其发送到Repeater中,然后对请求中的参数进行修改,如修改一个用户ID参数的值,再次发送请求,观察服务器的不同响应,从而判断该参数是否存在安全风险,如越权访问等

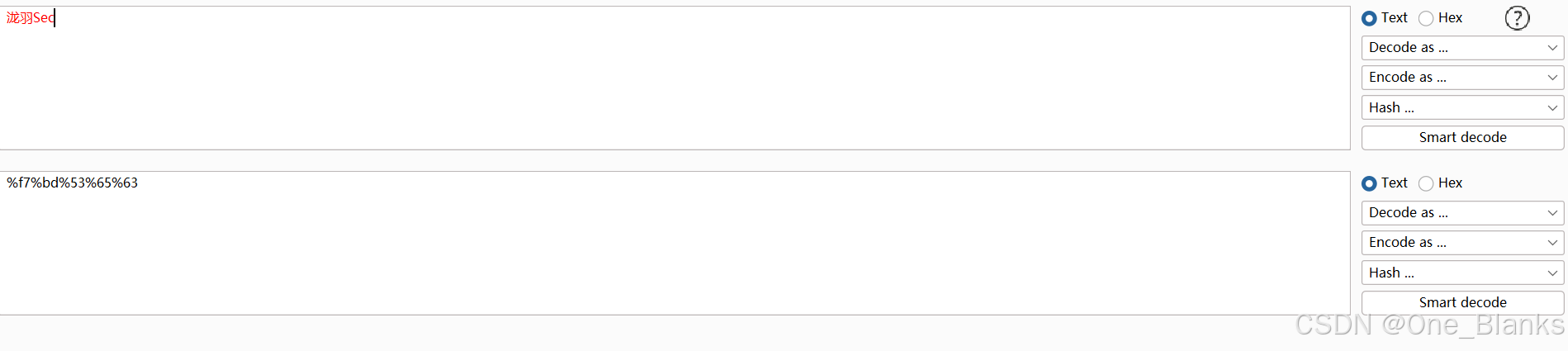

Decoder(解码器)

用于对数据进行编码和解码操作,在Web测试中经常用到数据编码转换的情况,如URL编码、Base64编码等。

- 例如:当遇到一个Base64编码的敏感信息时就可以使用Decoder将其解码,查看原始数据。同时也可以对数据进行编码,来对一些防御进行绕过。

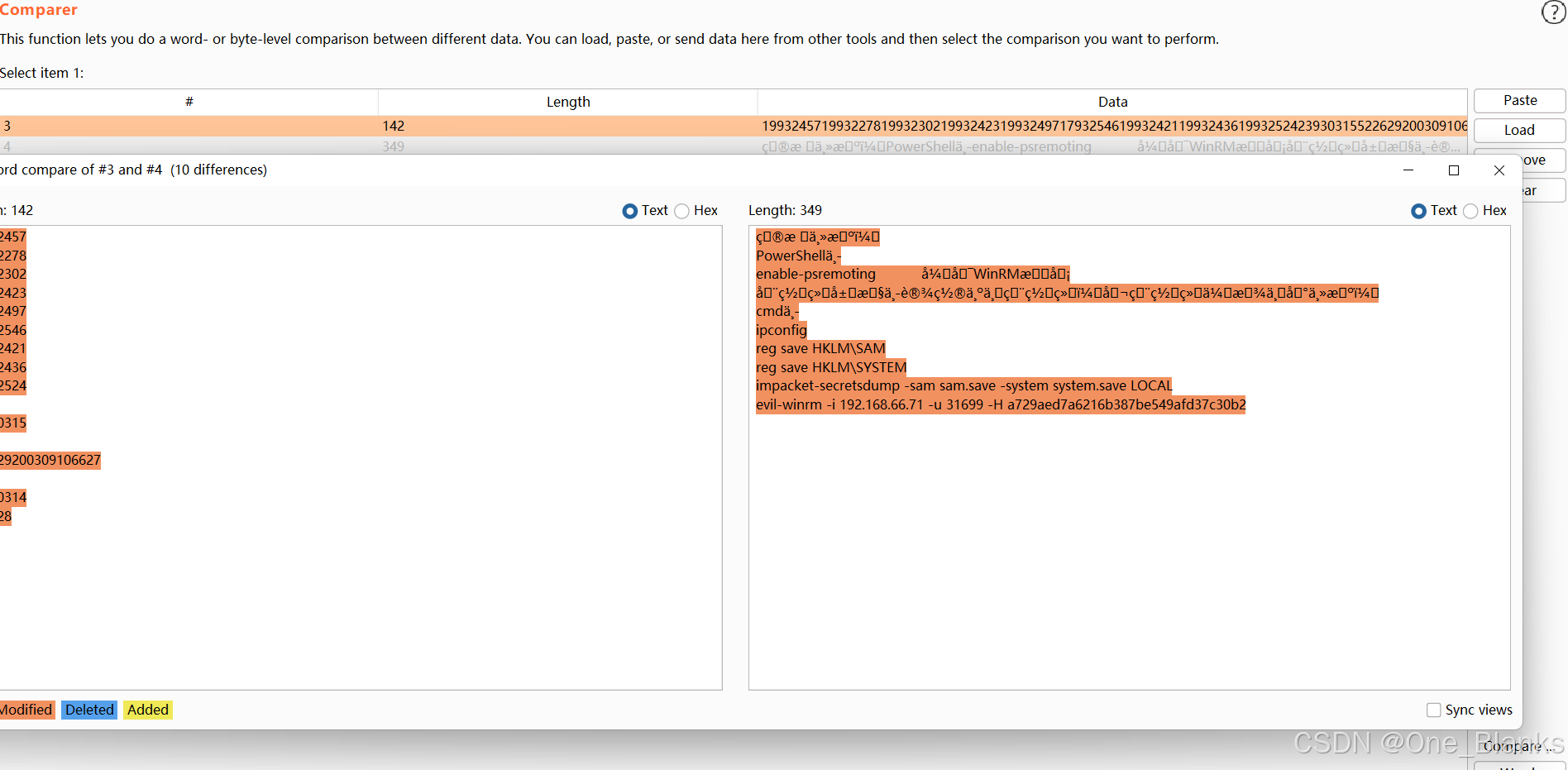

Comparer (比较器)

用于比较两个不同的请求、响应或者其他数据之间的差异。

- 例如:当你修改了一个请求参数并重新发送后,可以使用Comparer来查看响应内容和原始响应有什么不同。它可以比较的数据包括HTTP消息头、消息体、XML数据、JSON数据等多种格式。

Sequencer(序列器)

主要用于分析应用程序会话令牌(Session Tokens)或其他重要数据的随机性和可预测性。他通过收集和分析大量的令牌样本,来评估这些是否足够安全。

- 例如:对于一个基于会话的Web应用,通过Sequencer来检查会话令牌是否是随机生成的,还是存在可预测的模式,如SESSION 用时间戳加用户名再用MD5加密的方式生成。如果令牌可预测,攻击者就可能劫持用户会话,从而进行非法访问。

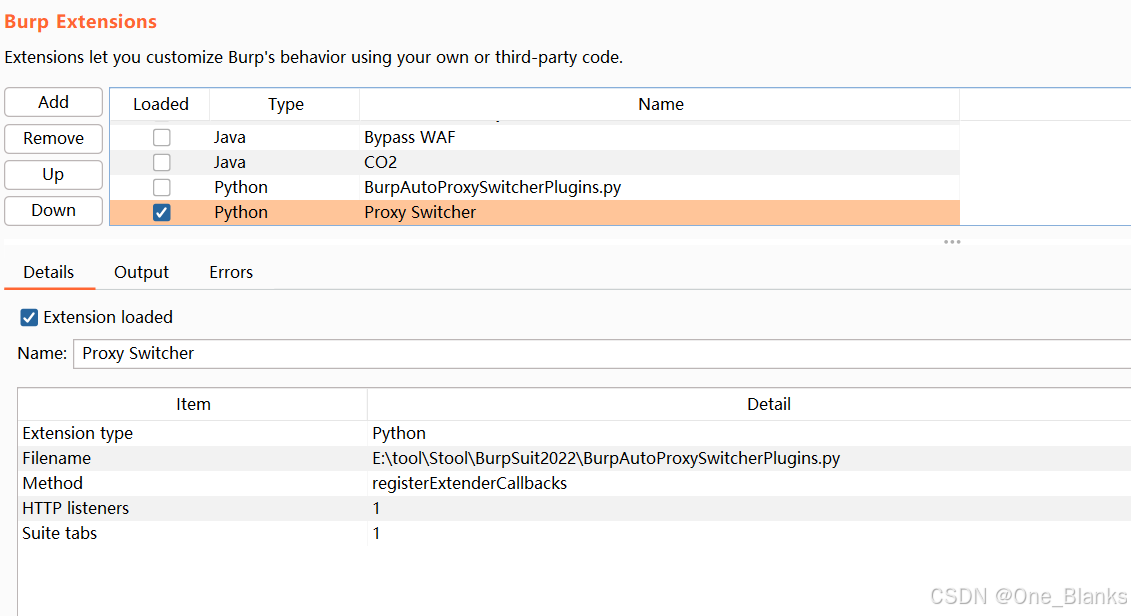

Extender(扩展器)

允许用户扩展Burp Suite功能的组件,可以自定义编写插件或者加载第三方插件,或者直接在内置BApp Store中下载插件,根据需求使用不同的扩展来增强Burp的功能性

Logger(记录器)

用于记录所有通过代理的请求和响应的详细信息。这些记录可以在后续的分析中发挥作用

- 例如,当你需要回顾整个测试过程中某个特定功能的请求和相应情况时,在Logger中就可以记录下完整的数据信息。通过Logger中的记录可以便于发现问题后进行回溯和分析,找出可能导致漏洞的操作步骤或者数据传输情况

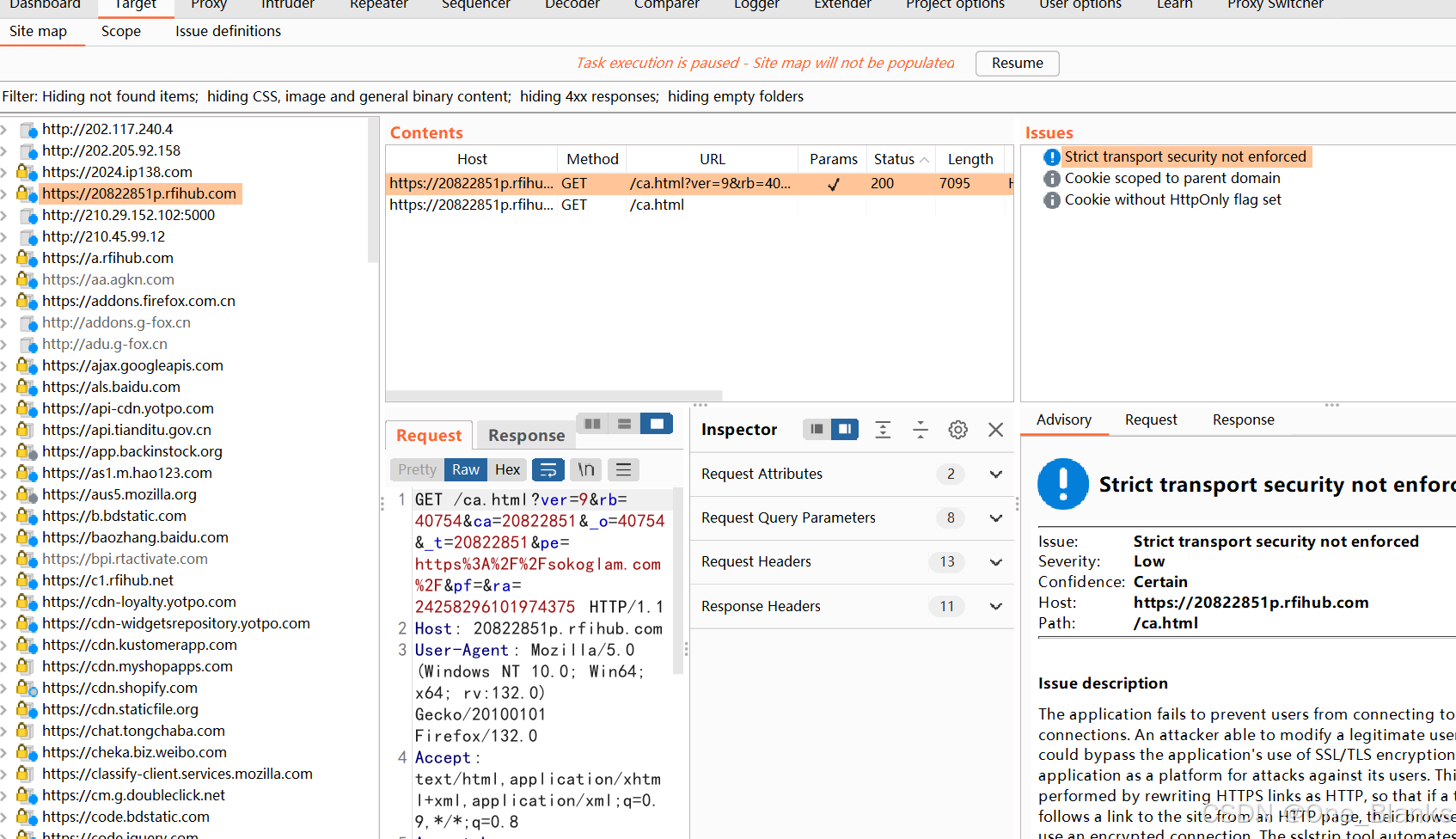

Target(目标)

用于定义和管理测试目标。可以添加、删除和编辑目标网站的相关信息,包括目标的范围(特定URL路径范围)、目标的状态(是否正在测试等)。当对多个Web网站进行测试时,通过Target组件有效组织和区分测试目标。

- 例如:在大型Web中,不同的子系统可能有不同的安全要求,通过Target可以分别定义这些子系统为不同目标独立测试。

应用场景

安全审计

对开发的Web应用进行安全审计。通过全面扫描和手动测试,发现潜在的安全漏洞,在应用程序上线前将风险降到最低

渗透测试

利用BurpSuite的各种工具,模拟黑客攻击方式,对目标Web应用进行渗透测试。从信息收集(Spider)到漏洞利用(Intruder、Repeater等),为客户提供详细的安全评估报告。

安全研究

利用Burp深入研究Web应用程序的安全机制和漏洞类型。通过对不同应用程序的测试,发现新的漏洞或者验证新的攻击技术的有效性。

版本和许可证

版本

- Burp Suite 有免费版和专业版。免费版功能相对有限,主要提供基本的代理和一些简单的手动测试工具。专业版则提供了完整的功能集,包括自动化扫描、高级的入侵测试等功能,适合专业的安全测试和渗透测试工作。

许可证类型

- 购买专业版可以获得商业许可证,用于企业内部的安全测试等合法用途。同时,还有教育许可证等其他类型,用于学术研究和教学等场景,以支持安全相关课程的实践教学。

适合专业的安全测试和渗透测试工作。

许可证类型

- 购买专业版可以获得商业许可证,用于企业内部的安全测试等合法用途。同时,还有教育许可证等其他类型,用于学术研究和教学等场景,以支持安全相关课程的实践教学。

1564

1564

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?