在过去的三周内,全球已有12000多个不安全的MongoDB数据库被勒索,数据库里的数据被全部删除,只留下一条勒索信息,要求数据库所有者联系攻击者以恢复数据。

虽然早在2017年就曾发生过类似的事件,但从未有达到如此规模。攻击者使用BinaryEdge或Shodan搜索引擎寻找暴露在公网数据库,然后尝试删除数据库中的内容,进行勒索攻击。

值得注意的是,此次MongoDB勒索攻击中的勒索信息并没有指明赎金的数额,攻击者只是留下了联系的电子邮件,这说明攻击者有可能想在和受害者沟通后确定勒索数额。

独立的安全研究员Sanyam Jain发现了此次大规模勒索事件,他也表示为此“攻击者可能会根据数据库中数据的敏感性确定勒索的加密货币数量”。

勒索信息

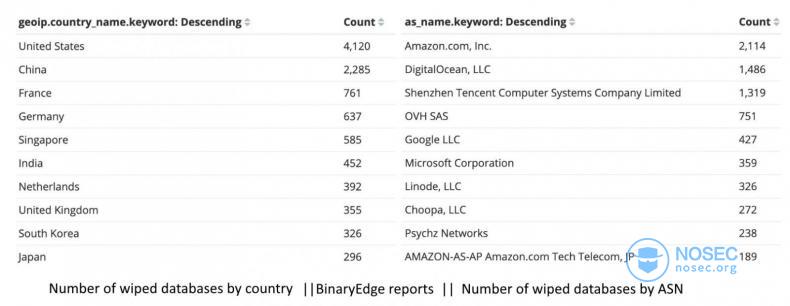

安全研究人员使用BinaryEdge发现了由Unistellar勒索的12564个不安全的MongoDB数据库(Shodan只能查询到7656个,这可能是因为有部分数据被隐藏了)。

根据Jain的说法,目前BinaryEdge记录了63000多台可公开访问的MongoDB服务器,Unistellar短时间就攻击了大约20%。

研究人员于4月24日首次发现勒索事件,最初他只是发现了一个被删除的MongoDB数据库(当时他想查找大量泄露数据),里面只有以下信息Restore ? Contact : unistellar@yandex.com。

这是一个很典型的数据库勒索事件,其中重点就是邮箱地址前端的unistellar。其中有两个邮箱都和这有关:unistellar@hotmail.com以及unistellar@yandex.com。

虽然攻击者用来查找和勒索如此大量数据库的方法尚不清楚,但整个过程很可能是完全自动化的。

连接到互联网上某个不安全的、存在授权漏洞的MongoDB数据库后,脚本会立刻删除里面的所有数据,只留下勒索信息。

Jain还告诉BleepingComputer,Unistellar似乎还准备了恢复的程序,以便随时恢复他所删除的数据库。

但可惜的是,研究人员并不清楚是否有受害者已经支付了赎金,因为勒索信息中并没有加密货币地址。

BleepingComputer还尝试与Unistellar联系,以确认其手中确实有数据库的备份,并且在受害者支付赎金后会及时恢复。但截止到文章发布为止,还没有得到回应。

在今年的5月1日,安全发现研究员Bob Diachenko曾发现了一个不安全的MongoDB数据库,泄露了275265298条印度公民的数据,其中包含详细的个人身份信息,已在互联网上暴露了两周以上。

虽然Bob Diachenko立即通知了印度的CERT团队,但该漏洞迟迟得不到修复,直到5月8日被Unistellar被勒索,并留下了相同的勒索信息。

要想保护好NoSQL数据库,最好能禁止其对公网开放。其次就是做好权限管控,防止未知身份的人访问数据库。

本文由白帽汇整理并翻译,不代表白帽汇任何观点和立场:https://nosec.org/home/detail/2652.html

来源:https://www.bleepingcomputer.com/news/security/over-12-000-mongodb-databases-deleted-by-unistellar-attackers/

过去三周,全球超12000个不安全MongoDB数据库遭勒索,数据被删仅留勒索信息。攻击者用搜索引擎找公网数据库,此次未指明赎金数额。安全研究员发现该事件,攻击者或自动化操作且有恢复程序。还提及曾有数据库泄露,建议禁止NoSQL数据库对公网开放并做好权限管控。

过去三周,全球超12000个不安全MongoDB数据库遭勒索,数据被删仅留勒索信息。攻击者用搜索引擎找公网数据库,此次未指明赎金数额。安全研究员发现该事件,攻击者或自动化操作且有恢复程序。还提及曾有数据库泄露,建议禁止NoSQL数据库对公网开放并做好权限管控。

7859

7859

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?