记录一下测试过程,怕忘记。

kali虚拟机进入

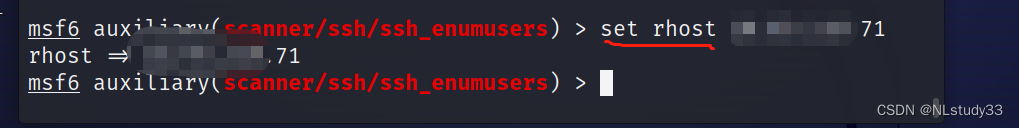

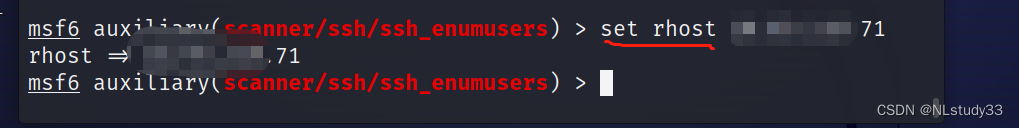

msfconsole进入

set rhosts IP地址

set枚举字典,这个可以切其他屏cd ,ls一个个查到路径,kali的是在这个路径下。

然后run,等待结果即可

+表示能枚举出来的。

修复后的,应该不存在。

本文详细描述了在KaliLinux虚拟机中使用Metasploit框架(msfconsole)进行IP设置、枚举字典操作、路径查找和执行任务的过程,以及如何修复可能存在的问题。

本文详细描述了在KaliLinux虚拟机中使用Metasploit框架(msfconsole)进行IP设置、枚举字典操作、路径查找和执行任务的过程,以及如何修复可能存在的问题。

记录一下测试过程,怕忘记。

kali虚拟机进入

msfconsole进入

set rhosts IP地址

set枚举字典,这个可以切其他屏cd ,ls一个个查到路径,kali的是在这个路径下。

然后run,等待结果即可

+表示能枚举出来的。

修复后的,应该不存在。

1645

1645

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?