本题提示:js前台拦截 === 无效操作

题目页面如下图所示

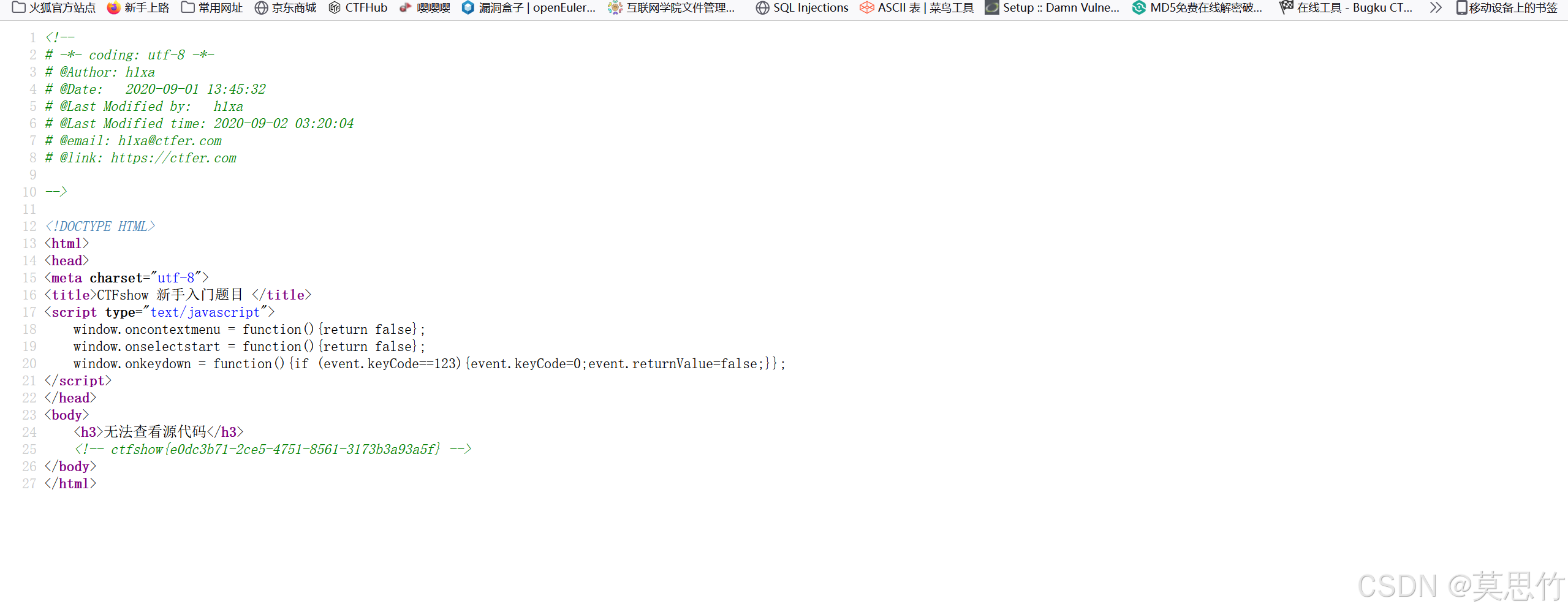

通过右键,发现无法打开页面源代码。

但是这道题非常简单,我们可以通过Ctrl+U来打开页面源代码,以此来得到flag

ctfshow{e0dc3b71-2ce5-4751-8561-3173b3a93a5f}

本题提示:js前台拦截 === 无效操作

题目页面如下图所示

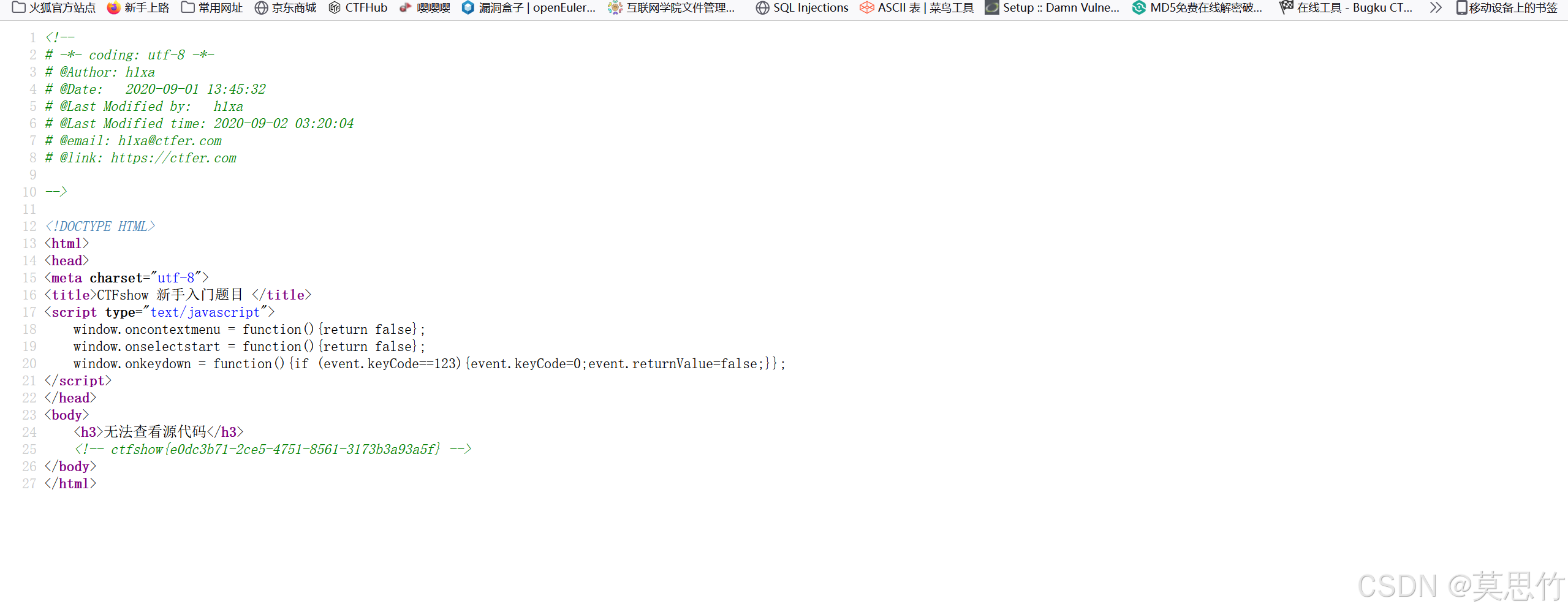

通过右键,发现无法打开页面源代码。

但是这道题非常简单,我们可以通过Ctrl+U来打开页面源代码,以此来得到flag

ctfshow{e0dc3b71-2ce5-4751-8561-3173b3a93a5f}

1142

1142

1578

1578

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?