自己记着备用,pwn的环境和工具

虚拟机:VMware Workstation Pro

Linux版本:kali64

总参考:

pwn 环境搭建(wsl/vmware)

pwn入门之环境搭建

目前就装这些,以后改了再更新(但愿

安装kali

在kali官网下载打包好的用于虚拟机的64位kali(右边那个),安装

修改外观

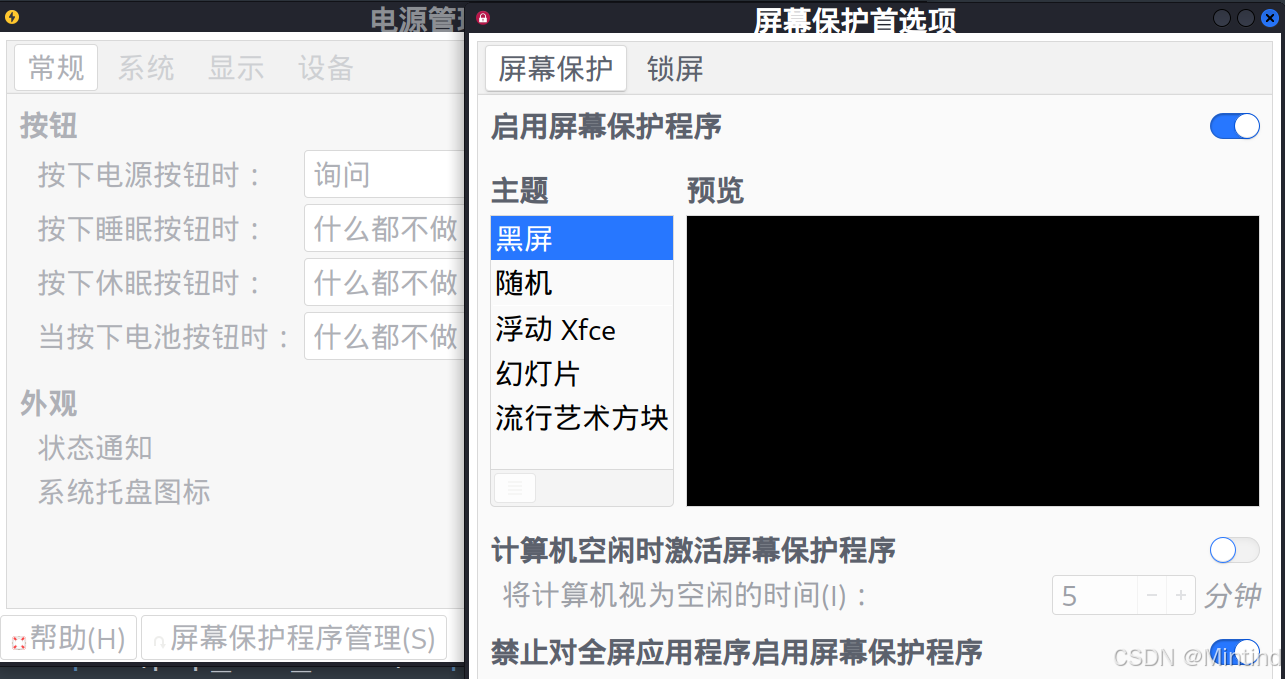

修改休眠时间

关闭自动锁屏

电源管理器-屏幕保护程序管理,计算机空闲时激活屏幕保护程序关闭(应该是这里)

pwn环境

安装gcc

sudo apt install gcc

检查

gdb

sudo apt install gdb

安装peda插件

sudo git clone https://github.com/longld/peda.git /home/pwn/peda

echo "

文章详细记录了在KaliLinux虚拟机中安装和配置Pwn相关工具的过程,包括修改系统设置、安装gcc和gdb,以及peda、pwndbg等调试插件,同时安装了pwntools、docker等辅助工具,并解决了安装过程中遇到的依赖冲突和网络问题。

文章详细记录了在KaliLinux虚拟机中安装和配置Pwn相关工具的过程,包括修改系统设置、安装gcc和gdb,以及peda、pwndbg等调试插件,同时安装了pwntools、docker等辅助工具,并解决了安装过程中遇到的依赖冲突和网络问题。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2470

2470

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?