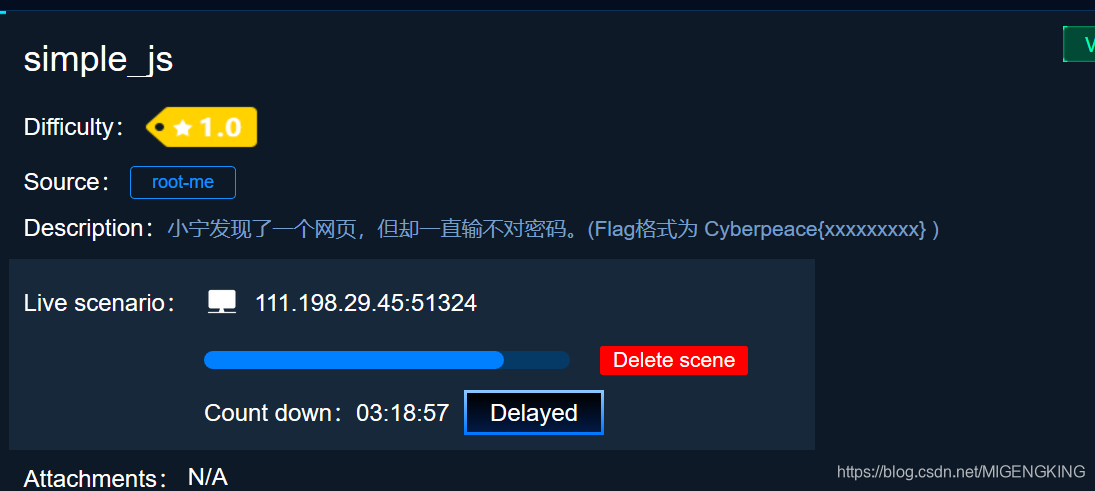

simplle_js:

打开题目后:

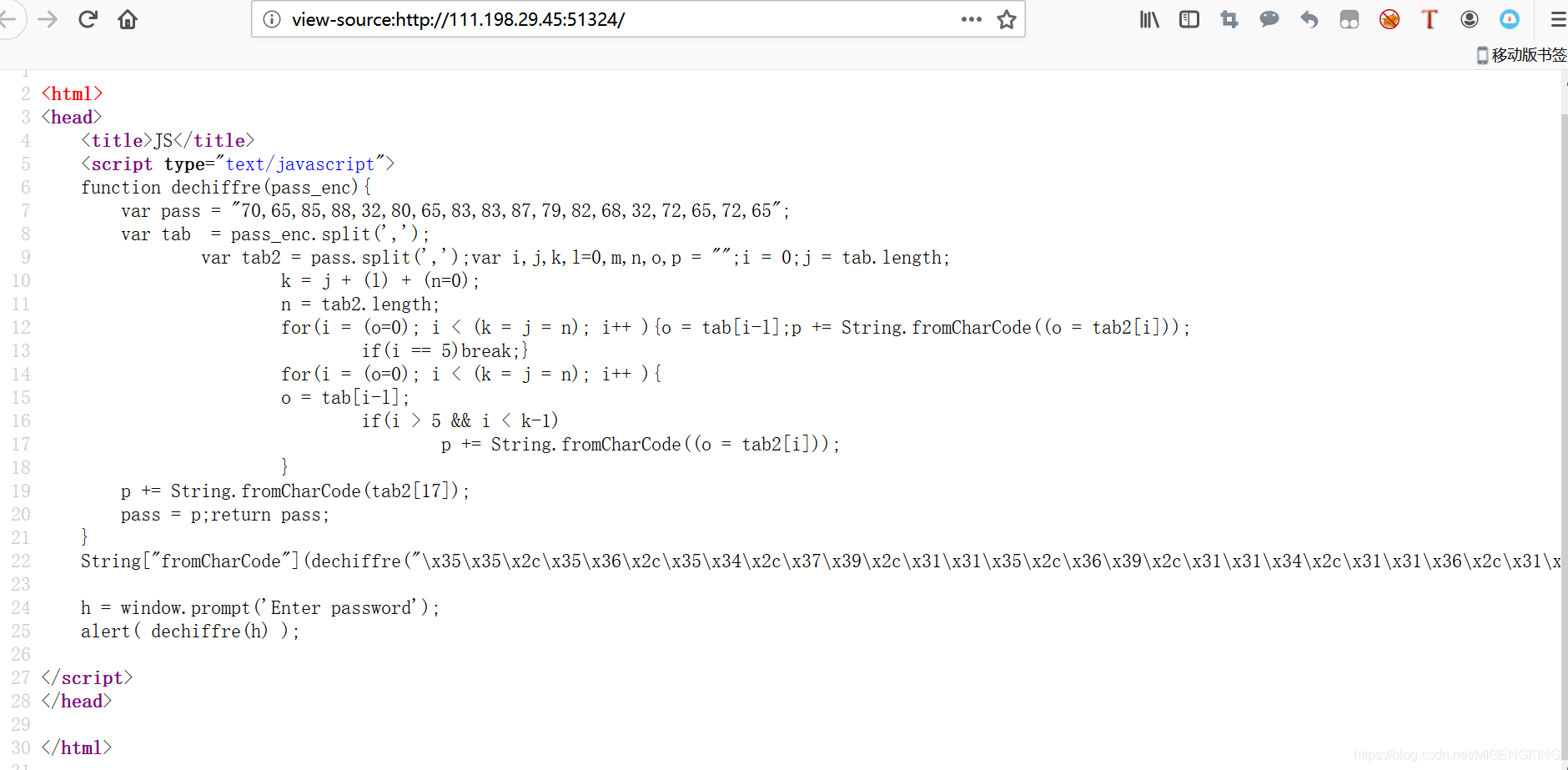

要输入密码,不过不管你输入什么它都会显示你输入错误,因此查看网页源代码:

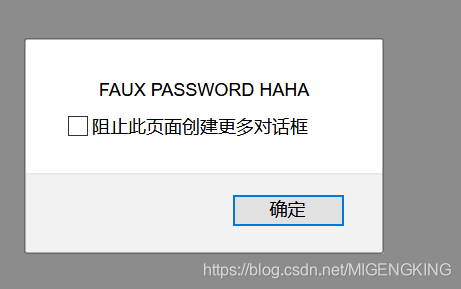

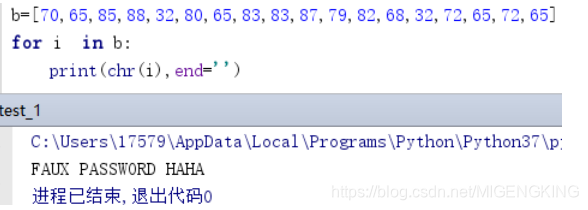

在代码中,发现了一串密码(70,65,85,88,32,80,65,83,83,87,79,82,68,32,72,65,72,65),不过输入之后也是错误的;

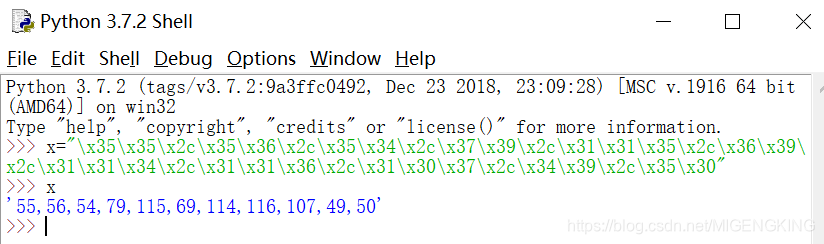

题目中还有一串十六进制密码(\x35\x35\x2c\x35\x36\……x2c\x35\x30)用python转换成十进制得到一串密码(猜测应该是flag):

不过有了这个密码还不能得到flag因为如果有HTML基础的话,可以和容易的发现网页代码的有问题:分析源码,发现随便输入什么都会输出pass="70,65,85,88,32,80,65,83,83,87,79,82,68,32,72,65,72,65"对应的字符

用python处理一下,得到该字符串为: FAUX PASSWORD HAHA,正好是提示错误的字符串:

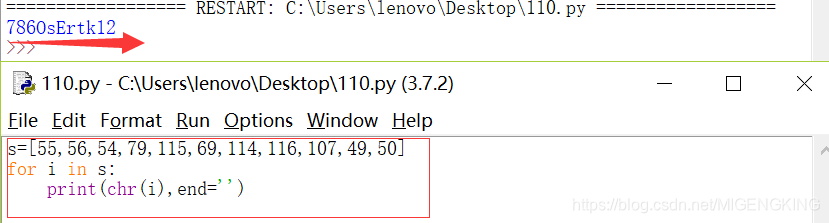

方法一:

把在十六进制换成十进制的密码换成字符串

但是在攻防世界里的flag一般的格式是“Cyberpeace{……}”所以加上就是真正的flag"Cyberpeace{7860sErtk12}"

但是在攻防世界里的flag一般的格式是“Cyberpeace{……}”所以加上就是真正的flag"Cyberpeace{7860sErtk12}"

另一种方法需要修改网页源代码比较难基础不够很有难度,在这里省略……

6933

6933

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?