这节内容是关于smb靶场练习得到flag的

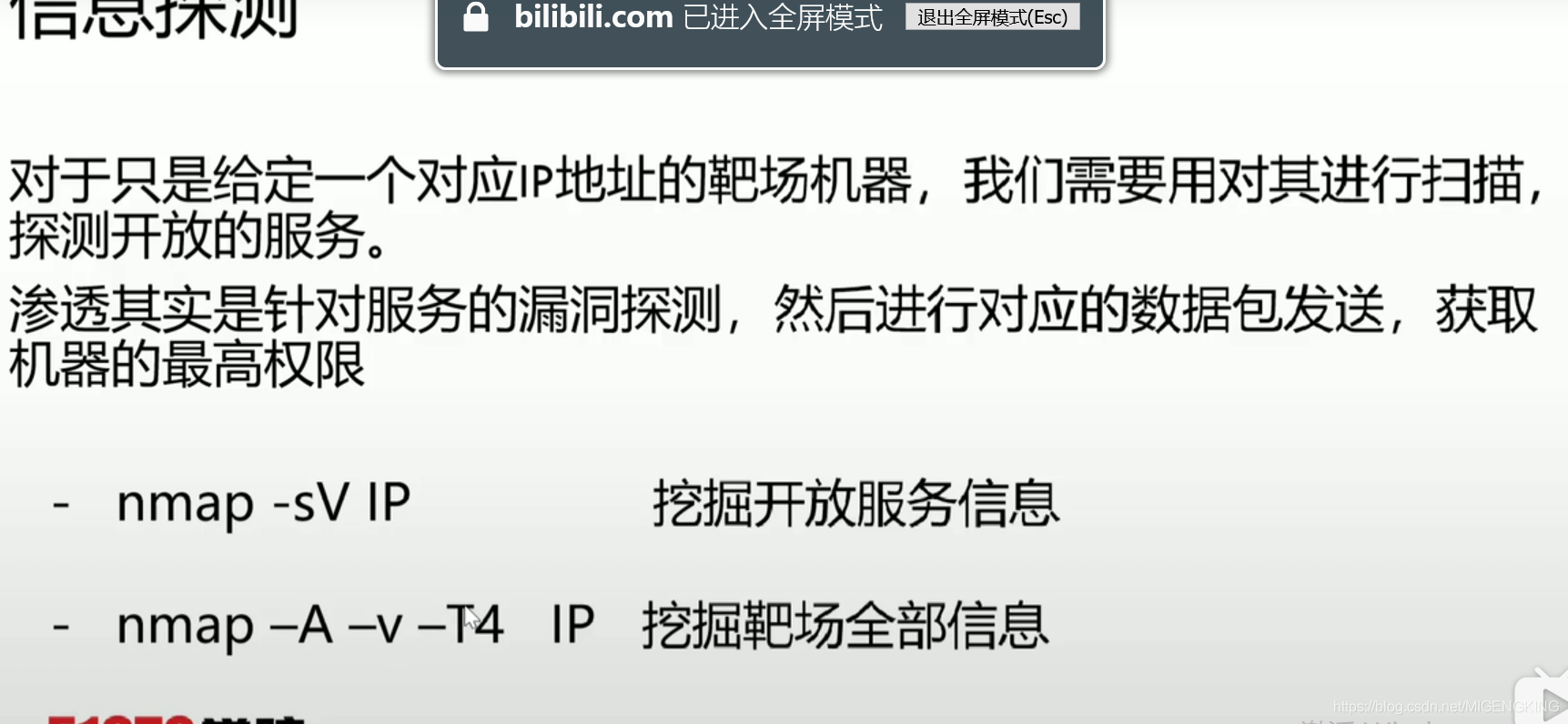

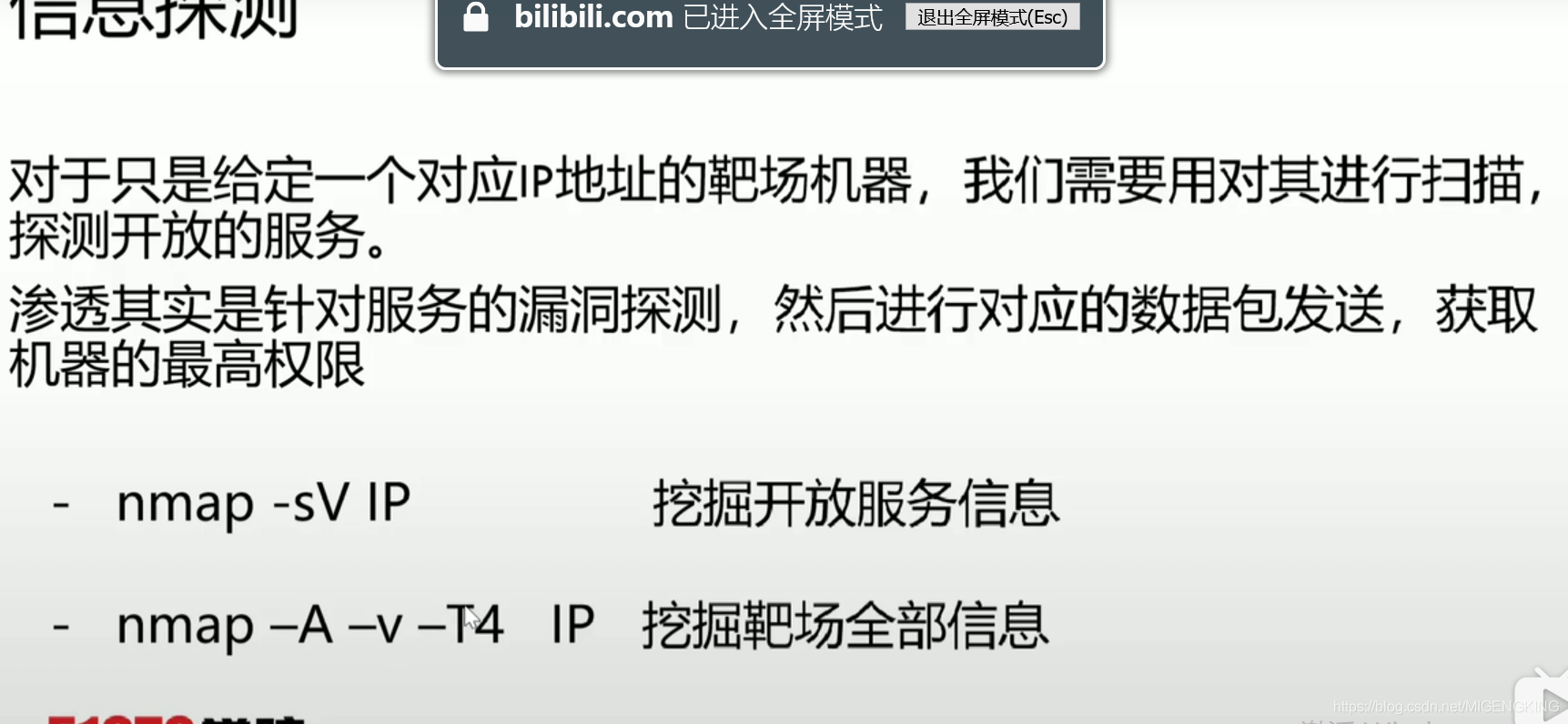

首先我们需要了解相关代码 如图:

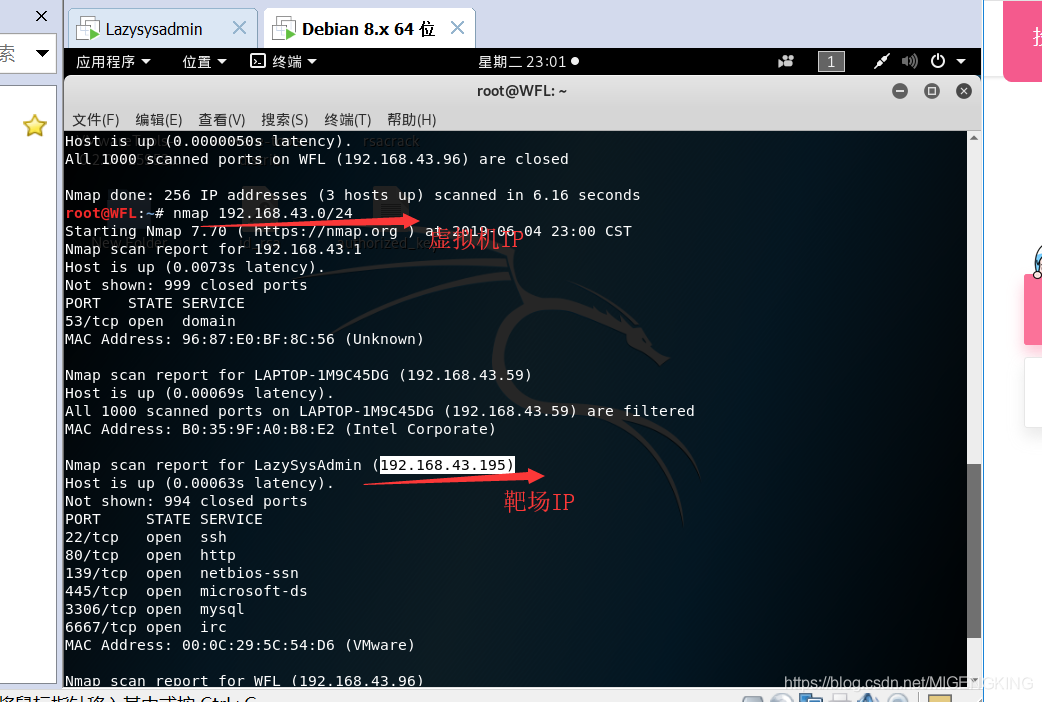

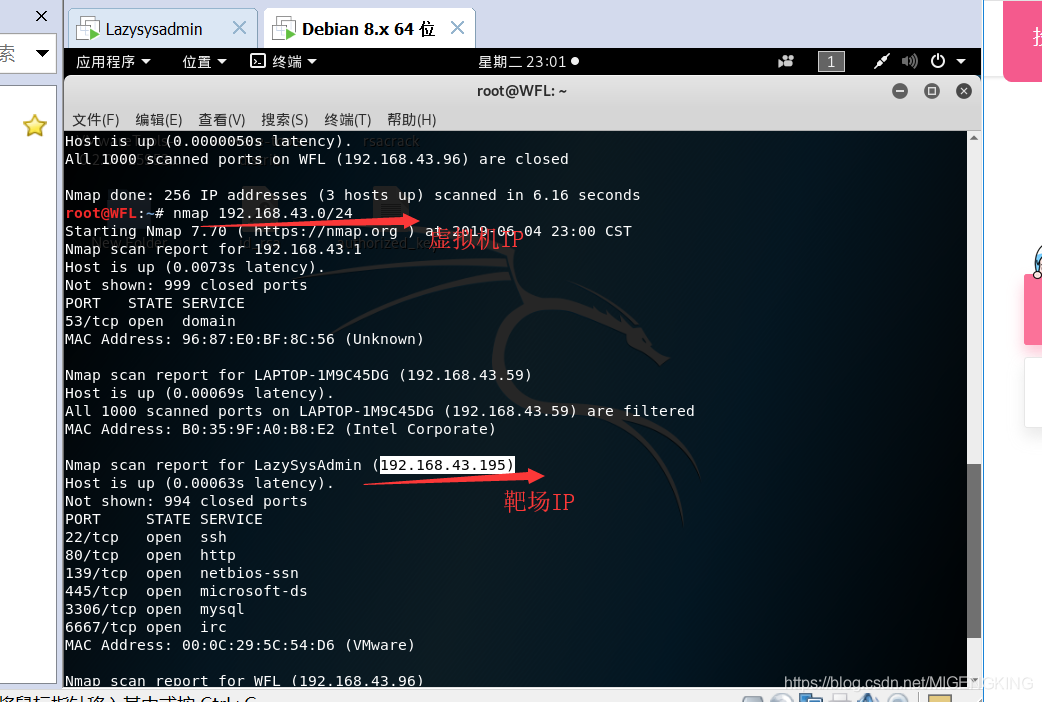

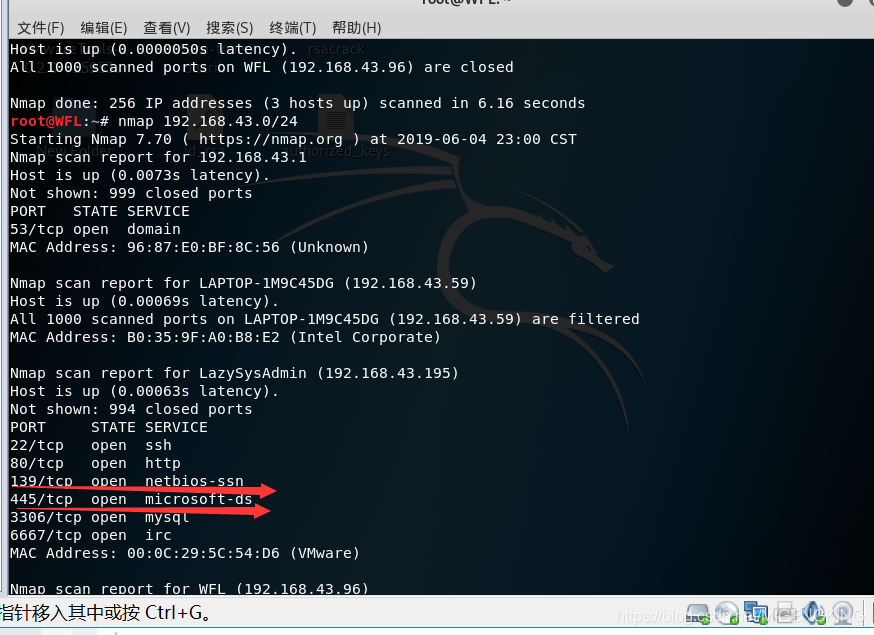

接下来我们先用虚拟机的IP来扫出靶场的IP地址:

接下来我们先用虚拟机的IP来扫出靶场的IP地址:

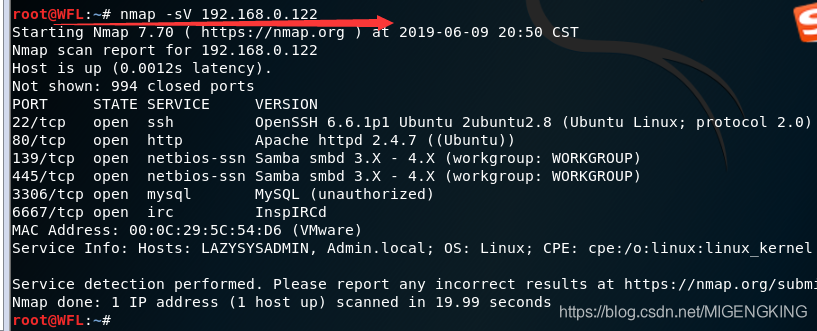

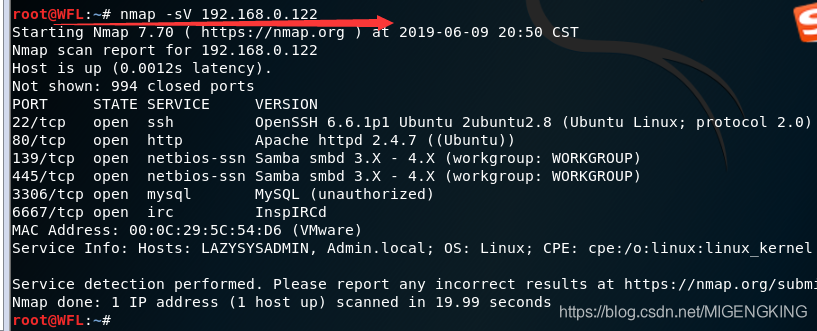

然后我们用nmap -sV ip(靶场的)去扫靶场得到靶场的服务信息。如图:

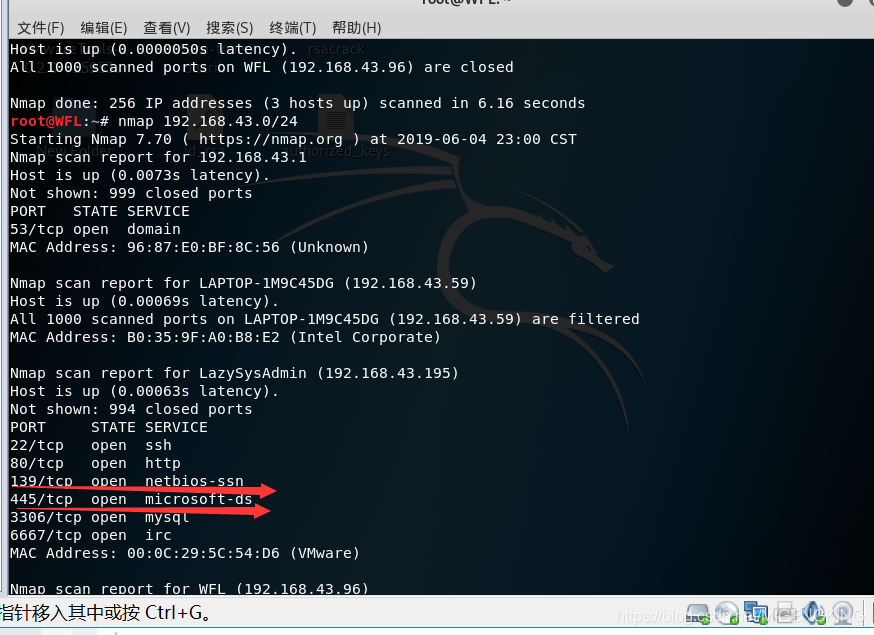

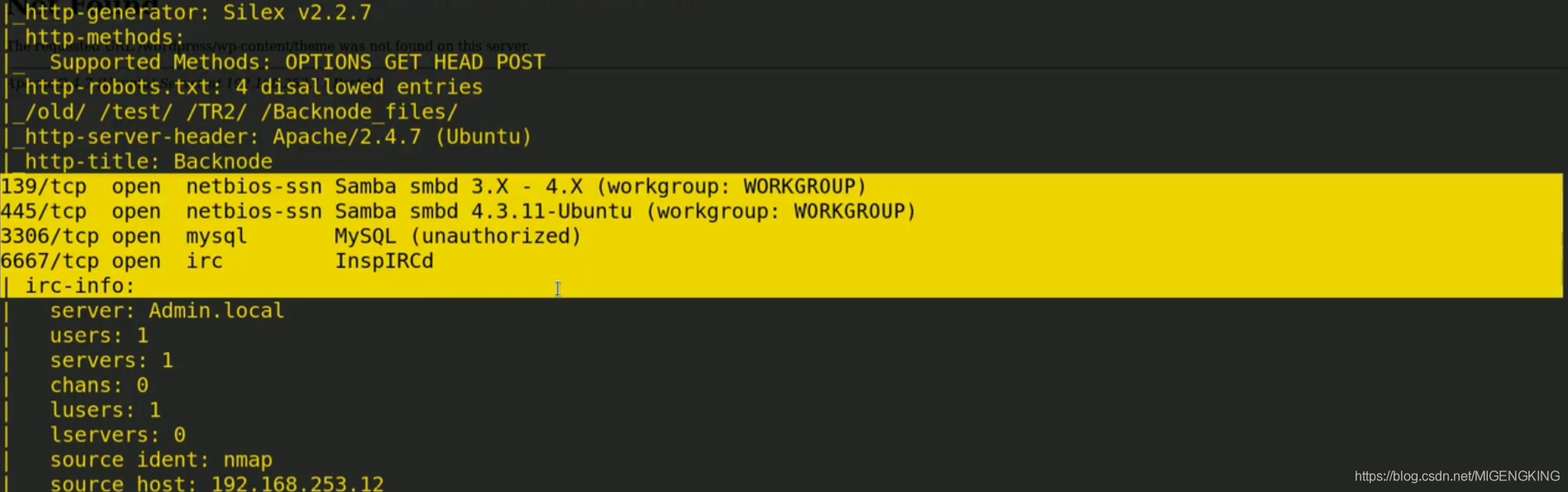

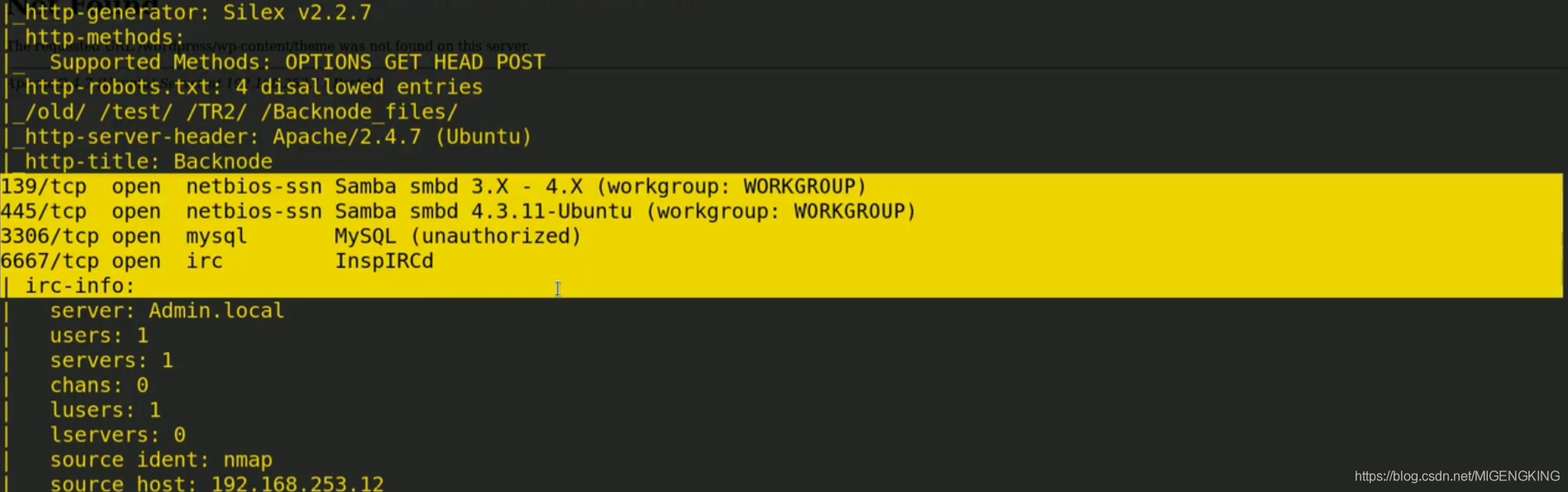

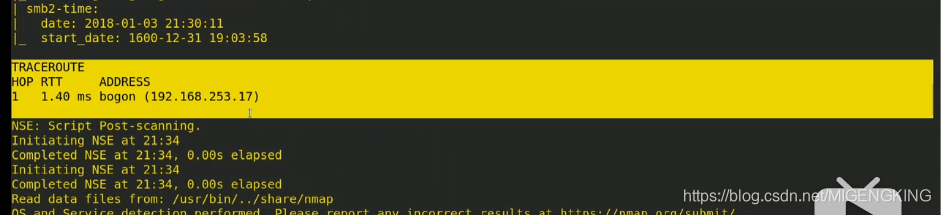

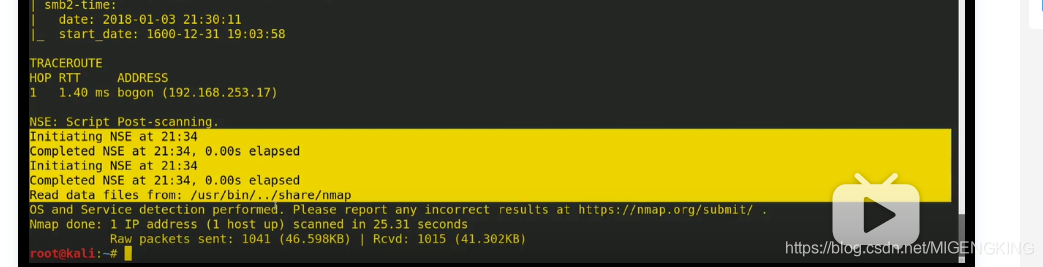

然后我们用nmap -A -v -T4 ip(靶场的)去扫靶场得到靶场的服务信息。如图:

详细信息

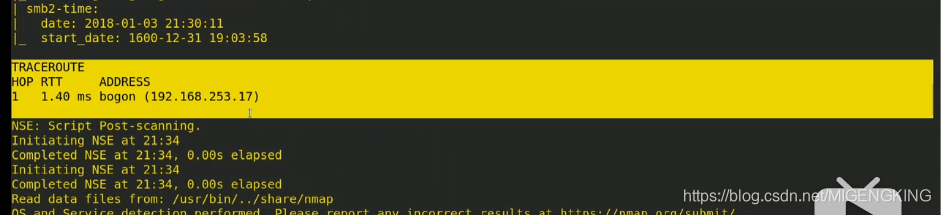

路由信息

后期扫描的结果和存储的位置

<

本文详细介绍了在SMB靶场中进行的一系列渗透测试步骤,包括扫描靶场IP、识别服务、利用nmap进行深度扫描、通过smbclient访问共享资源、在WordPress中寻找漏洞并上传木马进行提权。通过这些步骤,最终成功获取了靶场的root权限。

本文详细介绍了在SMB靶场中进行的一系列渗透测试步骤,包括扫描靶场IP、识别服务、利用nmap进行深度扫描、通过smbclient访问共享资源、在WordPress中寻找漏洞并上传木马进行提权。通过这些步骤,最终成功获取了靶场的root权限。

这节内容是关于smb靶场练习得到flag的

首先我们需要了解相关代码 如图:

接下来我们先用虚拟机的IP来扫出靶场的IP地址:

接下来我们先用虚拟机的IP来扫出靶场的IP地址:

然后我们用nmap -sV ip(靶场的)去扫靶场得到靶场的服务信息。如图:

然后我们用nmap -A -v -T4 ip(靶场的)去扫靶场得到靶场的服务信息。如图:

详细信息

路由信息

后期扫描的结果和存储的位置

<

2650

2650

1629

1629

8822

8822

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?