密码学签到

题目:}wohs.ftc{galf

方法:

s = '}wohs.ftc{galf'

s = s[::-1]

print(s)crypto2

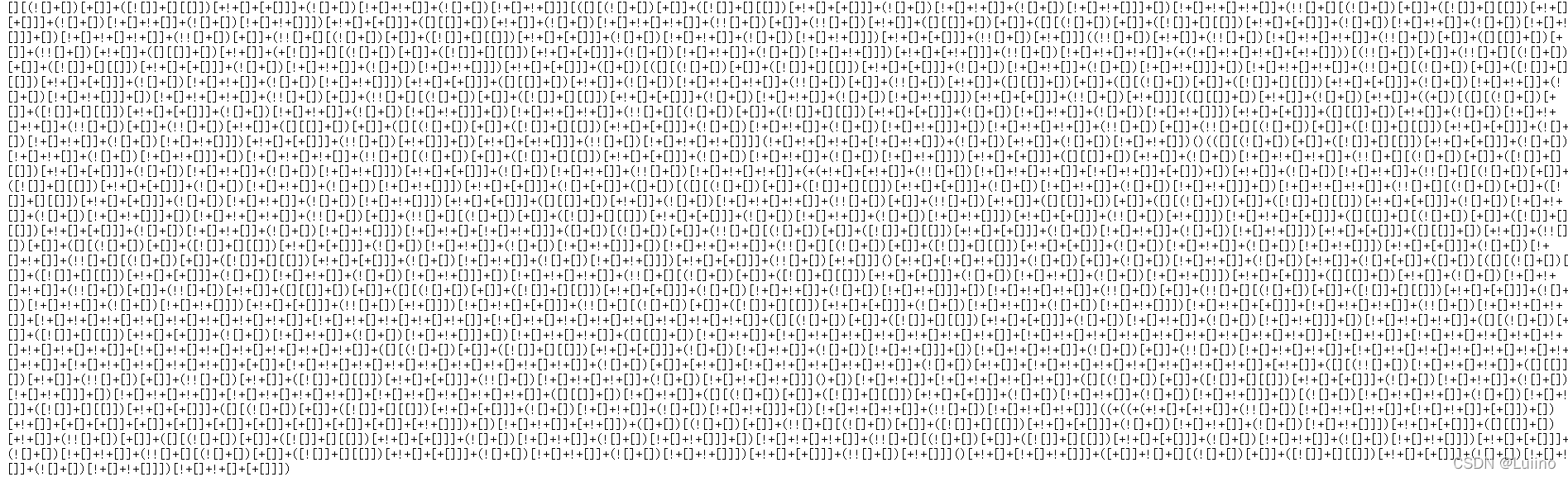

题目:

方法: jsfuck 密码,用6种符号来编写代码。(、)、+、[、]、!。 打开控制台,将密文复制,然后回车

crypto3

解法同上

crypto4

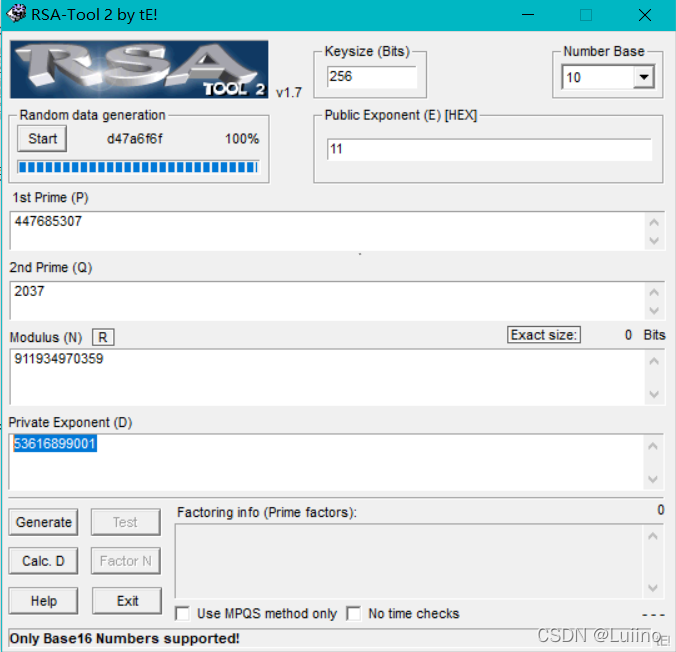

题目:p=447685307 q=2037 e=17

解法:rsa加密

输入p,q,e即可(17对应16进制为11)

crypto5

题目:p=447685307 q=2037 e=17 c=704796792

方法:同上先求d,得d=53616899001

m≡ c^d mod n

crypto6

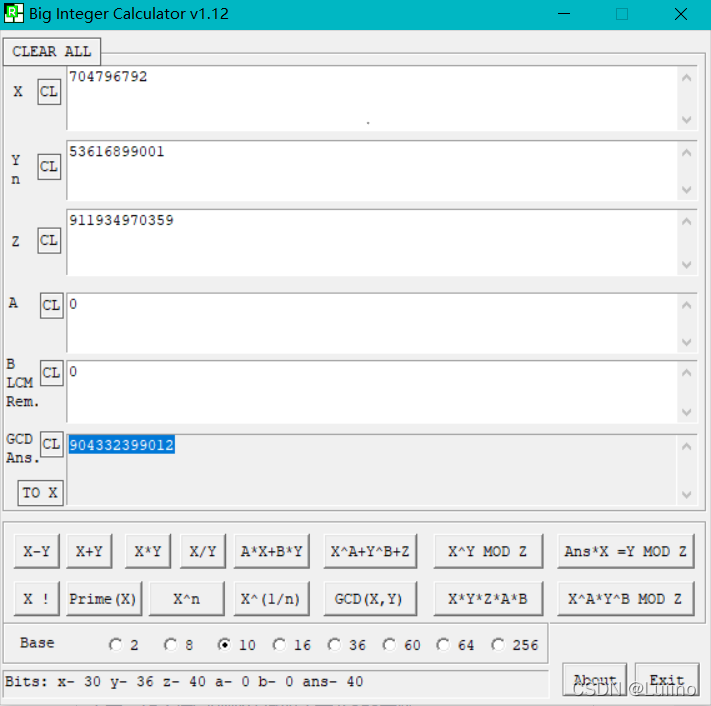

题目:密文:

U2FsdGVkX19mGsGlfI3nciNVpWZZRqZO2PYjJ1ZQuRqoiknyHSWeQv8ol0uRZP94

MqeD2xz+

密钥:

加密方式名称

题解:新知:rabbit加密。rabbit是公钥加密的一种,形式和base64相似

crypto7

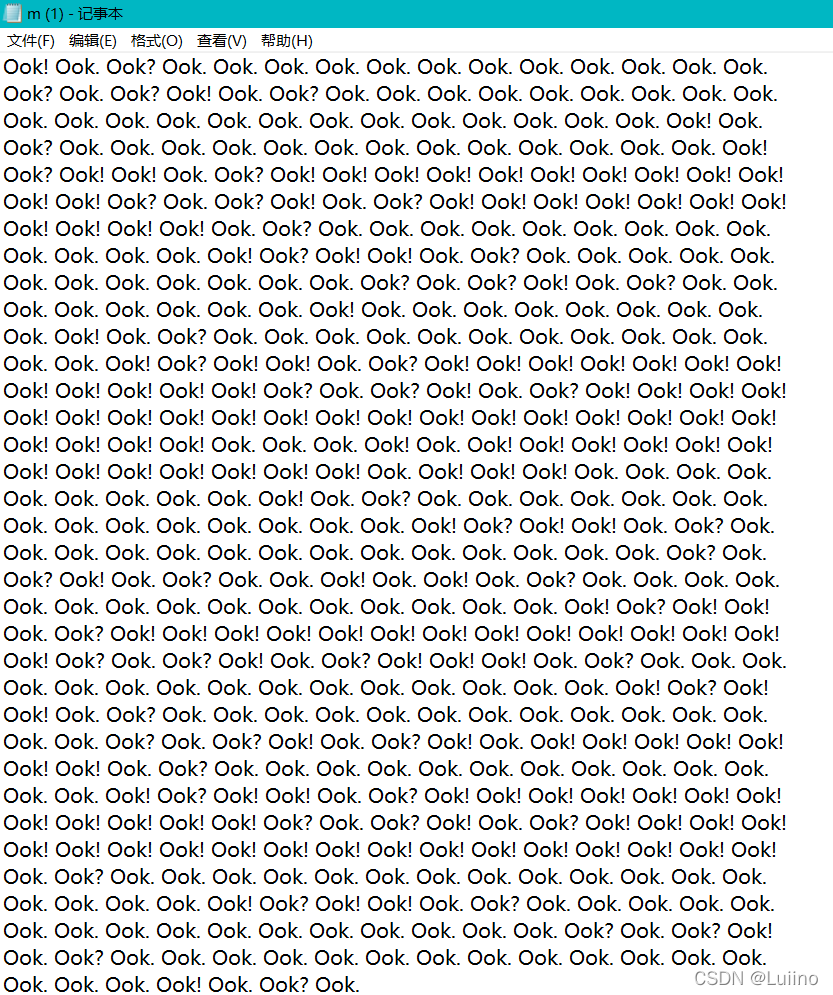

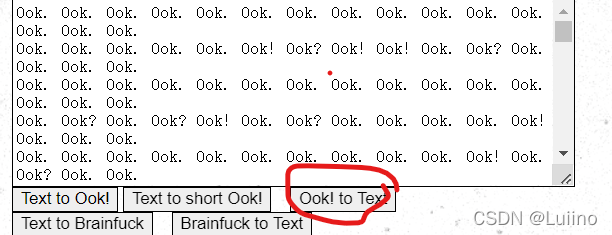

题目:

题解:Ook加密。

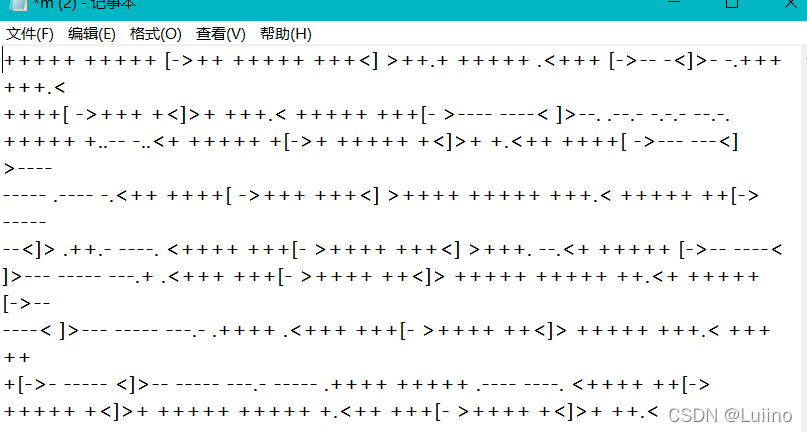

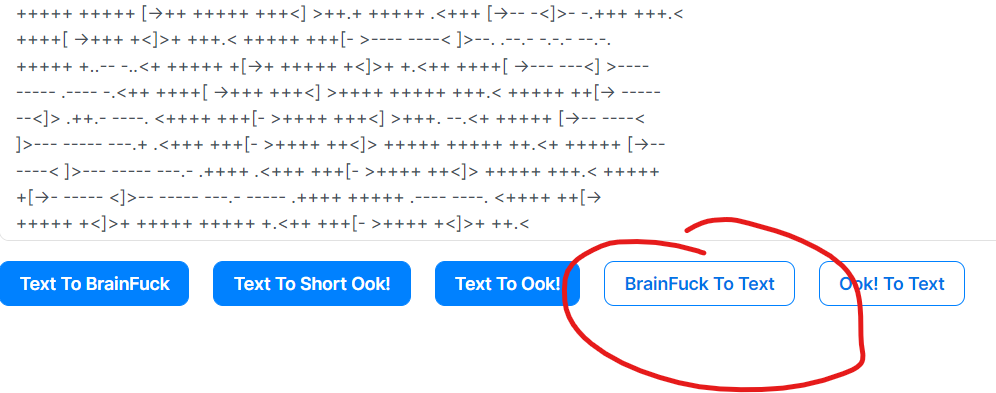

crypto8

题目:

题解:BF加密。

crypto10

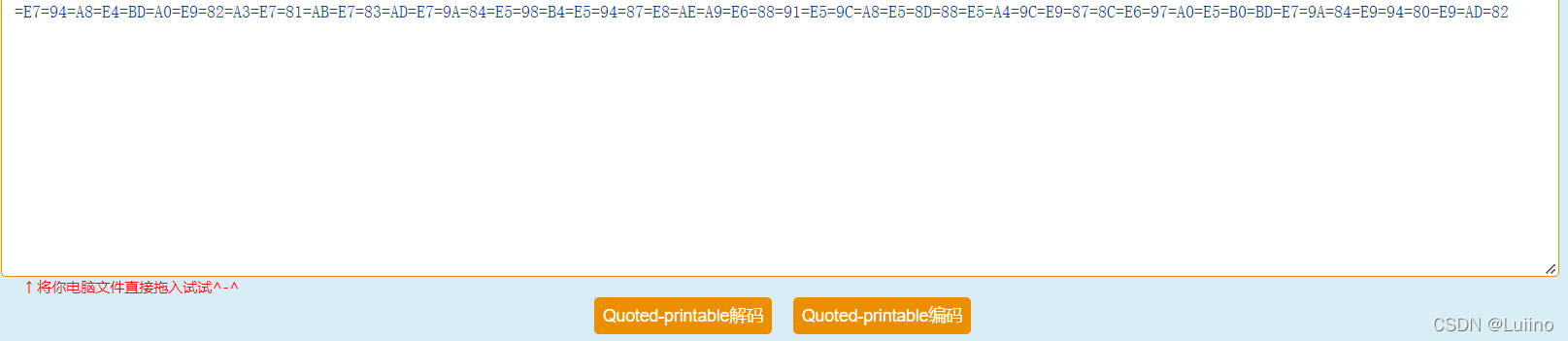

题目:=E7=94=A8=E4=BD=A0=E9=82=A3=E7=81=AB=E7=83=AD=E7=9A=84=E5=98=B4=E5=94=87=E8=AE=A9=E6=88=91=E5=9C=A8=E5=8D=88=E5=A4=9C=E9=87=8C=E6=97=A0=E5=B0=BD=E7=9A=84=E9=94=80=E9=AD=82

题解:新知 quoted-printable编码.

crypto11

题目:密文:a8db1d82db78ed452ba0882fb9554fc

(主义要添加1位使其为32位)

题解:新知:MD5加密。https://www.somd5.com/

crypto0

题目:gmbh{ifmmp_dug}

题解:初看应该能猜到是凯撒加密gmbh对应flag,利用脚本即可得到明文。

crypto12

题目:uozt{Zgyzhv_xlwv_uiln_xguhsld}

题解:新知 埃特巴什码,原理::最后一个字母代表第一个字母,倒数第二个字母代表第二个字母。利用脚本即可得flag。

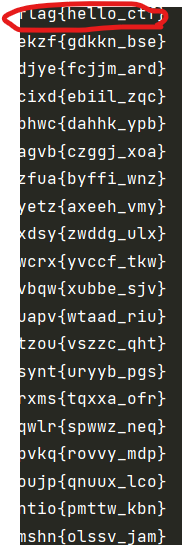

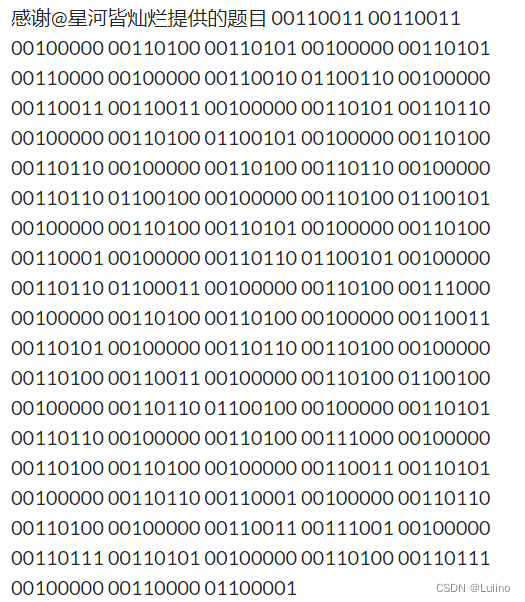

crypto14

题目:

题解:二进制转16进制,16进制转字符,得到3EP/3VNFFmNEAnlHD5dCMmVHD5ad9uG

转:https://blog.youkuaiyun.com/miuzzx/article/details/104495832

#author 羽

s= '3EP/3VNFFmNEAnlHD5dCMmVHD5ad9uG'

t = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

l=""

for i in s:

l += t[(t.index(i)-30)%64]

if len(l)%4!=0:

l=l+"="*(4-(len(l)%4))

print(l)

萌新_密码5

题目:由田中 由田井 羊夫 由田人 由中人 羊羊 由由王 由田中 由由大 由田工 由由由 由由羊 由中大

新知:当铺密码:当前汉字有多少笔画出头,就转化成数字几

例如:王字,左边出头了3横,右边也出头了3横,所以王就代表6

再例如:井字,上下左右都出头2笔,所以井代表8

题解:对应求得数后,再通过ASCII码得字符

1259

1259

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?