Linux系统命令

1. systemctl

-

- 基本语法

systemctl start | stop | restart | status 服务名 -

- 经验技巧查看服务的方法:/usr/lib/systemd/system

-

- 案例实操

(1)查看防火墙服务的状态 systemctl status firewalld (2)停止防火墙服务 systemctl stop firewalld (3)启动防火墙服务 systemctl start firewalld (4)重启防火墙服务 systemctl restart firewalld -

- systemctl 设置后台服务的自启配置

开启/关闭 iptables(防火墙)服务的自动启动 systemctl enable firewalld.service systemctl disable firewalld.service

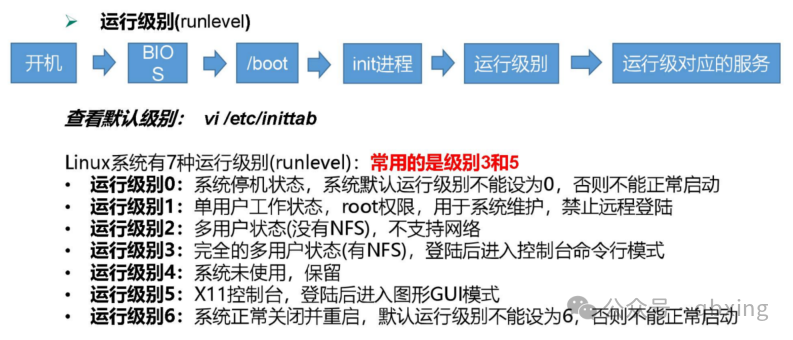

2. 系统运行级别

linux系统有7种运行级别

1.CentOS7 的运行级别简化为:

multi-user.target 等价于原运行级别 3(多用户有网,无图形界面)

graphical.target 等价于原运行级别 5(多用户有网,有图形界面)

2.查看当前运行级别:

systemctl get-default

3.修改当前运行级别

systemctl set-default TARGET.target (这里 TARGET 取 multi-user 或者 graphical)

3.history

history n:只显示最近的 n 条历史记录

history -c:清除缓存区中的历史记录

history -w:将缓存区的历史记录保存到文件

history -d N:删除第 N 条历史记录

!12: 执行第12个的命令

-----------------

如果在生产环境,这些环境变量需要持久化到配置文件 ~/.bash_profile

export HISTCONTROL=ignoreboth

# ignorespace: 忽略空格开头的命令

# ignoredups: 忽略连续重复命令

# ignoreboth: 表示上述两个参数都设置

# 设置追加而不是覆盖

shopt -s histappend

HISTSIZE:控制缓冲区历史记录的最大个数

HISTFILESIZE:控制历史记录文件中的最大个数

HISTIGNORE:设置哪些命令不记录到历史记录

HISTTIMEFORMAT:设置历史命令显示的时间格式

HISTCONTROL:扩展的控制选项

export HISTSIZE=1000

export HISTFILESIZE=200000

export HISTTIMEFORMAT="%F %T "

export HISTIGNORE="ls:history"

文件目录类

-

- mkdir

(1)创建一个目录

[root@hadoop101 ~]# mkdir xiyou

[root@hadoop101 ~]# mkdir xiyou/mingjie

(2)创建一个多级目录

[root@hadoop101 ~]# mkdir -p xiyou/dssz/meihouwang

-

- touch

// 创建空文件

touch xiyou/dssz/sunwukong.txt

-

- rm

// 删除文件或目录

-r 递归删除目录中所有内容

-f 强制执行删除操作,而不提示用于进行确认。

-v 显示指令的详细执行过程

rm xiyou/mingjie/sunwukong.txt

rm -rf dssz/

-

- cat

查看文件内容,从第一行开始显示。

----------------

-n 显示所有行的行号,包括空行。

-----------------

cat-n houge.txt

-

- echo

echo 输出内容到控制台

--------------------

-e: 支持反斜线控制的字符转换

--------------------

echo-e “hello\tworld”

-

- head

head 用于显示文件的开头部分内容,默认情况下 head 指令显示文件的前 10 行内容。

head smartd.conf

head -n 2 smartd.conf

-

- tail

tail 用于输出文件中尾部的内容,默认情况下 tail 指令显示文件的后 10 行内容。

------------------------------

-n<行数> 输出文件尾部 n 行内容

-f 显示文件最新追加的内容,监视文件变化

-----------------------------

tail -n 1 smartd.conf

实时追踪该档的所有更新

[root@hadoop101 ~]# tail -f houge.txt

-

- ">"输出重定向和 “>>” 追加

(1)ls -l > a.txt (功能描述:列表的内容写入文件 a.txt 中(覆盖写))

(2)ls -al >> aa.txt (功能描述:列表的内容追加到文件 aa.txt 的末尾)

(3)cat 文件 1 > 文件 2 (功能描述:将文件 1 的内容覆盖到文件 2)

(4)echo “内容” >> 文件

-

- In软链接

1. 基本语法

ln -s [原文件或目录] [软链接名] (功能描述:给原文件创建一个软链接)

2. 经验技巧

删除软链接: rm-rf 软链接名,而不是 rm-rf 软链接名/

如果使用 rm-rf 软链接名/ 删除,会把软链接对应的真实目录下内容删掉

3. 案例实操

(1)创建软连接:ln -s xiyou/dssz/houge.txt ./houzi

(2)删除软连接:rm-rf houzi

(3)进入软连接实际物理路径:cd-P houzi/

时间日期类

1. data

-

- 显示当前时间

(1)date (功能描述:显示当前时间) (2)date +%Y (功能描述:显示当前年份) (3)date +%m (功能描述:显示当前月份) (4)date +%d (功能描述:显示当前是哪一天) (5)date "+%Y-%m-%d %H:%M:%S" (功能描述:显示年月日时分秒) -

- 显示非当前时间

(1)date -d '1 days ago' (功能描述:显示前一天时间) (2)date -d '-1 days ago' (功能描述:显示明天时间) -

- 设置系统时间

date -s 字符串时间 date -s "2017-06-19 20:52:18"

2. cal查看日历

(1)查看当前月的日历

[root@hadoop101 ~]# cal

(2)查看 2017 年的日历

[root@hadoop101 ~]# cal 2017

用户管理命令

-

- useradd 添加新用户

useradd 用户名 (功能描述:添加新用户) useradd -g 组名 用户名 (功能描述:添加新用户到某个组) -

- passwd 设置用户密码

passwd 用户名 (功能描述:设置用户密码) -

- id 查看用户是否存在

id 用户名 -

- cat /etc/passwd 查看创建了哪些用户

-

- su 切换用户

su 用户名称 (功能描述:切换用户,只能获得用户的执行权限,不能获得环境变量) su - 用户名称 (功能描述:切换到用户并获得该用户的环境变量及执行权限) -

- userdel 删除用户

(1)userdel 用户名 (功能描述:删除用户但保存用户主目录) (2)userdel -r 用户名 (功能描述:用户和用户主目录,都删除) -

- who 查看登录用户信息

(1)whoami (功能描述:显示自身用户名称) (2)who am i (功能描述:显示登录用户的用户名以及登陆时间) -

- sudo 设置普通用户具有 root 权限

#vi /etc/sudoers ## Allow root to run any commands anywhere root ALL=(ALL) ALL xing ALL=(ALL) ALL ------------------------------ xing ALL=(ALL) NOPASSWD:ALL -

- usermod 修改用户

usermod -g 用户组 用户名 usermod -g root xing

用户组管理命令

-

- groupadd 新增组

groupadd 组名 -

- groupdel 删除组

groupdel 组名 -

- groupmod 修改组

groupmod -n 新组名 老组名 -

- cat /etc/group 查看创建了哪些组

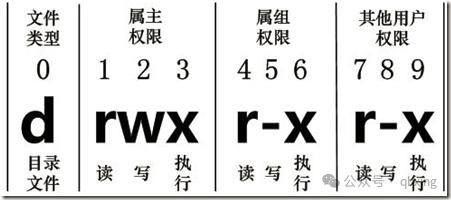

文件权限类

-

文件属性

-

(1)0 首位表示类型 在Linux中第一个字符代表这个文件是目录、文件或链接文件等等

- 代表文件 d 代表目录 l 链接文档(link file);

(2)第1-3位确定属主(该文件的所有者)拥有该文件的权限。---User

(3)第4-6位确定属组(所有者的同组用户)拥有该文件的权限,---Group

(4)第7-9位确定其他用户拥有该文件的权限 ---Other

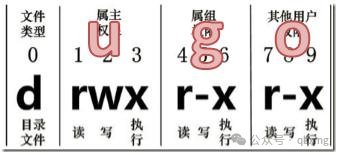

- chmod 改变权限

第一种方式变更权限 :

chmod [{ugoa}{+-=}{rwx}] 文件或目录

第二种方式变更权限 :

chmod [mode=421 ] [文件或目录]

---------------------------------------

u:所有者 g:所有组 o:其他人 a:所有人(u、g、o 的总和)

r=4 w=2 x=1 rwx=4+2+1=7

---------------------------------------

(1)修改文件使其所属主用户具有执行权限

chmod u+x houge.txt

(2)修改文件使其所属组用户具有执行权限

chmod g+x houge.txt

(3)修改文件所属主用户执行权限,并使其他用户具有执行权限

chmod u-x,o+x houge.txt

(4)采用数字的方式,设置文件所有者、所属组、其他用户都具有可读可写可执行权限

chmod 777 houge.txt

(5)修改整个文件夹里面的所有文件的所有者、所属组、其他用户都具有可读可写可执行权限。

chmod -R 777 xiyou/

-

- chown 改变所有者

chown [选项] [最终用户] [文件或目录] (功能描述:改变文件或者目录的所有者) ---------------------------------- -R 递归操作 ---------------------------------- (1)修改文件所有者 chown xing houge.txt (2)递归改变文件所有者和所有组 chown -R xing:xing xiyou/ -

- chgrp 改变所属组

chgrp [最终用户组] [文件或目录] (功能描述:改变文件或者目录的所属组) chgrp root houge.txt

搜索查找类

-

- find 查找文件或者目录

find [搜索范围] [选项] ------------------------ -name<查询方式> 按照指定的文件名查找模式查找文件 -user<用户名> 查找属于指定用户名所有文件 -size<文件大小> 按照指定的文件大小查找文件,单位为: b —— 块(512 字节) c —— 字节 w —— 字(2 字节) k —— 千字节 M —— 兆字节 G —— 吉字节 --------------------------- (1)按文件名:根据名称查找/目录下的filename.txt文件。 find xiyou/ -name "*.txt" (2)按拥有者:查找/opt目录下,用户名称为-user的文件 find xiyou/ -user atguigu (3)按文件大小:在/home目录下查找大于200m的文件(+n 大于 -n小于 n等于) find /home -size +204800 -

- locate 快速定位文件路径

locate 搜索文件 由于 locate 指令基于数据库进行查询,所以第一次运行前,必须使用 updatedb 指令创建 locate 数据库。 ---------------- [root@hadoop101 ~]# updatedb [root@hadoop101 ~]# locate tmp -

- grep 过滤查找及“|”管道符

管道符,“|”,表示将前一个命令的处理结果输出传递给后面的命令处理 --------------------------- grep 选项 查找内容 源文件 --------------------------- -n 显示匹配行及行号。 -m <num> --max-count=<num> # 找到num行结果后停止查找,用来限制匹配行数 -v --revert-match # 反转查找。 -c --count # 计算符合范本样式的列数。 -E --extended-regexp # 将范本样式为延伸的普通表示法来使用,意味着使用能使用扩展正则表达式。 -i --ignore-case # 忽略字符大小写的差别。 --------------------------- ls | grep -n test

压缩和解压类

-

- gzip/gunzip 压缩

gzip 文件 (功能描述:压缩文件,只能将文件压缩为*.gz 文件) gunzip 文件.gz (功能描述:解压缩文件命令) ------------------------------- (1)只能压缩文件不能压缩目录 (2)不保留原来的文件 (3)同时多个文件会产生多个压缩包 ------------------------------- gzip压缩:gzip houge.txt gunzip解压缩文件:gunzip houge.txt.gz -

- zip/unzip 压缩

zip [选项] XXX.zip 将要压缩的内容 (功能描述:压缩文件和目录的命令) unzip [选项] XXX.zip (功能描述:解压缩文件) ------------------------------ zip 选项 功能 -r 压缩目录 unzip 选项 功能 -d<目录> 指定解压后文件的存放目录 ------------------------------ zip 压缩命令在windows/linux都通用,可以压缩目录且保留源文件。 -

- tar 打包

选项 功能 -c 产生.tar 打包文件 -v 显示详细信息 -f 指定压缩后的文件名 -z 打包同时压缩 -x 解包.tar 文件 -C 解压到指定目录 tar [选项] XXX.tar.gz 将要打包进去的内容 (功能描述:打包目录,压缩后的 文件格式.tar.gz) ------------------------------ (1)压缩多个文件 tar -zcvf houma.tar.gz houge.txt bailongma.txt (2)压缩目录 tar -zcvf xiyou.tar.gz xiyou/ (3)解压到当前目录 tar -zxvf houma.tar.gz (4)解压到指定目录 tar -zxvf xiyou.tar.gz -C /opt -

- 7z / 7zz

(1)解压缩文件 7zz x phpMyAdmin.tar -r -o./ 7zz x phpMyAdmin.7z -r -o/opt/module 参数含义: x 代表解压缩文件,并且是按原始目录树解压 -r 表示递归解压缩所有的子文件夹 -o 是指定解压到的目录,-o后是没有空格的,直接接目录。这一点需要注意。 ---------------------------- (2)压缩文件/文件夹 7za a -t7z -r Mytest.7z /opt/phpMyAdmin-3.3.8.1-all-languages/* 参数含义: a 代表添加文件/文件夹到压缩包 -t 是指定压缩类型,这里定为7z,可不指定,因为7za默认压缩类型就是7z。 -r 表示递归所有的子文件夹 Mytest.7z 是压缩好后的压缩包名 /opt/phpMyAdmin-3.3.8.1-all-languages/*:是压缩目标。 注意:7za不仅仅支持.7z压缩格式,还支持.tar.bz2等压缩类型的。如上所述,用-t指定即可。

磁盘查看和分区类

-

- du 查看文件和目录占用的磁盘空间

选项 功能 -h 以人们较易阅读的 GBytes, MBytes, KBytes 等格式自行显示 -a 不仅查看子目录大小,还要包括文件 -c 显示所有的文件和子目录大小后,显示总和 -s 只显示总和 –max-depth=n 指定统计子目录的深度为第 n 层 du: disk usage 磁盘占用情况 du 目录/文件 (功能描述:显示目录下每个子目录的磁盘使用情况) -

- df 查看磁盘空间使用情况

df: disk free 空余磁盘 df 选项 (功能描述:列出文件系统的整体磁盘使用量,检查文件系统的磁盘空间占用情况) --------------------------- -h 以人们较易阅读的 GBytes, MBytes, KBytes 等格式自行显示; -

- lsblk 查看设备挂载情况

lsblk (功能描述:查看设备挂载情况) -------------------------- -f 查看详细的设备挂载情况,显示文件系统信息 -------------------------- 例子 NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT fd0 2:0 1 4K 0 disk sr0 11:0 1 406.8M 0 rom vda 252:0 0 100G 0 disk ├─vda1 252:1 0 1G 0 part /boot └─vda2 252:2 0 99G 0 part ├─centos-root 253:0 0 60G 0 lvm / ├─centos-swap 253:1 0 3.8G 0 lvm [SWAP] └─centos-home 253:2 0 45.2G 0 lvm /home vdb 252:16 0 900G 0 disk ├─vdb1 252:17 0 10G 0 part │ └─centos-root 253:0 0 60G 0 lvm / └─vdb2 252:18 0 890G 0 part /opt/module -

- fdisk 分区

(1)Linux 分区详情 fdisk -l (功能描述:查看磁盘分区详情) Device:分区序列 Boot:引导 Start:从X磁柱开始 End:到Y磁柱结束 Blocks:容量 Id:分区类型ID System:分区类型 # 例子 设备 Boot StartEnd Blocks Id System /dev/vdb1 204820971519104847368e Linux LVM /dev/vdb2 20971520188743679993323264083 Linux ------------------------------------------------------------------ (2)磁盘分区 fdisk 硬盘设备名 (功能描述:对新增硬盘进行分区操作) fdisk /dev/vdb # 例子 m:显示命令列表 p:显示当前磁盘分区 d: 删除分区 n:新增分区 w:写入分区信息并退出 q:不保存分区信息直接退出 (3) 格式化分区 1. 安装 parted rpm -q parted # 查询是否安装了 yum install parted 2. 读取新建分区 partprobe # partprobe可以修改kernel中分区表,使kernel重新读取分区表 3. 格式化分区 1) 输入mkfs,然后按两下tab键查看当前系统支持格式化成什么类型 mkfs mkfs.btrfs mkfs.cramfs mkfs.ext2 mkfs.ext3 mkfs.ext4 mkfs.minix mkfs.xfs 2) 选择xfs类型 mkfs.xfs /dev/vdb2 -

- mount/umount 挂载/卸载

mount [-tvfstype] [-ooptions] device dir (功能描述:挂载设备) umount 设备文件名或挂载点 (功能描述:卸载设备) ----------------------------- mount /dev/sdb2 /opt/module # 挂载 unmount /dev/sdb2 # 取消挂载参数 功能 -t vfstype 指定文件系统的类型,通常不必指定。mount 会自动选择正确的类 型。常用类型有: 光盘或光盘镜像:iso9660 DOS fat16 文件系统:msdos Windows 9x fat32 文件系统:vfat Windows NT ntfs 文件系统:ntfs Mount Windows 文件网络共享:smbfs UNIX(LINUX) 文件网络共享:nfs -o options 主要用来描述设备或档案的挂接方式。常用的参数有: loop:用来把一个文件当成硬盘分区挂接上系统 ro:采用只读方式挂接设备 rw:采用读写方式挂接设备 iocharset:指定访问文件系统所用字符集 device 要挂接(mount)的设备 dir 设备在系统上的挂接点(mount point) //设置开机自动挂载 vim /etc/fstab ----------------- /dev/cdrom /mnt/data iso9660 defaults 0 0 UUID=748bab61-7a4f-4008-9d6c-2dbd0e923cee /opt/module xfs defaults 0 0 -

- blkid 查询所有设备的文件系统类型

blkid ---------------------------- /dev/vda1: UUID="748bab61-7a4f-4008-9d6c-2dbd0e923cee" TYPE="xfs" /dev/vda2: UUID="tPXbgv-q496-3JCC-iFie-iTMp-Tjw6-QyjO6t" TYPE="LVM2_member" /dev/vdb1: UUID="3pmzbB-0uxe-Fqbd-98E6-NDiU-e0ko-7oi0Uo" TYPE="LVM2_member" /dev/vdb2: UUID="31f6c63f-26d7-4e39-b3b1-cb89e57e670a" TYPE="xfs" /dev/mapper/centos-root: UUID="6dc969f5-d224-496f-9c23-2bc1acfbc38b" TYPE="xfs" /dev/mapper/centos-swap: UUID="4cfd9d39-30f8-494b-9a5e-5b751bddba8b" TYPE="swap" /dev/mapper/centos-home: UUID="19955776-87ef-4468-b3ec-b854645417f0" TYPE="xfs"

进程管理类

-

- ps 查看当前系统进程状态

ps:process status 进程状态 ps aux | grep xxx (功能描述:查看系统中所有进程) ps -ef | grep xxx (功能描述:可以查看子父进程之间的关系)选项 功能 a 列出带有终端的所有用户的进程 x 列出当前用户的所有进程,包括没有终端的进程 u 面向用户友好的显示风格 -e 列出所有进程 -u 列出某个用户关联的所有进程 -f 显示完整格式的进程列表 (1)ps aux 显示信息说明 USER:该进程是由哪个用户产生的 PID:进程的 ID 号 %CPU:该进程占用 CPU 资源的百分比,占用越高,进程越耗费资源; %MEM:该进程占用物理内存的百分比,占用越高,进程越耗费资源; VSZ:该进程占用虚拟内存的大小,单位 KB; RSS:该进程占用实际物理内存的大小,单位 KB; TTY:该进程是在哪个终端中运行的。对于 CentOS 来说,tty1 是图形化终端, tty2-tty6 是本地的字符界面终端。pts/0-255 代表虚拟终端。 STAT:进程状态。常见的状态有: D:不可中断的休眠,通常是IO、R:运行状态、S:睡眠状态、T:暂停状态、 Z:僵尸状态、 s:包含子进程、l:多线程、+:前台显示、<:高优先级、N:低优先级、L:有pages在内存中locked。用于实时或者自定义IO START:该进程的启动时间 TIME:该进程占用 CPU 的运算时间,注意不是系统时间 COMMAND:产生此进程的命令名 ------------------------------------------------------------------------------------ (2)ps -ef 显示信息说明 UID:用户 ID PID:进程 ID PPID:父进程 ID C:CPU 用于计算执行优先级的因子。数值越大,表明进程是 CPU 密集型运算, 执行优先级会降低;数值越小,表明进程是 I/O 密集型运算,执行优先级会提高 STIME:进程启动的时间 TTY:完整的终端名称 TIME:CPU 时间 CMD:启动进程所用的命令和参数 -

- top 实时监控系统进程状态

-

- 基本命令:top [选项]

-

- 选项说明

选项 功能 -d 秒数 指定 top 命令每隔几秒更新。默认是 3 秒在 top 命令的交互模式当 中可以执行的命令: -i 使 top 不显示任何闲置或者僵死进程。 -p 通过指定监控进程 ID 来仅仅监控某个进程的状态。 -

- 操作说明

操作 功能 P 以 CPU 使用率排序,默认就是此项 M 以内存的使用率排序 N 以 PID 排序 q 退出 top -

- 查询结果字段解释第一行信息为任务队列信息

内容 说明 12:26:46 系统当前时间 up 1 day, 13:32 系统的运行时间,本机已经运行 1 天13 小时 32 分钟 2 users 当前登录了两个用户 load average: 0.00, 0.00, 0.00 系统在之前 1 分钟,5 分钟,15 分钟的平均负 载。一般认为小于1 时,负载较小。如果大于 1,系统已经超出负荷。 第二行为进程信息

Tasks: 95 total 系统中的进程总数 1 running 正在运行的进程数 94 sleeping 睡眠的进程 0 stopped 正在停止的进程 0 zombie 僵尸进程。如果不是 0,需要手工检查僵尸进程 第三行为 CPU 信息

Cpu(s): 0.1%us 用户模式占用的 CPU 百分比 0.1%sy 系统模式占用的 CPU 百分比 0.0%ni 改变过优先级的用户进程占用的 CPU 百分比 99.7%id 空闲 CPU 的 CPU 百分比 0.1%wa 等待输入/输出的进程的占用 CPU 百分比 0.0%hi 硬中断请求服务占用的 CPU 百分比 0.1%si 软中断请求服务占用的 CPU 百分比 0.0%st st(Steal time)虚拟时间百分比。就是当有虚拟机时,虚拟 CPU 等待实际 CPU 的时间百分比。 第四行为物理内存信息

Mem: 625344k total 物理内存的总量,单位 KB 571504k used 已经使用的物理内存数量 53840k free 空闲的物理内存数量 65800k buffers 作为缓冲的内存数量 第五行为交换分区(swap)信息

Swap: 524280k total 交换分区(虚拟内存)的总大小 0k used 已经使用的交互分区的大小 524280k free 空闲交换分区的大小 409280k cached 作为缓存的交互分区的大小 -

- netstat 显示网络状态和端口占用信息

netstat -anp | grep 进程号 (功能描述:查看该进程网络信息) netstat –nlp | grep 端口号 (功能描述:查看网络端口号占用情况) ----------------------------------------------------- netstat -anp | grep sshd netstat -nltp | grep 22选项 功能 -a 显示所有正在监听(listen)和未监听的套接字(socket) -n 拒绝显示别名,能显示数字的全部转化成数字 -l 仅列出在监听的服务状态 -p 表示显示哪个进程在调用 -t 显示TCP传输协议的连线状况;

crontab 系统定时任务

| 选项 | 功能 |

|---|---|

| -e | 编辑 crontab 定时任务 |

| -l | 查询 crontab 任务 |

| -r | 删除当前用户所有的 crontab 任务 |

// 重新启动 crond 服务

systemctl restart crond

// 基本语法

crontab [选项]

crontab -e

-

- 进入 crontab 编辑界面。会打开 vim 编辑你的工作

* * * * * 执行的任务项目 含义 范围 第一个“*” 一小时当中的第几分钟 0-59 第二个“*” 一天当中的第几小时 0-23 第三个“*” 一个月当中的第几天 1-31 第四个“*” 一年当中的第几月 1-12 第五个“*” 一周当中的星期几 0-7 ( 0 和 7 都 代 表 星 期 日) -

- 特殊符号

特殊符号 含义 * 代表任何时间。比如第一个“*”就代表一小时中每分钟 都执行一次的意思。 , 代表不连续的时间。比如 0 8,12,16 * * * 命令,就代表 在每天的 8 点 0 分,12 点 0 分,16 点 0 分都执行一次命令- 代表连续的时间范围。比如 0 5 * * 1-6 命令,代表在 周一到周六的凌晨 5 点 0 分执行命令*/n 代表每隔多久执行一次。比如 */10 * * * * 命令,代 表每隔 10 分钟就执行一遍命令

软件包管理

1. RPM

-

- RPM 查询命令(rpm -qa)

rpm -qa (功能描述:查询所安装的所有 rpm 软件包) 由于软件包比较多,一般都会采取过滤。rpm -qa | grep rpm软件包 rpm -qa |grep firefox -

- RPM 卸载命令(rpm -e)

(1)rpm -e RPM软件包 (2) rpm -e --nodeps 软件包 ----------------------------- -e 卸载软件包 --nodeps 卸载软件时,不检查依赖。这样的话,那些使用该软件包的软件在此之后可能就不能正常工作了。 -

- RPM 安装命令(rpm -ivh)

rpm -ivh RPM 包全名 ---------------------------- -i install,安装 -v --verbose,显示详细信息 -h --hash,进度条 --nodeps 安装前不检查依赖

2. YUM 仓库配置

-

- 基本语法

yum [选项] [参数] // 清理旧缓存数据,缓存新数据 #yum clean all #yum makecache yum list installed # 查看yum安装的docker文件包 yum list installed | grep docker -

- 选项说明

选项 功能 -y 对所有提问都回答“yes” -

- 参数说明

参数 功能 install 安装 rpm 软件包 update 更新 rpm 软件包 check-update 检查是否有可用的更新 rpm 软件包 remove 删除指定的 rpm 软件包 list 显示软件包信息 clean 清理 yum 过期的缓存 deplist 显示 yum 软件包的所有依赖关系 -

- 修改yum源为阿里云镜像源

1、验证网络是否可以连接阿里云镜像 ping mirrors.aliyun.com 2. 删除原yum源 cd /etc/yum.repos.d rm-rf /etc/yum.repos.d/* 3.下载阿里云Centos-7.repo文件 # wget命令下载: wget [options] [url] wget-O /etc/yum.repos.d/CentOS-Base.repo http://mirrors.aliyun.com/repo/Centos-7.repo # curl命令下载: curl [options] [url] curl-o /etc/yum.repos.d/CentOS-Base.repo http://mirrors.aliyun.com/repo/Centos-7.repo 4.清除及生成缓存 # 清除yum缓存 yum clean all # 缓存阿里云镜像 yum makecache 5. 查看yum源信息,已经更换为了阿里云镜像源 yum repolist

端口相关

1. 防火墙端口配置

1. 查看防火墙状态

systemctl status firewalld

2. 查看想开的端口是否已开

firewall-cmd--query-port=6379/tcp

3. 添加指定需要开放的端口

firewall-cmd--add-port=123/tcp --permanent

4. 重载入添加的端口

firewall-cmd--reload

5. 移除指定端口

firewall-cmd--permanent--remove-port=123/tcp

6. 查看所有开放的端口

firewall-cmd--list-ports (--zone=public)

7. 限制只有特定ip可(不可)访问端口,添加规则

firewall-cmd--permanent--add-rich-rule='rule family="ipv4" source address="192.168.0.200" port protocol="tcp" port="80" accept'

firewall-cmd--permanent--add-rich-rule='rule family="ipv4" source address="192.168.0.200" port protocol="tcp" port="80" reject'

8. 删除已设置规则

firewall-cmd--permanent--remove-rich-rule='rule family="ipv4" source address=" 192.168.0.200" port protocol="tcp" port="80" accept'

firewall-cmd--reload

如设置未生效,可尝试直接编辑规则文件,删掉原来的设置规则,重新载入一下防火墙即可

vi /etc/firewalld/zones/public.xml

9. 查看规则

firewall-cmd--zone=public --list-rich-rules

10.查看所有开发信息

firewall-cmd--list-all

11. 允许特定ip访问所有端口(白名单)

firewall-cmd--zone=public --add-rich-rule'rule family="ipv4" source address="192.168.1.10" accept'--permanent

12. 查看所有支持的服务

firewall-cmd--get-services

13. 增加服务

firewall-cmd--permanent--add-service=http

14. 移除服务

firewall-cmd--permanent--zone=public --remove-service=http

2. 访问其他服务器端口权限

telnet ip port

--------------------

telnet 2.40.49.4322# 例子

# 拒绝

Trying 2.40.49.43...

telnet: connect to address 2.40.49.43: Connection refused

# 通过

Trying 2.40.49.43...

Connected to 2.40.49.43.

Escape character is '^]'.

screen

1、安装screen:yum install -y screen

2、运行screen -ls可以看到现有的screen的会话

3、离开 CTRL+a,然后再按d

4、恢复screen会话 screen -r lnmp

5、创建一个新窗口 screen -S name

6、清除终端: 在终端输入 exit

7、无法进入Attached状态虚拟终端 screen -d name

35岁+运维人员的发展与出路

经常有人问我:干网工、干运维多年遇瓶颈,想学点新技术给自己涨涨“身价”,应该怎么选择?

聪明人早已经用脚投票:近年来,越来越多运维的朋友寻找新的职业发展机会,将目光聚焦到了网络安全产业。

1、为什么我建议你学习网络安全?

有一种技术人才:华为阿里平安等大厂抢着要,甚至高薪难求——白帽黑客。白帽黑客,就是网络安全卫士,他们“低调”行事,同时“身价”不菲。

根据腾讯安全发布的《互联网安全报告》,目前中国**网络安全岗位缺口已达70万,缺口高达95%。**而与网络安全人才需求量逐年递增局面相反的是,每年高校安全专业培养人才仅有3万余人,很多企业却一“将”难求,网络安全人才供应严重匮乏。

这种供求不平衡直接反映在安全工程师的薪资上,简单来说就是:竞争压力小,薪资还很高。

而且安全行业就业非常灵活,既可以就职一家公司从事信息安全维护和研究,也可以当作兼职或成为自由职业者,给SRC平台提交漏洞获取奖金等等。

随着国家和政府的强监管需求,一线城市安全行业近年来已经发展的相当成熟工作机会非常多,二三线城市安全也在逐步得到重视未来将有巨大缺口。

作为运维人员,这几年对于安全的技能要求也将不断提高,现阶段做好未来2到3年的技术储备,有非常大的必要性

2、运维转型成为网络安全工程师,是不是很容易?

运维转安全,因为本身有很好的Linux基础,相对于其他人来说,确实有一定的优势,入门会快一些。

系统管理经验

运维对服务器、网络架构的深度理解,可直接迁移到安全防护场景。例如,熟悉Linux/Windows系统漏洞修补、权限管控,能快速上手安全加固工作。

网络协议与架构知识

运维日常接触TCP/IP、路由协议等,有助于分析网络攻击路径(如DDoS防御、流量异常检测)。

自动化与脚本能力

运维常用的Shell/Python脚本技能,可无缝衔接安全工具开发(如自动化渗透脚本、日志分析工具)。

平滑过渡方向

从安全运维切入,逐步学习渗透测试、漏洞挖掘等技能,利用现有运维经验快速上手。

学习资源丰富

可复用运维工具(如ELK日志分析、Ansible自动化)与安全工具(如Nessus、Metasploit)结合学习,降低转型成本。

3. 转型可以挖漏洞搞副业获取收益挖SRC漏洞

- 合法挖洞:在合法的平台上挖掘安全漏洞,提交后可获得奖励。这种方式不仅能够锻炼你的技能,还能为你带来额外的收入。

- 平台推荐:

补天:国内领先的网络安全漏洞响应平台。

漏洞盒子:提供丰富的漏洞挖掘任务。

CNVD:国家信息安全漏洞共享平台。

关于我

有不少阅读过我文章的伙伴都知道,笔者曾就职于某大厂安全联合实验室。从事网络安全行业已经好几年,积累了丰富的技能和渗透经验。

在这段时间里,我参与了多个实际项目的规划和实施,成功防范了各种网络攻击和漏洞利用,提高了互联网安全防护水平。

黑客/网络安全学习路线

对于从来没有接触过黑客/网络安全的同学,目前网络安全、信息安全也是计算机大学生毕业薪资相对较高的学科。

大白也帮大家准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

这也是耗费了大白近四个月的时间,吐血整理,文章非常非常长,觉得有用的话,希望粉丝朋友帮忙点个**「分享」「收藏」「在看」「赞」**

网络安全/渗透测试法律法规必知必会****

今天大白就帮想学黑客/网络安全技术的朋友们入门必须先了解法律法律。

【网络安全零基础入门必知必会】什么是黑客、白客、红客、极客、脚本小子?(02)

【网络安全零基础入门必知必会】网络安全专业术语全面解析(05)

【网络安全入门必知必会】《中华人民共和国网络安全法》(06)

【网络安全零基础入门必知必会】《计算机信息系统安全保护条例》(07)

【网络安全零基础入门必知必会】《中国计算机信息网络国际联网管理暂行规定》(08)

【网络安全零基础入门必知必会】《计算机信息网络国际互联网安全保护管理办法》(09)

【网络安全零基础入门必知必会】《互联网信息服务管理办法》(10)

【网络安全零基础入门必知必会】《计算机信息系统安全专用产品检测和销售许可证管理办法》(11)

【网络安全零基础入门必知必会】《通信网络安全防护管理办法》(12)

【网络安全零基础入门必知必会】《中华人民共和国国家安全法》(13)

【网络安全零基础入门必知必会】《中华人民共和国数据安全法》(14)

【网络安全零基础入门必知必会】《中华人民共和国个人信息保护法》(15)

【网络安全零基础入门必知必会】《网络产品安全漏洞管理规定》(16)

网络安全/渗透测试linux入门必知必会

【网络安全零基础入门必知必会】什么是Linux?Linux系统的组成与版本?什么是命令(01)

【网络安全零基础入门必知必会】VMware下载安装,使用VMware新建虚拟机,远程管理工具(02)

【网络安全零基础入门必知必会】VMware常用操作指南(非常详细)零基础入门到精通,收藏这一篇就够了(03)

【网络安全零基础入门必知必会】CentOS7安装流程步骤教程(非常详细)零基入门到精通,收藏这一篇就够了(04)

【网络安全零基础入门必知必会】Linux系统目录结构详细介绍(05)

【网络安全零基础入门必知必会】Linux 命令大全(非常详细)零基础入门到精通,收藏这一篇就够了(06)

【网络安全零基础入门必知必会】linux安全加固(非常详细)零基础入门到精通,收藏这一篇就够了(07)

网络安全/渗透测试****计算机网络入门必知必会****

【网络安全零基础入门必知必会】TCP/IP协议深入解析(非常详细)零基础入门到精通,收藏这一篇就够了(01)

【网络安全零基础入门必知必会】什么是HTTP数据包&Http数据包分析(非常详细)零基础入门到精通,收藏这一篇就够了(02)

【网络安全零基础入门必知必会】计算机网络—子网划分、子网掩码和网关(非常详细)零基础入门到精通,收藏这一篇就够了(03)

网络安全/渗透测试入门之HTML入门必知必会

【网络安全零基础入门必知必会】什么是HTML&HTML基本结构&HTML基本使用(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全零基础入门必知必会】VScode、PhpStorm的安装使用、Php的环境配置,零基础入门到精通,收藏这一篇就够了2

【网络安全零基础入门必知必会】HTML之编写登录和文件上传(非常详细)零基础入门到精通,收藏这一篇就够了3

网络安全/渗透测试入门之Javascript入门必知必会

【网络安全零基础入门必知必会】Javascript语法基础(非常详细)零基础入门到精通,收藏这一篇就够了(01)

【网络安全零基础入门必知必会】Javascript实现Post请求、Ajax请求、输出数据到页面、实现前进后退、文件上传(02)

网络安全/渗透测试入门之Shell入门必知必会

【网络安全零基础入门必知必会】Shell编程基础入门(非常详细)零基础入门到精通,收藏这一篇就够了(第七章)

网络安全/渗透测试入门之PHP入门必知必会

【网络安全零基础入门】PHP环境搭建、安装Apache、安装与配置MySQL(非常详细)零基础入门到精通,收藏这一篇就够(01)

【网络安全零基础入门】PHP基础语法(非常详细)零基础入门到精通,收藏这一篇就够了(02)

【网络安全零基础入门必知必会】PHP+Bootstrap实现表单校验功能、PHP+MYSQL实现简单的用户注册登录功能(03)

网络安全/渗透测试入门之MySQL入门必知必会

【网络安全零基础入门必知必会】MySQL数据库基础知识/安装(非常详细)零基础入门到精通,收藏这一篇就够了(01)

【网络安全零基础入门必知必会】SQL语言入门(非常详细)零基础入门到精通,收藏这一篇就够了(02)

【网络安全零基础入门必知必会】MySQL函数使用大全(非常详细)零基础入门到精通,收藏这一篇就够了(03)

【网络安全零基础入门必知必会】MySQL多表查询语法(非常详细)零基础入门到精通,收藏这一篇就够了(04)

****网络安全/渗透测试入门之Python入门必知必会

【网络安全零基础入门必知必会】之Python+Pycharm安装保姆级教程,Python环境配置使用指南,收藏这一篇就够了【1】

【网络安全零基础入门必知必会】之Python编程入门教程(非常详细)零基础入门到精通,收藏这一篇就够了(2)

python入门教程python开发基本流程控制if … else

python入门教程之python开发可变和不可变数据类型和hash

【网络安全零基础入门必知必会】之10个python爬虫入门实例(非常详细)零基础入门到精通,收藏这一篇就够了(3)

****网络安全/渗透测试入门之SQL注入入门必知必会

【网络安全渗透测试零基础入门必知必会】之初识SQL注入(非常详细)零基础入门到精通,收藏这一篇就够了(1)

【网络安全渗透测试零基础入门必知必会】之SQL手工注入基础语法&工具介绍(2)

【网络安全渗透测试零基础入门必知必会】之SQL注入实战(非常详细)零基础入门到精通,收藏这一篇就够了(3)

【网络安全渗透测试零基础入门必知必会】之SQLmap安装&实战(非常详细)零基础入门到精通,收藏这一篇就够了(4)

【网络安全渗透测试零基础入门必知必会】之SQL防御(非常详细)零基础入门到精通,收藏这一篇就够了(4)

****网络安全/渗透测试入门之XSS攻击入门必知必会

【网络安全渗透测试零基础入门必知必会】之XSS攻击基本概念和原理介绍(非常详细)零基础入门到精通,收藏这一篇就够了(1)

网络安全渗透测试零基础入门必知必会】之XSS攻击获取用户cookie和用户密码(实战演示)零基础入门到精通收藏这一篇就够了(2)

【网络安全渗透测试零基础入门必知必会】之XSS攻击获取键盘记录(实战演示)零基础入门到精通收藏这一篇就够了(3)

【网络安全渗透测试零基础入门必知必会】之xss-platform平台的入门搭建(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试入门】之XSS漏洞检测、利用和防御机制XSS游戏(非常详细)零基础入门到精通,收藏这一篇就够了5

****网络安全/渗透测试入门文件上传攻击与防御入门必知必会

【网络安全渗透测试零基础入门必知必会】之什么是文件包含漏洞&分类(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全渗透测试零基础入门必知必会】之cve实际漏洞案例解析(非常详细)零基础入门到精通, 收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之PHP伪协议精讲(文件包含漏洞)零基础入门到精通,收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之如何搭建 DVWA 靶场保姆级教程(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之Web漏洞-文件包含漏洞超详细全解(附实例)5

【网络安全渗透测试零基础入门必知必会】之文件上传漏洞修复方案6

****网络安全/渗透测试入门CSRF渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之CSRF漏洞概述和原理(非常详细)零基础入门到精通, 收藏这一篇就够了1

【网络安全渗透测试零基础入门必知必会】之CSRF攻击的危害&分类(非常详细)零基础入门到精通, 收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之XSS与CSRF的区别(非常详细)零基础入门到精通, 收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之CSRF漏洞挖掘与自动化工具(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之CSRF请求伪造&Referer同源&置空&配合XSS&Token值校验&复用删除5

****网络安全/渗透测试入门SSRF渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之SSRF漏洞概述及原理(非常详细)零基础入门到精通,收藏这一篇就够了 1

【网络安全渗透测试零基础入门必知必会】之SSRF相关函数和协议(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之SSRF漏洞原理攻击与防御(非常详细)零基础入门到精通,收藏这一篇就够了3**

**

****网络安全/渗透测试入门XXE渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之XML外部实体注入(非常详细)零基础入门到精通,收藏这一篇就够了1

网络安全渗透测试零基础入门必知必会】之XXE的攻击与危害(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之XXE漏洞漏洞及利用方法解析(非常详细)零基础入门到精通,收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之微信XXE安全漏洞处理(非常详细)零基础入门到精通,收藏这一篇就够了4

****网络安全/渗透测试入门远程代码执行渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之远程代码执行原理介绍(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全零基础入门必知必会】之CVE-2021-4034漏洞原理解析(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全零基础入门必知必会】之PHP远程命令执行与代码执行原理利用与常见绕过总结3

【网络安全零基础入门必知必会】之WEB安全渗透测试-pikachu&DVWA靶场搭建教程,零基础入门到精通,收藏这一篇就够了4

****网络安全/渗透测试入门反序列化渗透与防御必知必会

【网络安全零基础入门必知必会】之什么是PHP对象反序列化操作(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全零基础渗透测试入门必知必会】之php反序列化漏洞原理解析、如何防御此漏洞?如何利用此漏洞?2

【网络安全渗透测试零基础入门必知必会】之Java 反序列化漏洞(非常详细)零基础入门到精通,收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之Java反序列化漏洞及实例解析(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之CTF题目解析Java代码审计中的反序列化漏洞,以及其他漏洞的组合利用5

网络安全/渗透测试**入门逻辑漏洞必知必会**

【网络安全渗透测试零基础入门必知必会】之一文带你0基础挖到逻辑漏洞(非常详细)零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门暴力猜解与防御必知必会

【网络安全渗透测试零基础入门必知必会】之密码安全概述(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全渗透测试零基础入门必知必会】之什么样的密码是不安全的?(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之密码猜解思路(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之利用Python暴力破解邻居家WiFi密码、压缩包密码,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之BurpSuite密码爆破实例演示,零基础入门到精通,收藏这一篇就够了5

【网络安全渗透测试零基础入门必知必会】之Hydra密码爆破工具使用教程图文教程,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之暴力破解medusa,零基础入门到精通,收藏这一篇就够了7

【网络安全渗透测试零基础入门必知必会】之Metasploit抓取密码,零基础入门到精通,收藏这一篇就够了8

****网络安全/渗透测试入门掌握Redis未授权访问漏洞必知必会

【网络安全渗透测试零基础入门必知必会】之Redis未授权访问漏洞,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Redis服务器被攻击后该如何安全加固,零基础入门到精通,收藏这一篇就够了**

**

网络安全/渗透测试入门掌握**ARP渗透与防御关必知必会**

【网络安全渗透测试零基础入门必知必会】之ARP攻击原理解析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之ARP流量分析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之ARP防御策略与实践指南,零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握系统权限提升渗透与防御关****必知必会

【网络安全渗透测试零基础入门必知必会】之Windows提权常用命令,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Windows权限提升实战,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之linux 提权(非常详细)零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握Dos与DDos渗透与防御相关****必知必会

【网络安全渗透测试零基础入门必知必会】之DoS与DDoS攻击原理(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Syn-Flood攻击原理解析(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之IP源地址欺骗与dos攻击,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之SNMP放大攻击原理及实战演示,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之NTP放大攻击原理,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之什么是CC攻击?CC攻击怎么防御?,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之如何防御DDOS的攻击?零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握无线网络安全渗透与防御相关****必知必会

【网络安全渗透测试零基础入门必知必会】之Aircrack-ng详细使用安装教程,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之aircrack-ng破解wifi密码(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之WEB渗透近源攻击,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之无线渗透|Wi-Fi渗透思路,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之渗透WEP新思路Hirte原理解析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之WPS的漏洞原理解析,零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握木马免杀问题与防御********必知必会

【网络安全渗透测试零基础入门必知必会】之Metasploit – 木马生成原理和方法,零基础入门到精通,收藏这篇就够了

【网络安全渗透测试零基础入门必知必会】之MSF使用教程永恒之蓝漏洞扫描与利用,收藏这一篇就够了

网络安全/渗透测试入门掌握Vulnhub靶场实战********必知必会

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶机Prime使用指南,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶场Breach1.0解析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之vulnhub靶场之DC-9,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶机Kioptrix level-4 多种姿势渗透详解,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶场PWNOS: 2.0 多种渗透方法,收藏这一篇就够了

网络安全/渗透测试入门掌握社会工程学必知必会

【网络安全渗透测试零基础入门必知必会】之什么是社会工程学?定义、类型、攻击技术,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之社会工程学之香农-韦弗模式,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之社工学smcr通信模型,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之社会工程学之社工步骤整理(附相应工具下载)收藏这一篇就够了

网络安全/渗透测试入门掌握********渗透测试工具使用******必知必会**

2024版最新Kali Linux操作系统安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之渗透测试工具大全之Nmap安装使用命令指南,零基础入门到精通,收藏这一篇就够了

2024版最新AWVS安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新burpsuite安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新owasp_zap安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Sqlmap安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Metasploit安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Nessus下载安装激活使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Wireshark安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

觉得有用的话,希望粉丝朋友帮大白点个**「分享」「收藏」「在看」「赞」**

387

387

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?