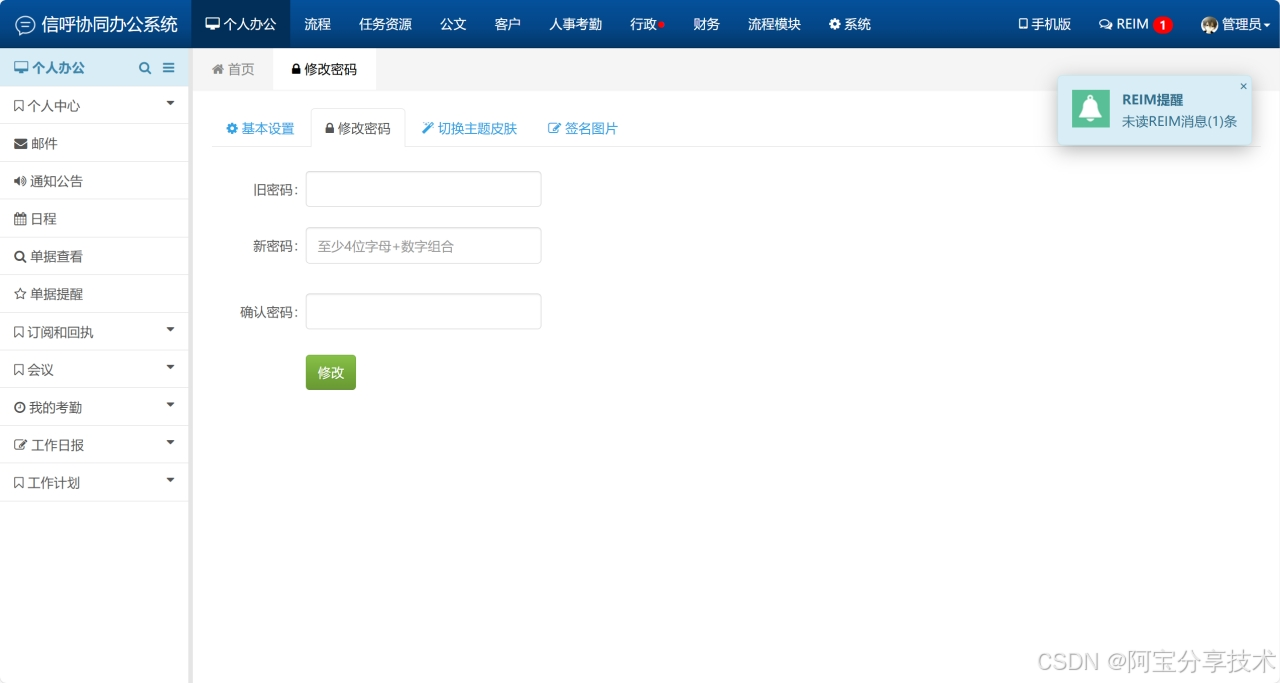

信呼OA nickName SQL注入漏洞复现(XVE-2024-19304)

产品介绍

信呼OA系统是一款功能丰富、灵活易用的协同办公系统,适合中小型企业使用。其免费开源的特性使得用户可以根据自己的需求进行二次开发和定制化改造,从而更好地满足企业的管理需求。同时,系统的跨平台支持和数据自管功能也确保了用户的使用体验和数据安全。

影响版本

v2.6.2之前,最新版已经停用该方法了

环境搭建

搭建环境:phpstudy、php5.6.9、信呼oa v2.6.2

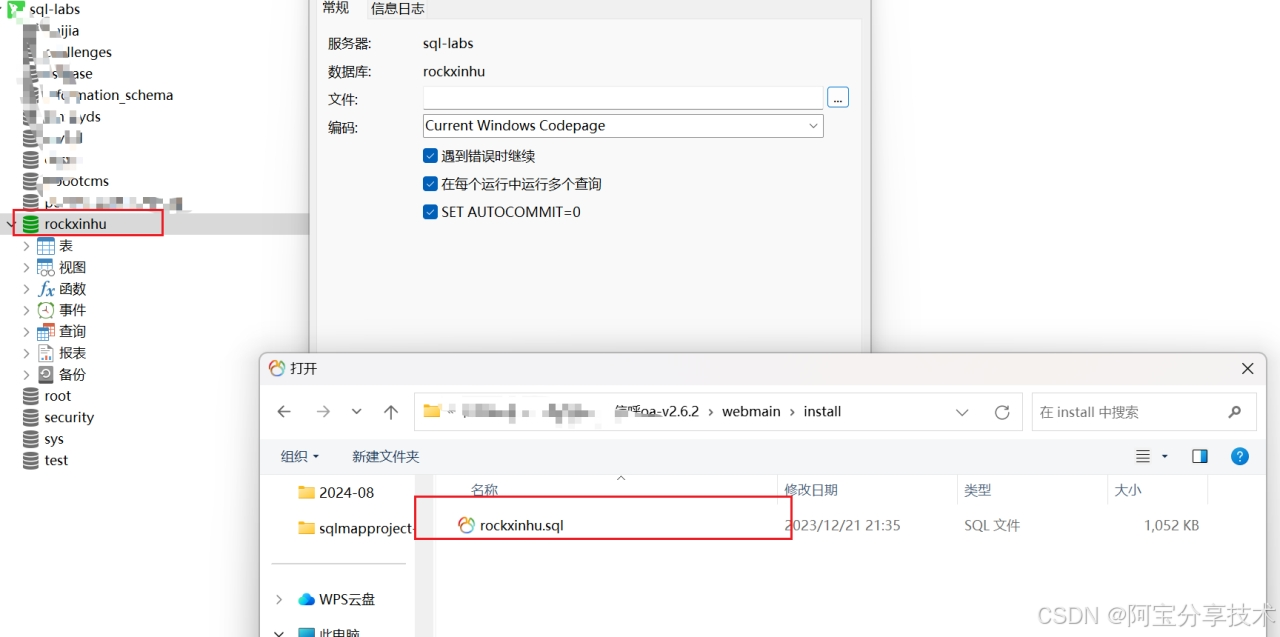

进入navicat新建一个数据库,将\webmain\install下的.sql文件导入数据库中

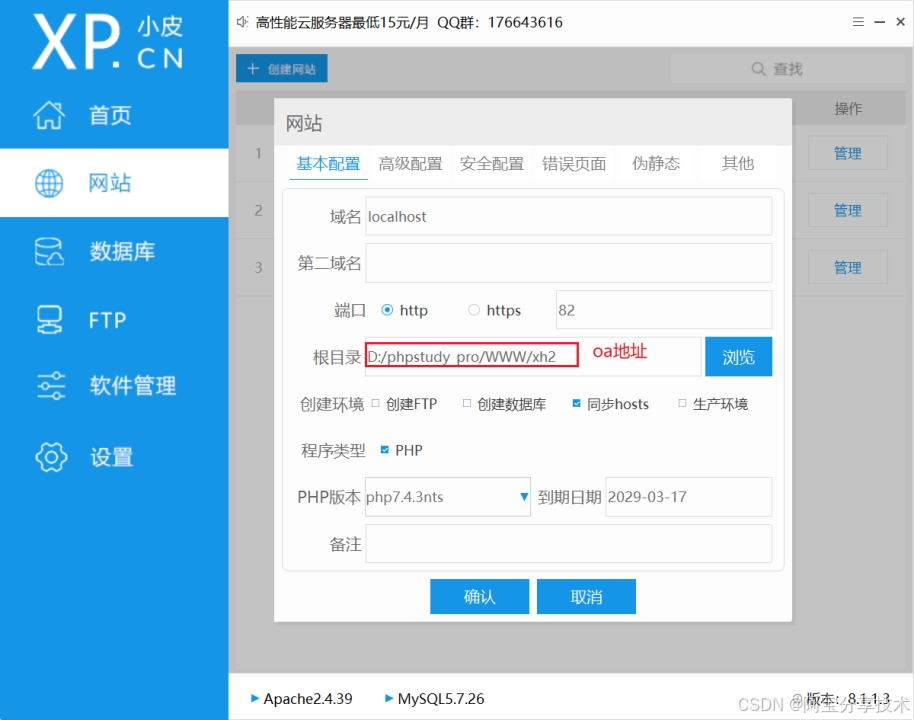

将源码拉入到phpstudy的WWW目录下,配置phpstudy

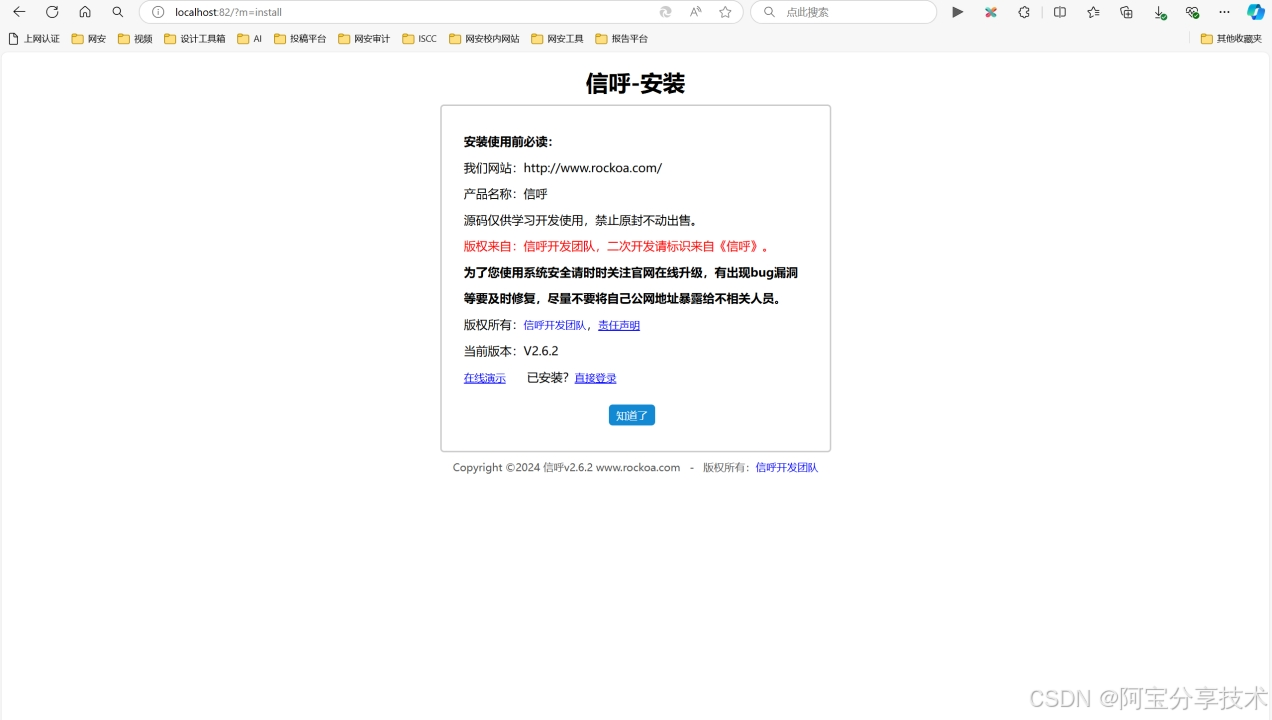

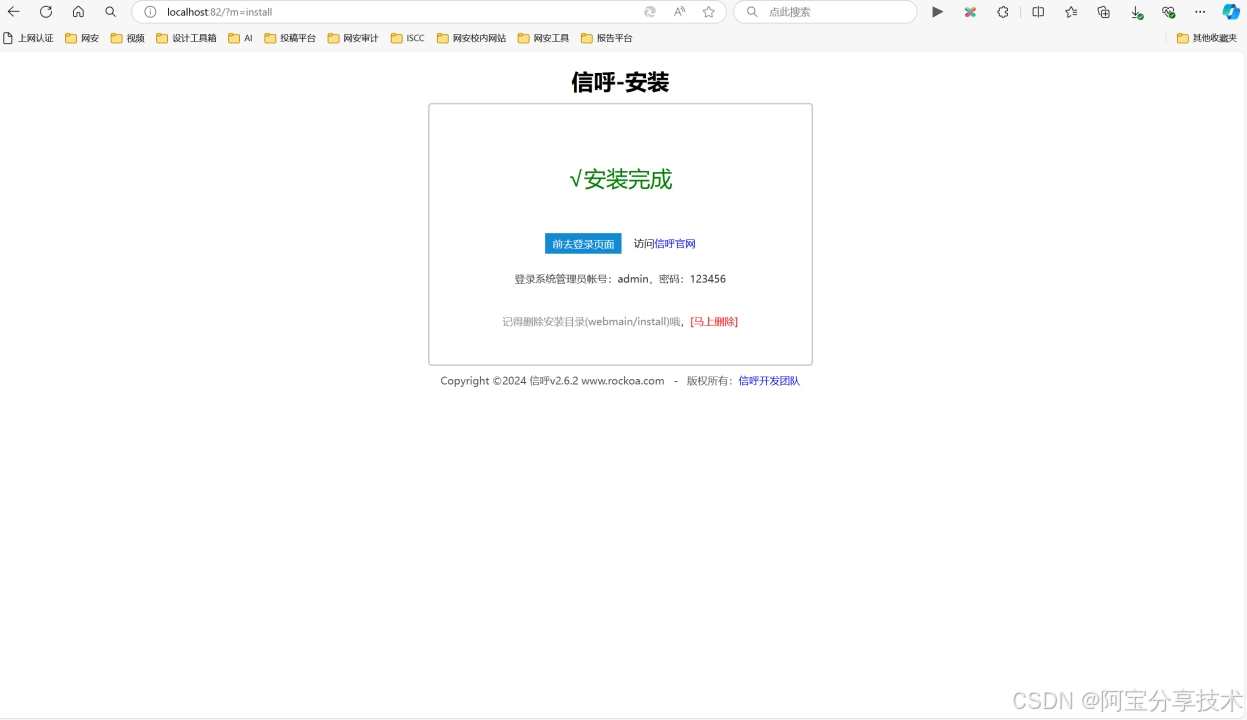

访问该地址localhost:82,进入安装页面,点击知道了

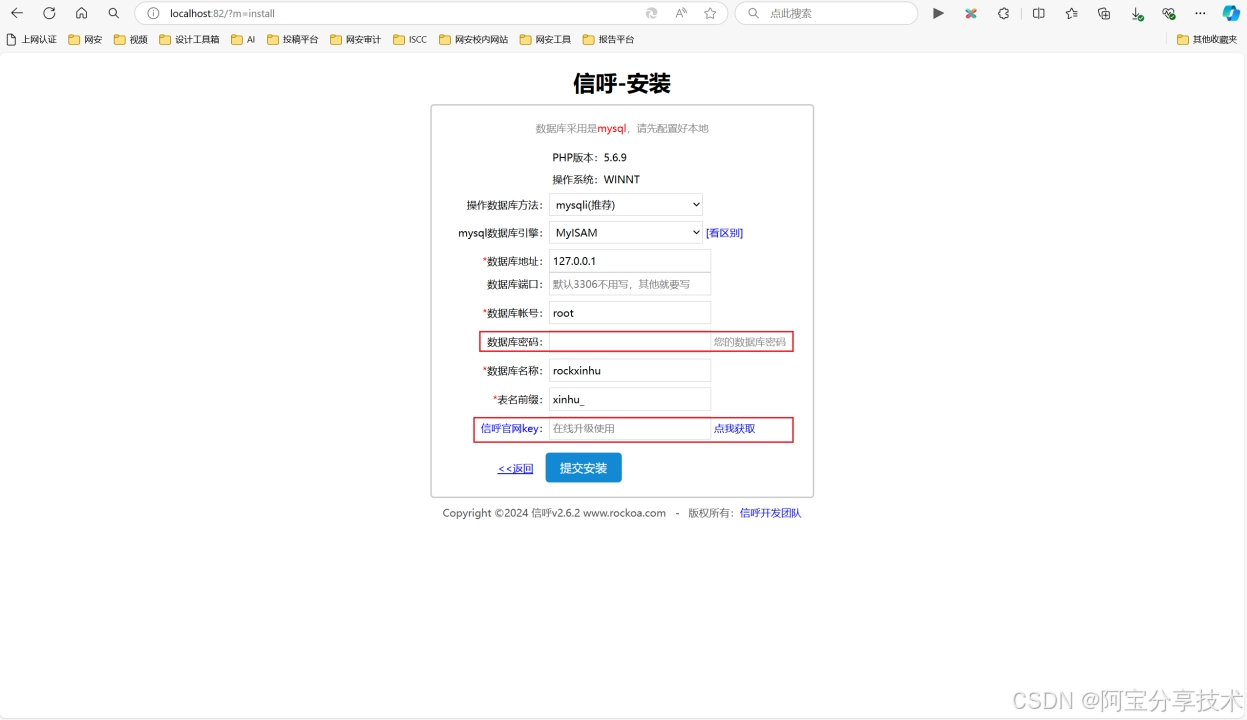

之后进入本地配置,输入自己的数据库密码、获取信呼官网key(需要登录)之后,点击直接提交

之后就得到默认的账号密码

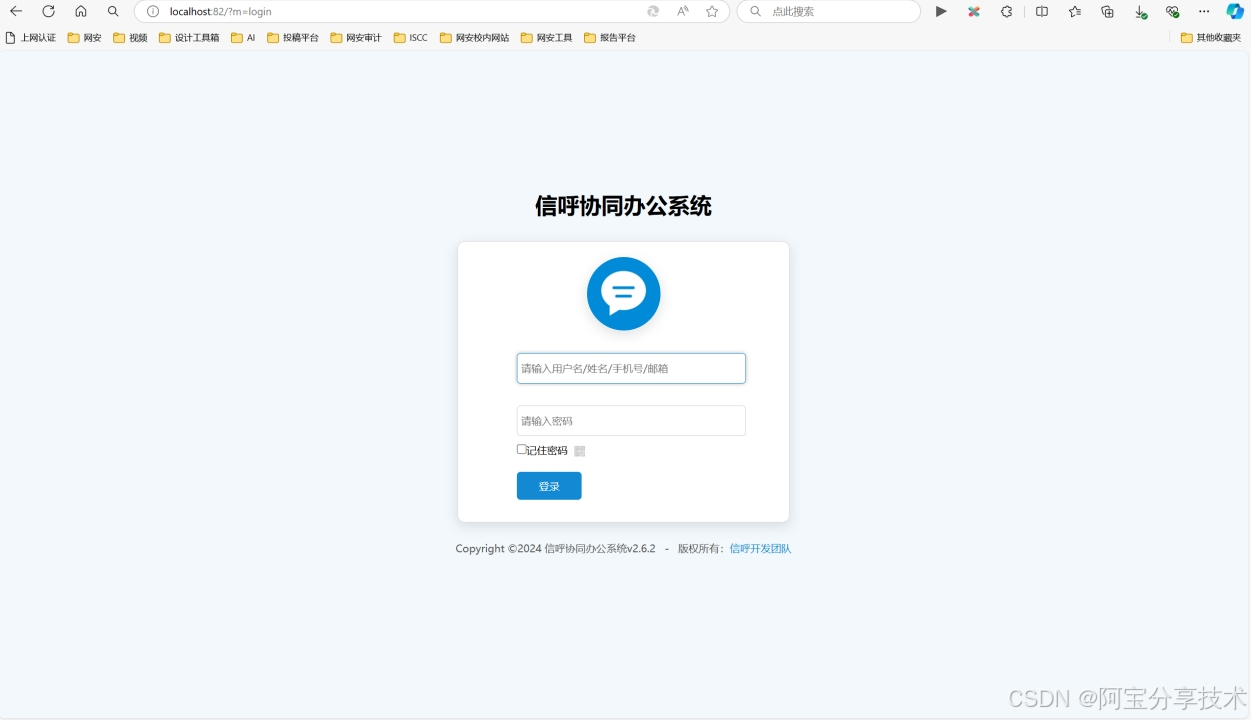

进入到首页登录,输入账号、密码

漏洞分析

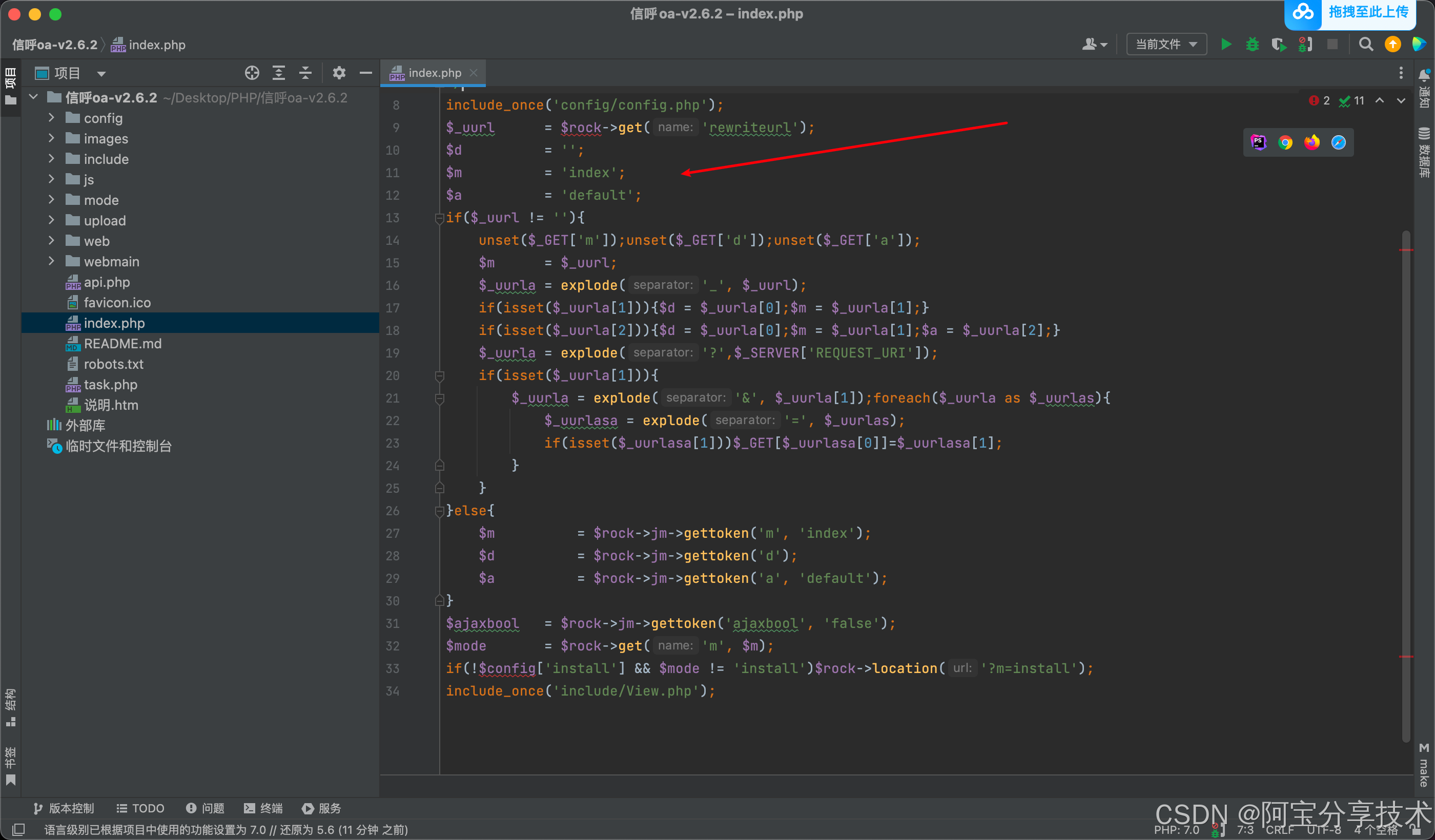

来到index.php分析代码

从rock对象中获取rewriteurl参数的值,并赋给rock对象中获取rewriteurl参数的值,并赋给rock对象中获取rewrit

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1016

1016

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?