样本基本信息 基本信息: 文件大小:61kb MD5:ca52ef8f80a99a01e97dc8cf7d3f5487 文件类型:exe 病毒家族:Phobos 基础分析-持久化 该勒索软件带有加密配置,可以使用硬编码的AES…

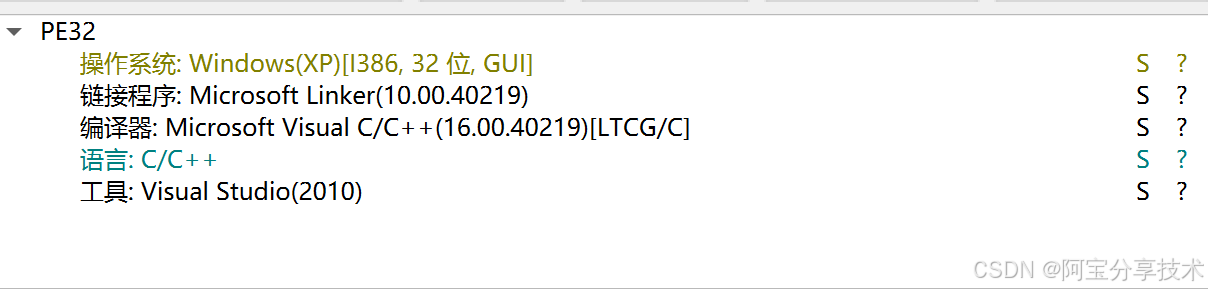

样本基本信息

基本信息:

文件大小:61kb

MD5:ca52ef8f80a99a01e97dc8cf7d3f5487

文件类型:exe

病毒家族:Phobos

基础分析-持久化

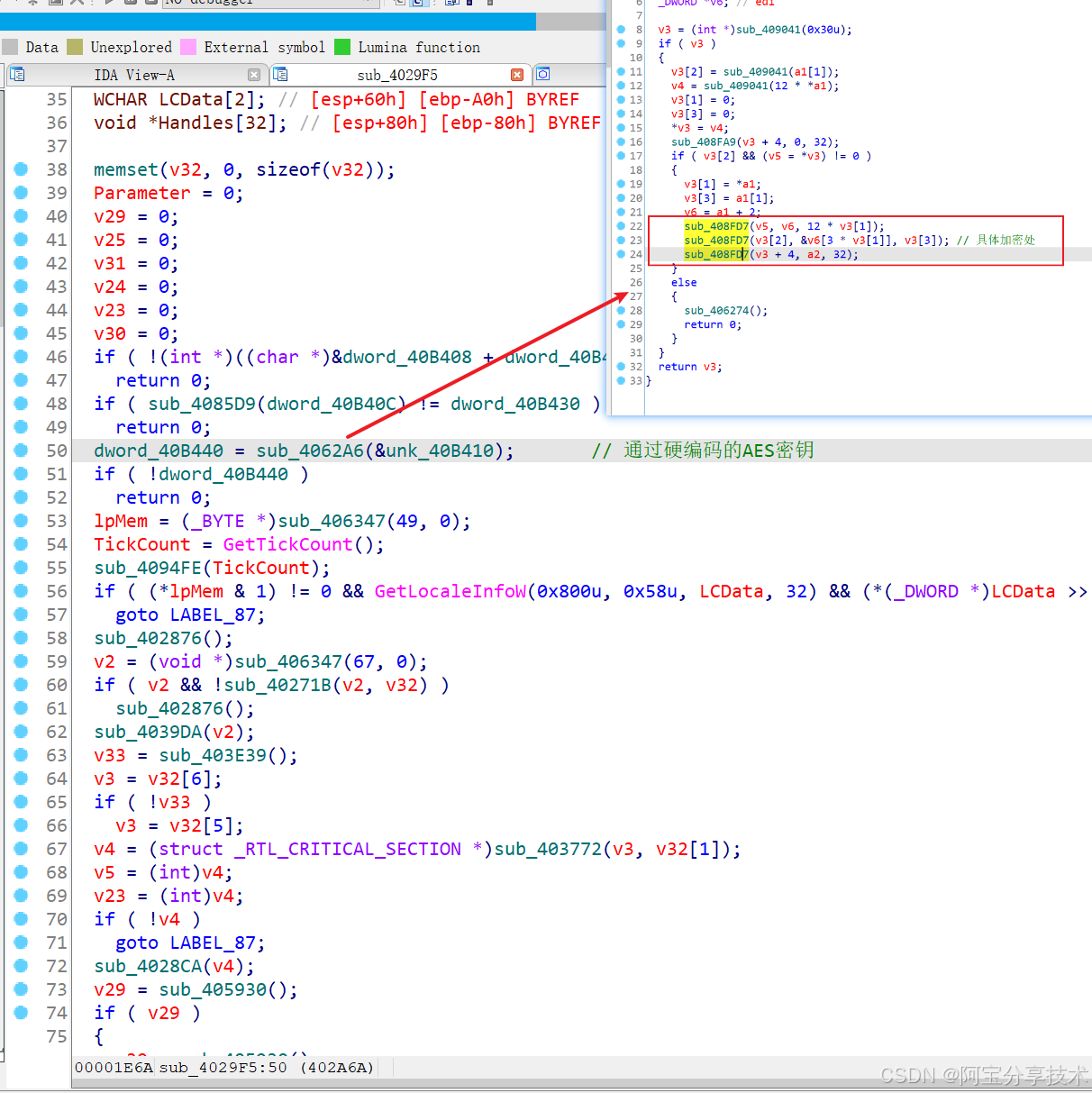

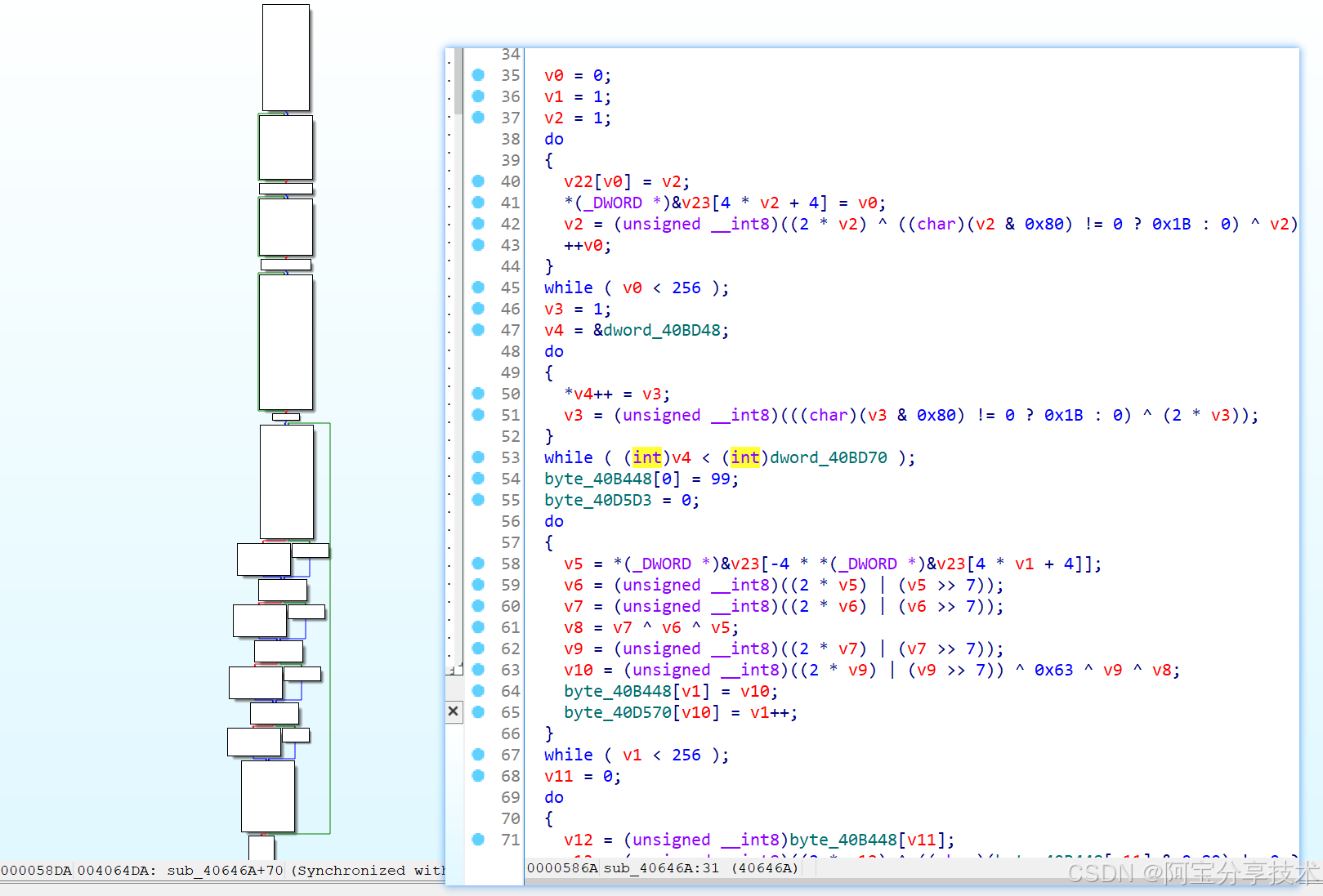

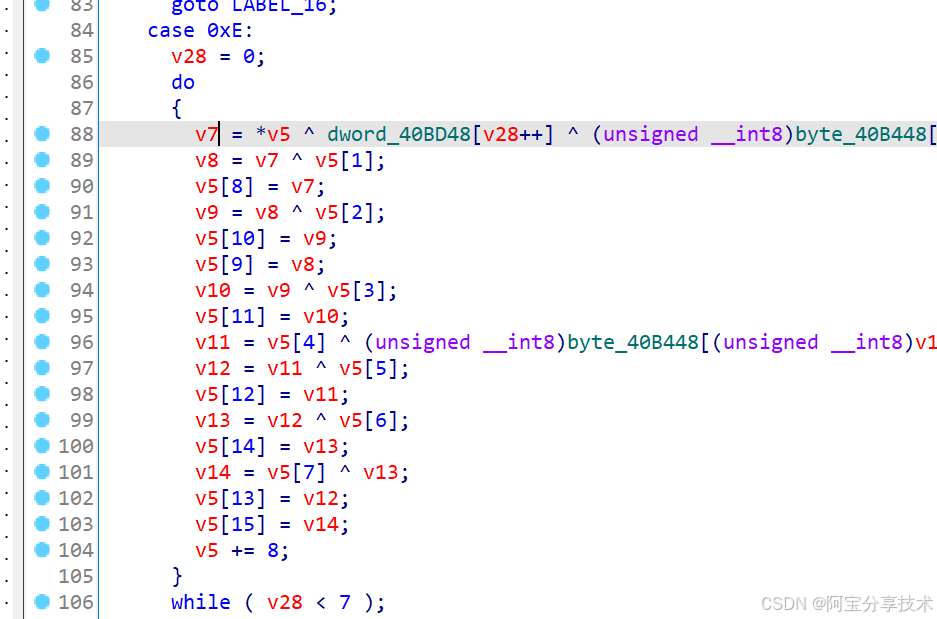

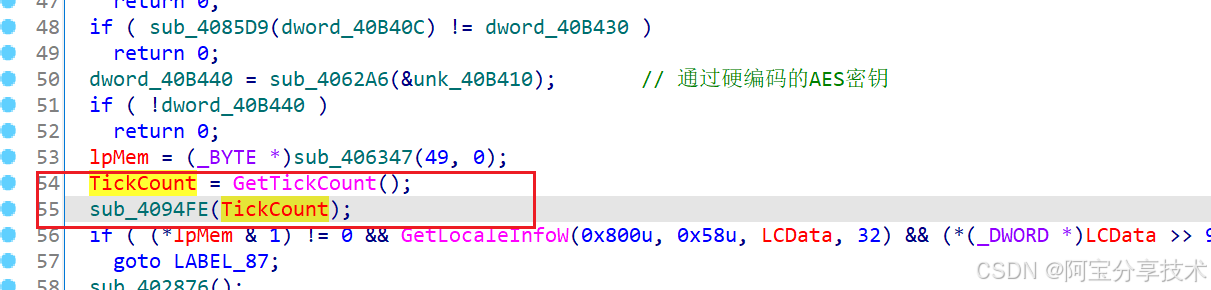

该勒索软件带有加密配置,可以使用硬编码的AES密钥解密,加密逻辑在sub_4062A6中。

该勒索软件自定义实现的AES加密算法,不需要依赖WIndows API。

回到入口,该勒索软件使用GetTickCount()检索自系统启动以来经过的毫秒数:

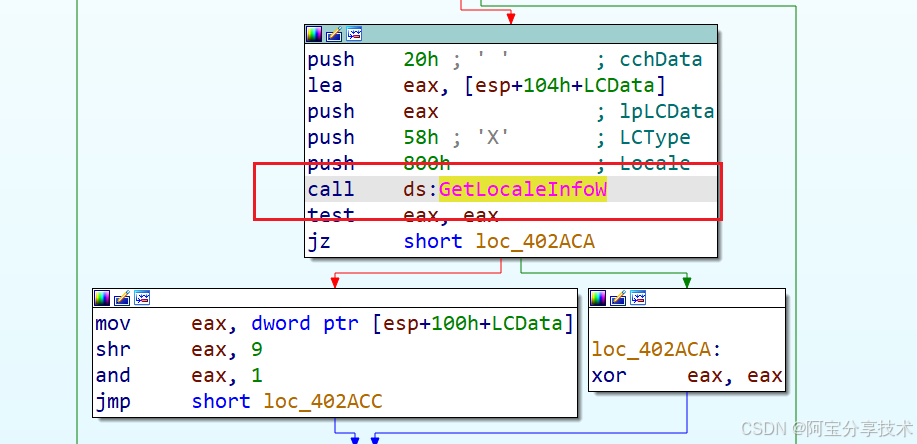

GetLocaleInfoW 函数用于获取操作系统的默认语言环境 (0x800 = LOCALE_SYSTEM_DEFAULT , 0x58 = LOCALE_FONTSIGNATURE )。

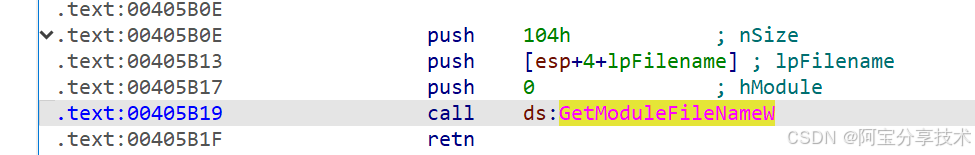

二进制文件通过调用 GetModuleFileNameW 函数检索当前进程的可执行文件的路径,如下图:

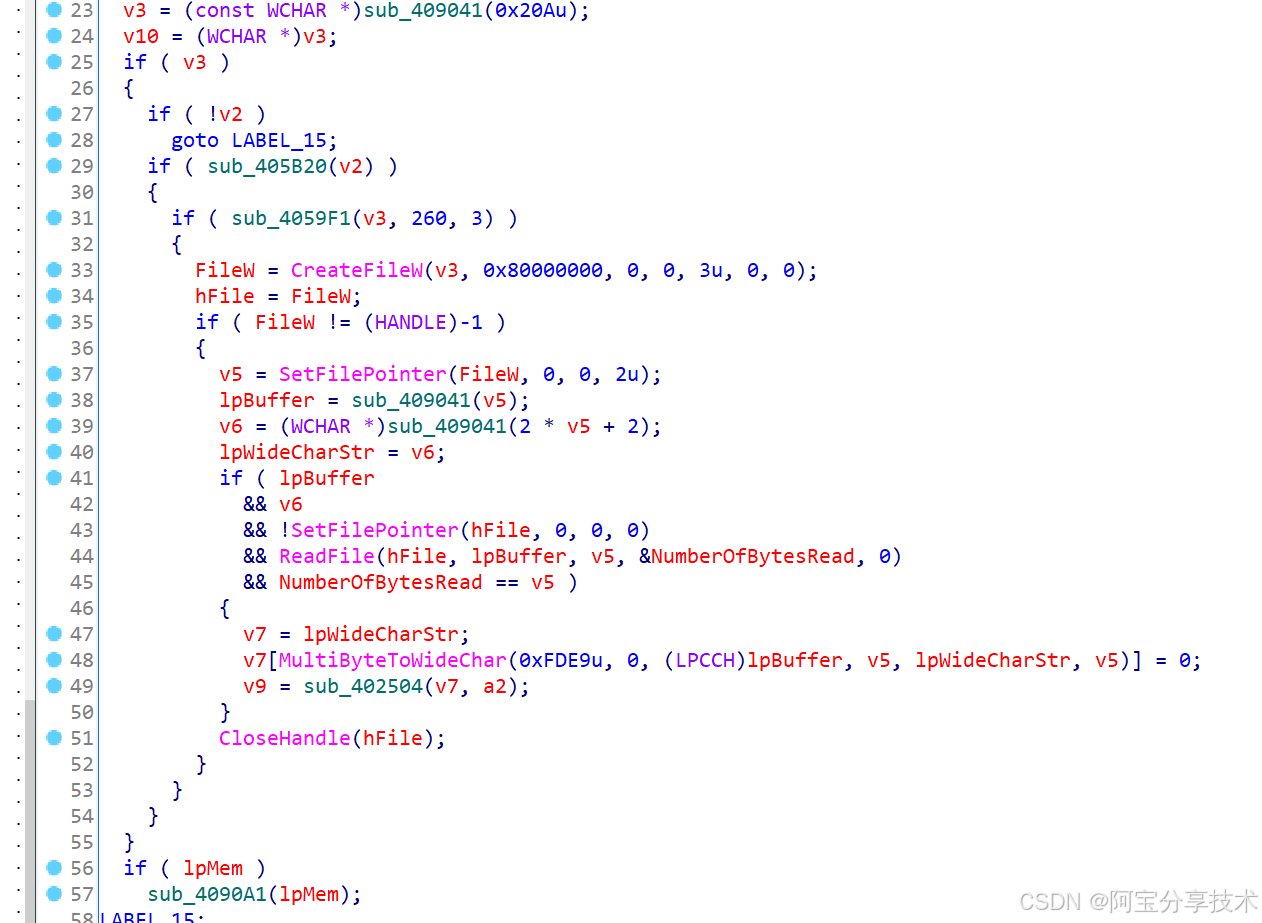

调用CreateFIleW寻找一个文件(0x80000000 = GENERIC_READ,0x3 = OPEN_EXISTING)

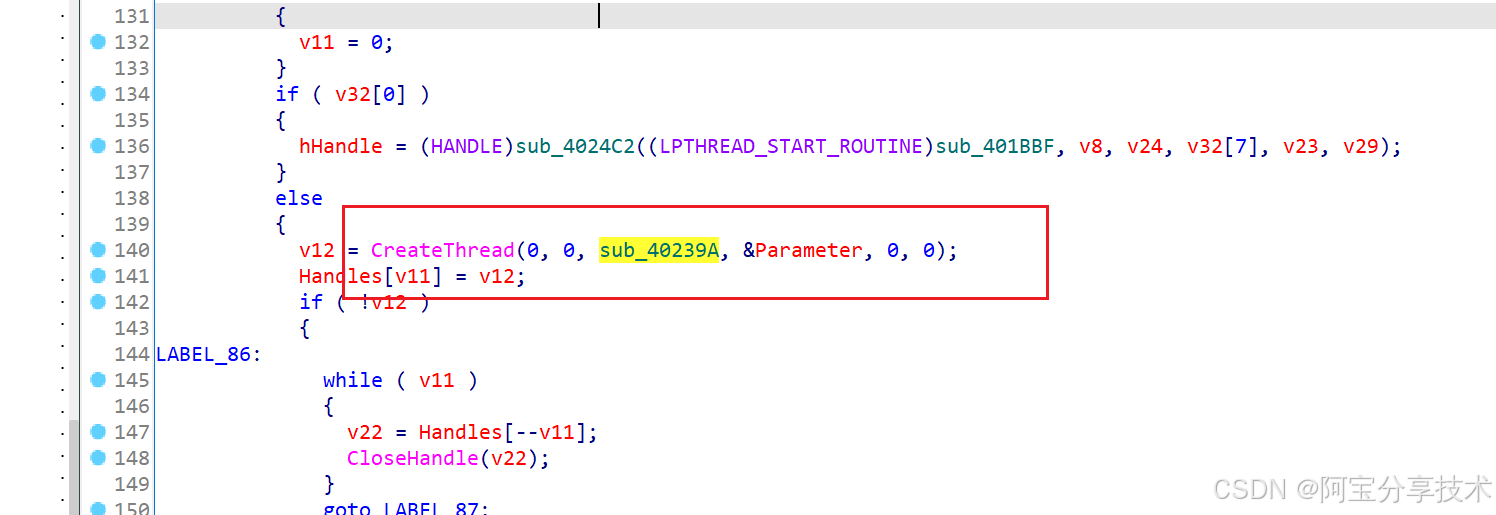

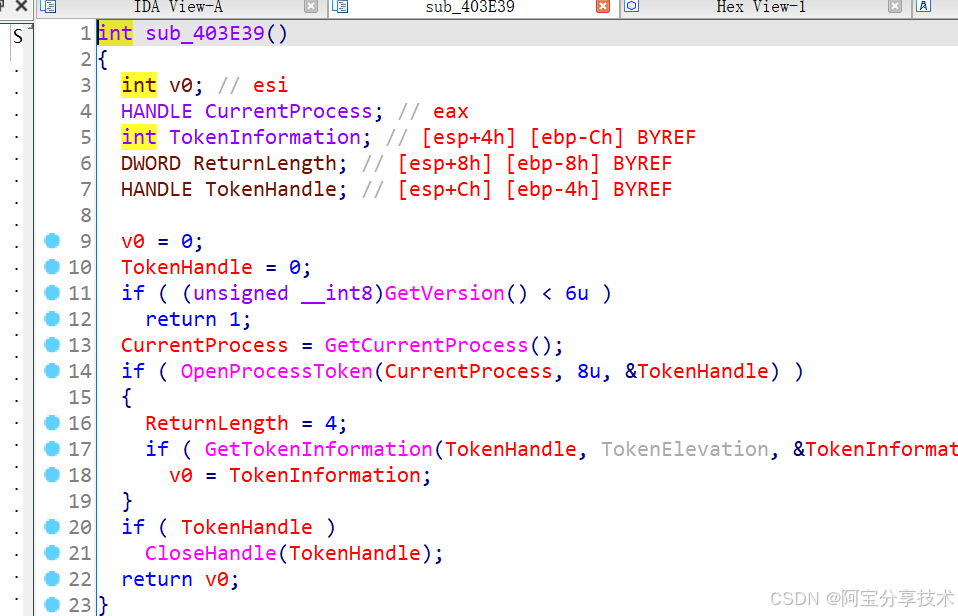

接着它使用GetVersion方法提取系统的主版本号和此版本号:

如上图,还调用OpenProcessToken API打开与当前进程关联的访问令牌,之后用 GetTokenInformation验证令牌是否被提升。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

843

843

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?