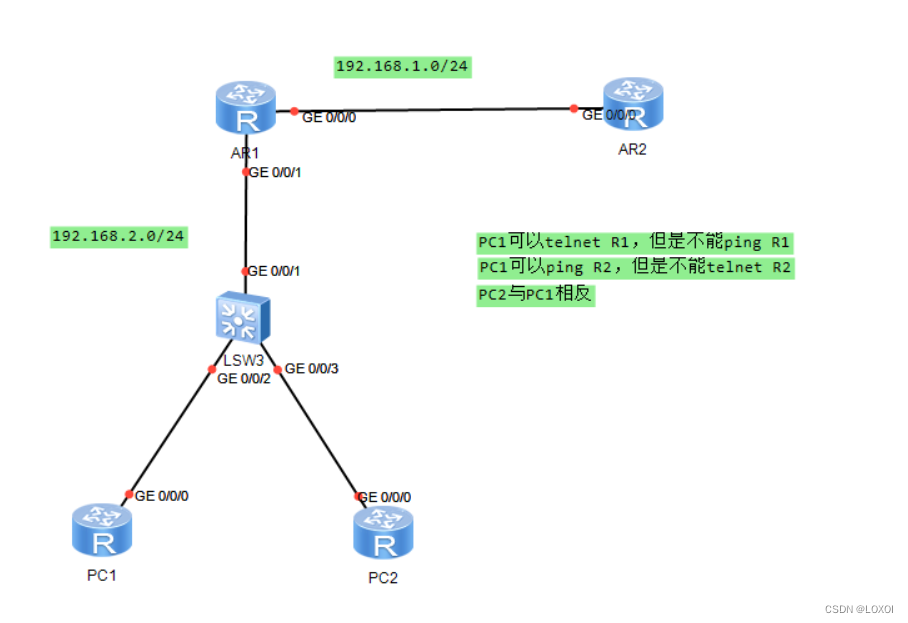

实验拓扑及要求:

实验步骤:

1. 对设备进行基础配置

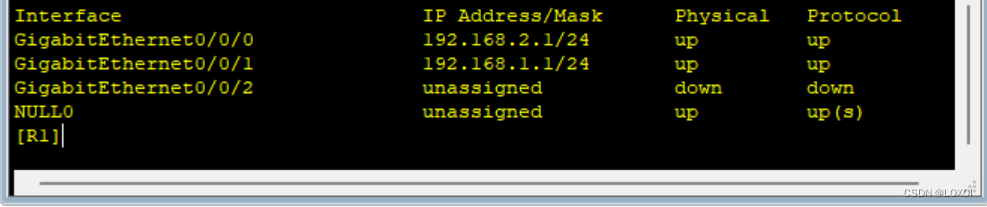

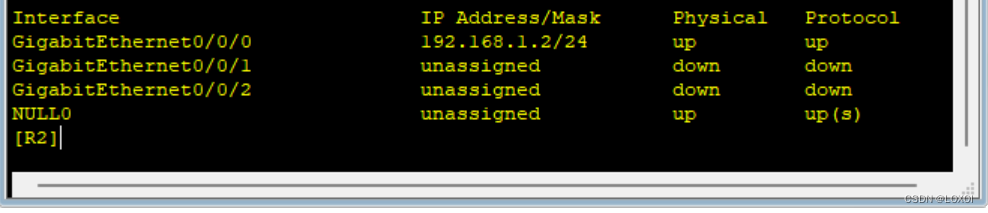

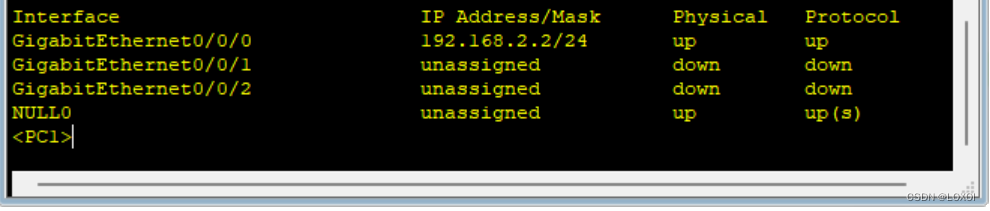

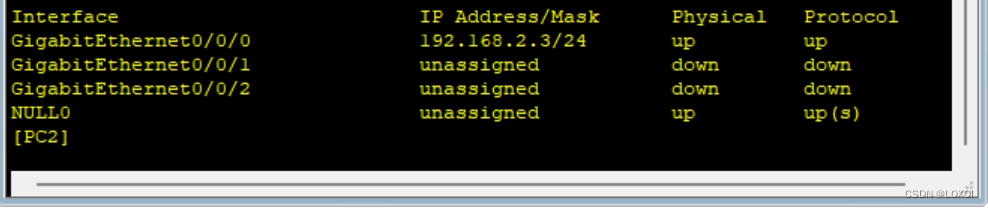

1.1 进行IP的配置

配置如图所示:

注:此处用路由器模拟PC来进行配置操作

注:此处用路由器模拟PC来进行配置操作

1.2 对PC1、PC2添加缺省路由,为R2配置指向2.0网段的动态路由

[PC1]ip route-static 0.0.0.0 0 192.168.2.1

[PC2]ip route-static 0.0.0.0 0 192.168.2.1

[R2]ip route-static 192.168.2.0 24 192.168.1.1

如此便实现了全网通

2. ACL的实现

2.1 开启telnet

[R1]aaa

[R1-aaa]local-user DDD privilege level 15 password cipher 123456

[R1-aaa]local-user DDD service-type telnet

[R1]user-interface vty 0 4

[R1-ui-vty0-4]authentication-mode aaa

[R2]aaa

[R2-aaa]local-user FFF privilege level 15 password cipher 654321

[R2-aaa]local-user FFF service-type telnet

[R2]user-interface vty 0 4

[R2-ui-vty0-4]authentication-mode aaa

2.2 在R1处编写ACL表

[R1]acl 3000

[R1-acl-adv-3000]rule deny icmp source 192.168.2.2 0.0.0.0 destination 192.168.1

.1 0.0.0.0[R1-acl-adv-3000]rule deny icmp source 192.168.2.2 0.0.0.0 destination 192.168.2

.1 0.0.0.0[R1-acl-adv-3000]rule deny tcp source 192.168.2.2 0.0.0.0 destination 192.168.1.

2 0.0.0.0 destination-port eq 23[R1-acl-adv-3000]rule deny tcp source 192.168.2.3 0.0.0.0 destination 192.168.1.

1 0.0.0.0 destination-port eq 23[R1-acl-adv-3000]rule deny tcp source 192.168.2.3 0.0.0.0 destination 192.168.2.

1 0.0.0.0 destination-port eq 23[R1-acl-adv-3000]rule deny icmp source 192.168.2.3 0.0.0.0 destination 192.168.1

.2 0.0.0.0[R1-GigabitEthernet0/0/0]traffic-filter inbound acl 3000 调用接口

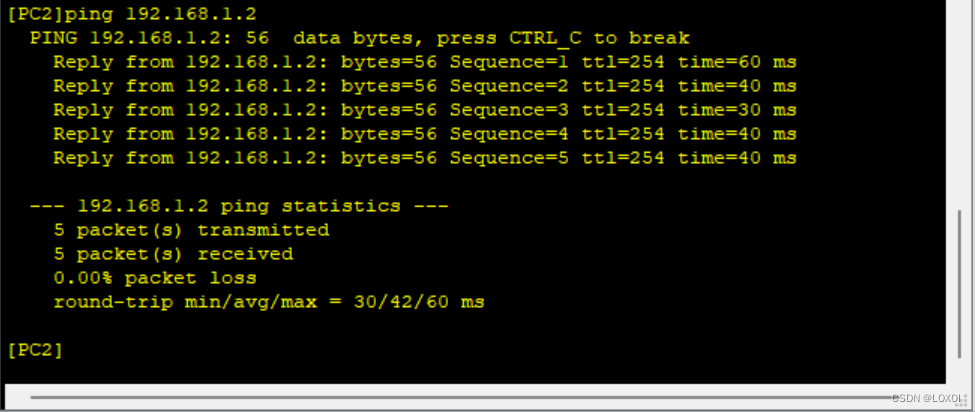

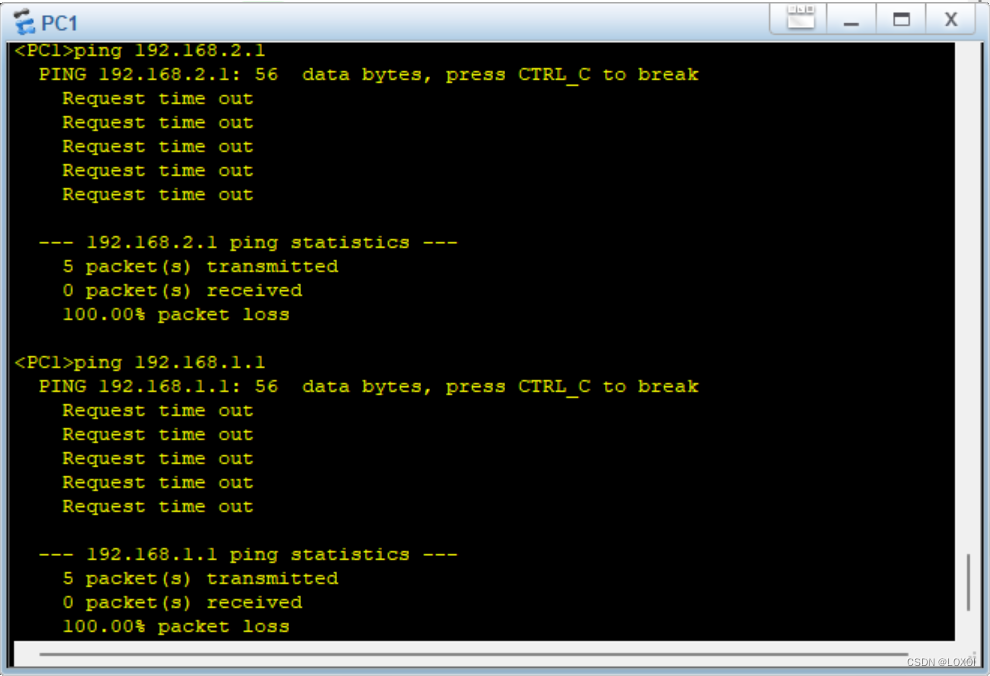

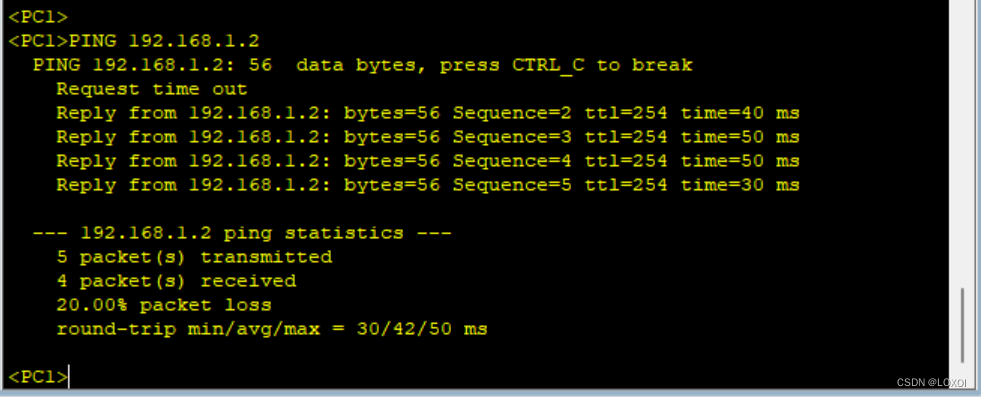

3. 结果测试

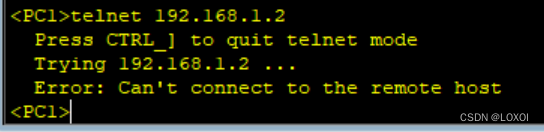

PC1不能ping R1

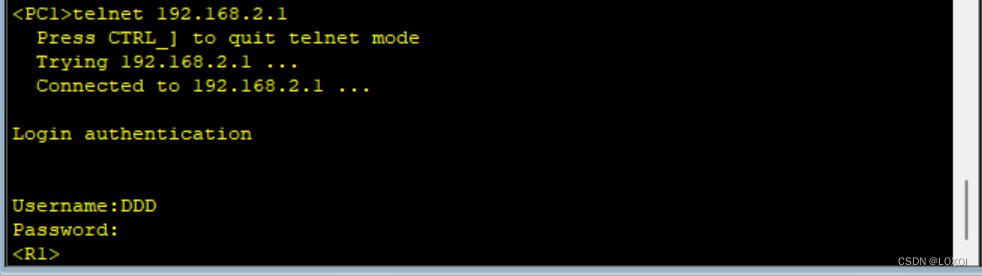

PC1 可以 ping R2

PC1 不能 telnet R2

PC1 可以 telnet R1

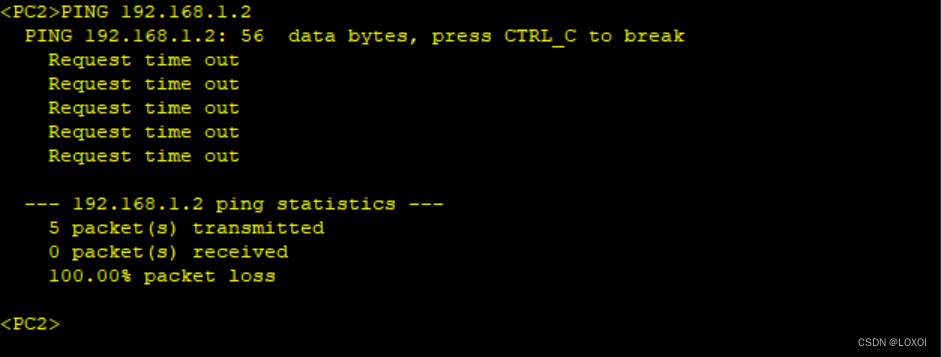

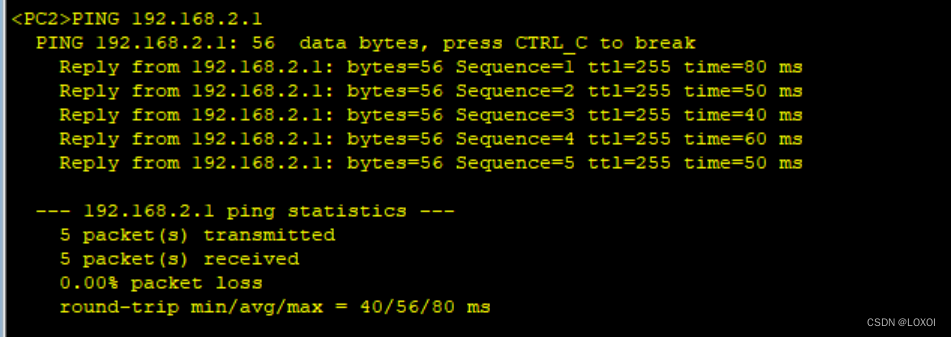

PC2 不能 ping R2

PC2 不能 ping R2

PC2 可以 ping R1

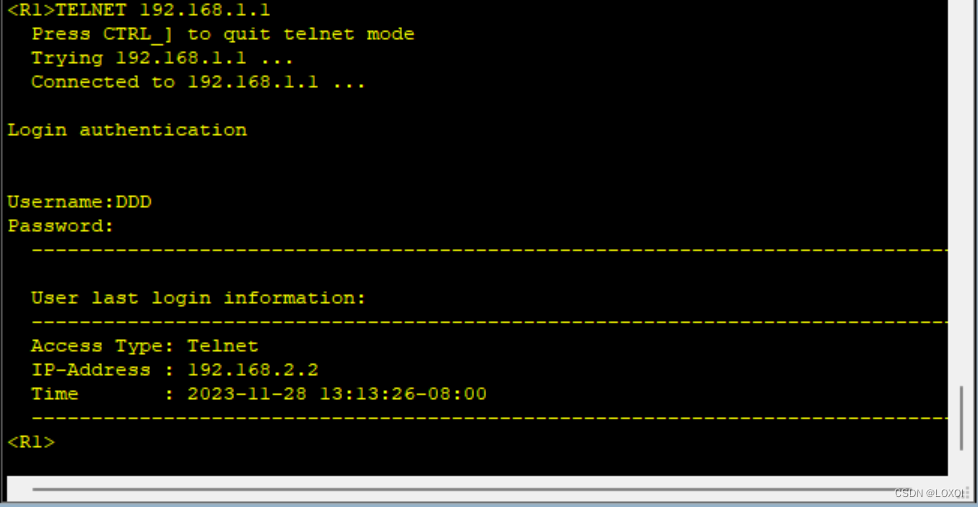

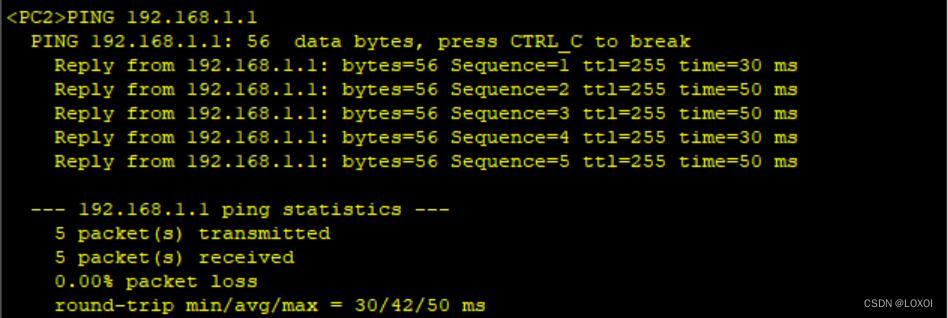

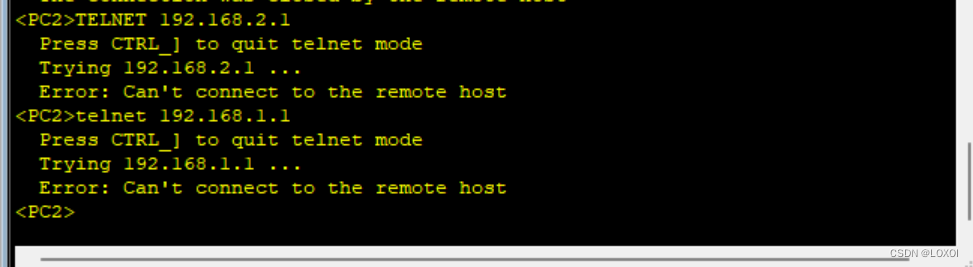

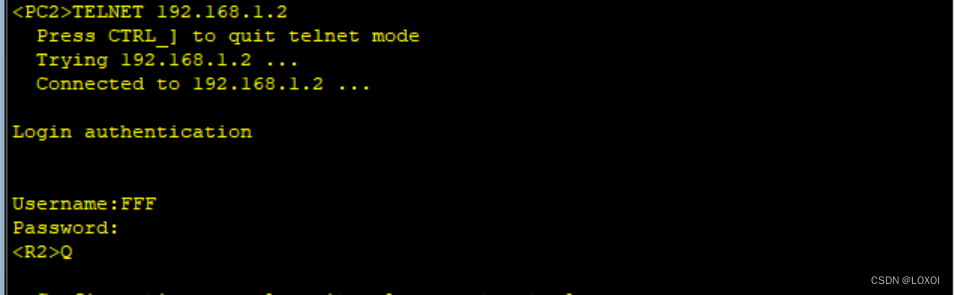

PC2不能 telnet R1

PC2 可以 telnet R2

本文描述了一个网络实验,包括设备基础配置(IP地址设置和缺省路由配置),AAA服务开通,以及使用ACL实现对PC间的访问控制,结果显示PC之间的通信受限于配置的ACL规则。

本文描述了一个网络实验,包括设备基础配置(IP地址设置和缺省路由配置),AAA服务开通,以及使用ACL实现对PC间的访问控制,结果显示PC之间的通信受限于配置的ACL规则。

3506

3506

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?