- [UTCTF2020]sstv

RX-SSTV解码

utflag{6bdfeac1e2baa12d6ac5384cdfd166b0} -

得到的 flag 请包上 flag{} 提交。

得到encrypt.vmdk

一时没有方向,拖进010看到

rctf{unseCure_quick_form4t_vo1ume

试图打开vmdk却被告知压缩包已损坏

这里学到一招,可以用7z

https://sparanoid.com/lab/7z/

可以看到有一个0.fat

但无法直接操作

通过‘提取’得到0.fat

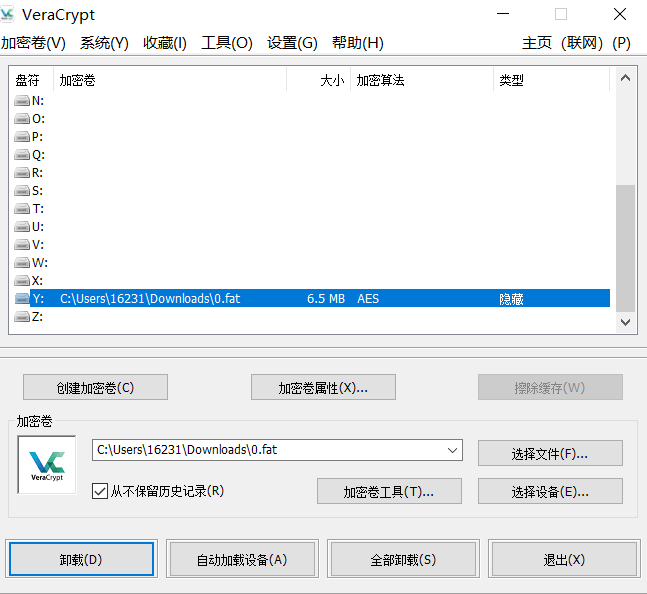

[FAT文件可以使用VeraCrypto进行挂载]

https://www.veracrypt.fr/en/Downloads.html

存在密码,rctf能解

到这一步挂载成功:

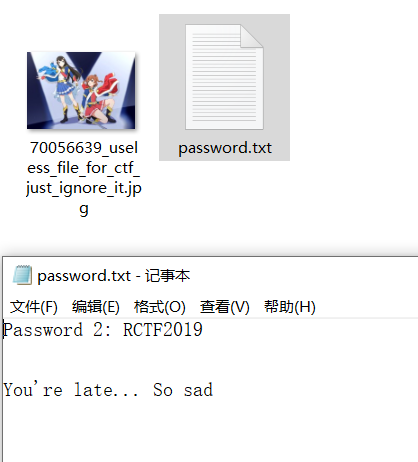

看看是啥:

给了另一个密码:RCTF2019

这里体现了神奇之处:在挂载输入密码的时候,不同的密码可以进入不同的文件系统

重新挂载:

却被告知无法访问,需要格式化等

参考之前,但无法直接拖入010,换winhex试试

winhex->Tools->Open Disk->Select Disk,选择挂载的盘

得到后半部分

_and_corrupted_1nner_v0lume}

rctf{unseCure_quick_form4t_vo1ume_and_corrupted_1nner_v0lume}

本文介绍了参与UTCTF2020和RCTF2019时遇到的信息安全挑战。在RX-SSTV解码环节后,作者获得了encrypt.vmdk文件,通过7z工具发现0.fat文件。使用VeraCrypt挂载FAT文件系统,经过多次尝试不同密码,最终成功挂载并找到新的密码。然而,在尝试重新挂载时遇到了需要格式化的错误,此时借助WinHex进行磁盘分析,获取了后半部分信息。

本文介绍了参与UTCTF2020和RCTF2019时遇到的信息安全挑战。在RX-SSTV解码环节后,作者获得了encrypt.vmdk文件,通过7z工具发现0.fat文件。使用VeraCrypt挂载FAT文件系统,经过多次尝试不同密码,最终成功挂载并找到新的密码。然而,在尝试重新挂载时遇到了需要格式化的错误,此时借助WinHex进行磁盘分析,获取了后半部分信息。

2931

2931

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?