声明:亲爱的读者,我们诚挚地提醒您,Aniya网络安全的技术文章仅供个人研究学习参考。任何因传播或利用本实验室提供的信息而造成的直接或间接后果及损失,均由使用者自行承担责任。Aniya网络安全及作者对此概不负责。如有侵权,请立即告知,我们将立即删除并致歉。感谢您的理解与支持!

0x01:Spon IP网络对讲广播系统

这款广播系统是由 世邦通信股份有限公司 开发的一款网络对讲的一个系统。

0x02:漏洞介绍

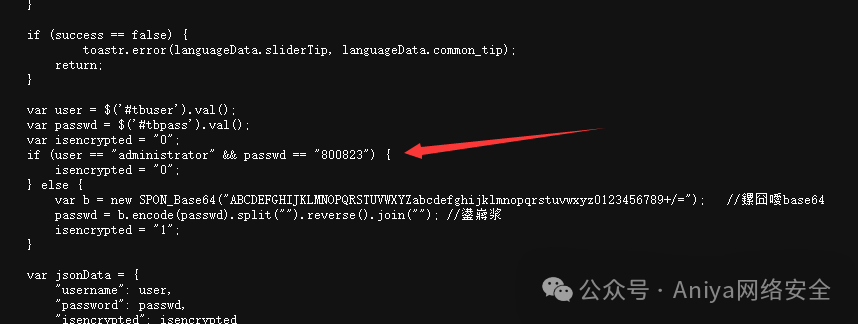

此漏洞是通过JS代码审计,找到存在一个固定的后门账号并且可以登录。

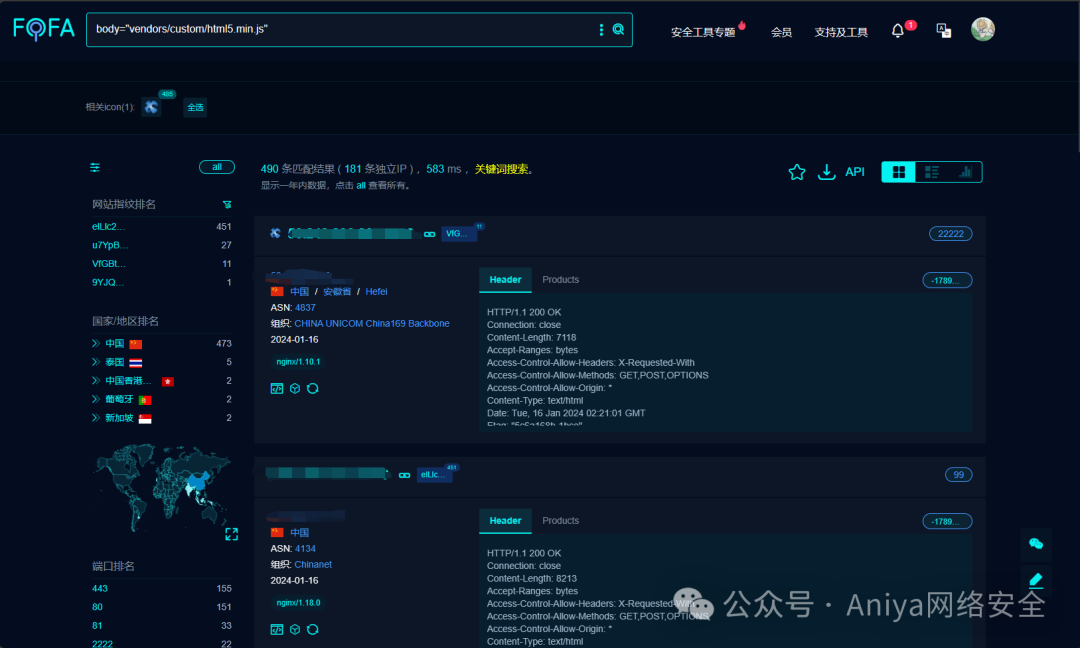

FOFA语句:body="vendors/custom/html5.min.js"

漏洞点在/js/index.js?t=0.1下

存在一个 administrator/800823 的一个后门账号。

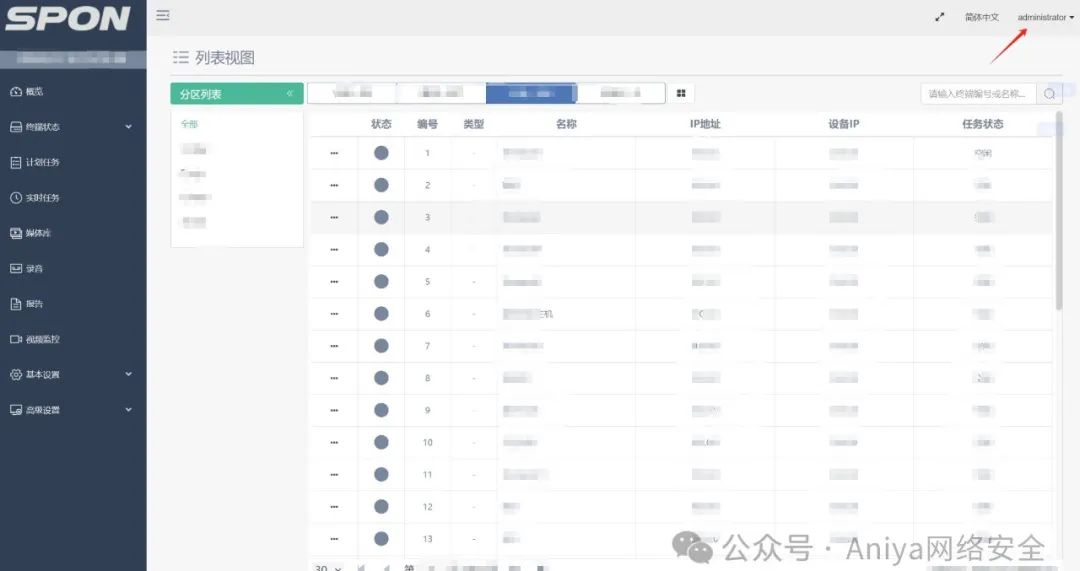

并且可以登录进入后台。

登录过后本人也是没有对该漏洞网站进行恶意行为,并且退出登录,并告知该单位存在后们账号,并给予修复。

0x03:修复建议

-

删除该判断代码,直接使用数据库进行存在账户密码。

2.升级至最新安全版本。

文章报道了Aniya网络安全实验室发现的SponIP网络对讲广播系统中的固定后门账号漏洞,可通过JS代码审计访问管理员权限。建议删除判断代码,采用数据库验证用户身份,并及时升级至最新安全版本。

文章报道了Aniya网络安全实验室发现的SponIP网络对讲广播系统中的固定后门账号漏洞,可通过JS代码审计访问管理员权限。建议删除判断代码,采用数据库验证用户身份,并及时升级至最新安全版本。

1134

1134