网络安全这摊浑水,谁都想蹚一蹚,但没点儿家伙事儿傍身,那不是送人头吗?入侵检测系统(IDS)和入侵防御系统(IPS),听起来像孪生兄弟,实则大相径庭。别再简单粗暴地把它们理解成“发现问题”和“解决问题”的关系了,这背后门道深着呢!今天咱们就来扒一扒这俩货的底裤,看看谁才是你网络安全防线的真命天子。

一、IDS:老大哥,但只会“事后诸葛亮”?

1. IDS的“人设”:

入侵检测系统(Intrusion Detection System),说白了就是个“网络监控器”。它像个尽职尽责的保安大爷,一天到晚盯着监控屏幕,但发现小偷后只会大喊“抓贼啊!”,然后…就没有然后了。所以,指望它直接帮你把小偷拿下?醒醒吧!

IDS的核心价值在于“发现”,但它不会主动“防御”。这意味着,即使它发现了恶意行为,也只能给你发个警报,最终还得靠人来处理。这在分秒必争的网络攻防世界里,是不是有点儿慢半拍?

2. IDS的三板斧:

IDS能混口饭吃,主要靠以下几招:

- 特征匹配(Signature-based): 这招最简单粗暴,就是维护一个“坏人名单”(恶意代码特征库),然后比对网络流量。中了?直接报警!优点是效率高,缺点是只能识别已知的“坏人”,对新型攻击束手无策。就像警察叔叔只能抓通缉犯,没见过的新型犯罪就抓瞎。

- 异常检测(Anomaly-based): 这招稍微高级点儿,先学习网络的正常行为模式,然后把任何偏离这个模式的流量都标记为“可疑”。听起来很智能,但实际应用中误报率高得吓人。比如,你半夜偷偷下载个电影,它可能就觉得你在搞破坏了…

- 协议分析(Protocol Analysis): 这招更偏技术流,就是分析网络协议是否符合规范。不符合?那就有问题!但问题是,现在的攻击者都狡猾得很,伪装技术一流,想靠协议分析抓到他们,难!

3. IDS的“爱恨情仇”:

优点:

- 7x24小时在线监控: 就像永不疲倦的机器战警,时刻盯着你的网络,不错过任何蛛丝马迹。

- 部署灵活: 想放哪儿放哪儿,网络边界、内部网络随便挑,总有一个位置适合它。

- 详细的日志记录: 出了事儿,还能帮你回溯现场,找找蛛丝马迹,方便你甩锅…啊不,是追责。

缺点:

- “狼来了”的故事: 误报率高到你怀疑人生,一天到晚响警报,最后你都麻木了。

- 光说不练的嘴把式: 只能检测,不能防御,发现问题还得你手动处理,等你反应过来,黄花菜都凉了。

- 吃资源大户: 分析大量网络流量,CPU、内存蹭蹭往上涨,服务器分分钟被榨干。

二、IPS:网络世界的“钢铁侠”?

1. IPS的“超能力”:

入侵防御系统(Intrusion Prevention System),听起来就比IDS高大上。它不仅能发现问题,还能主动出击,把威胁扼杀在摇篮里。就像钢铁侠一样,不仅能发现坏人,还能biubiubiu把他们干掉!

IPS在IDS的基础上,增加了“防御”功能,这意味着它可以实时干预网络流量,阻止恶意行为。这在瞬息万变的网络攻防战中,无疑是巨大的优势。

2. IPS的“必杀技”:

IPS之所以能主动防御,靠的是以下几招:

- 流量阻断(Traffic Blocking): 发现恶意流量,直接一刀切,不让它进门。

- 会话终止(Session Termination): 发现恶意连接,直接掐断,让攻击者滚蛋。

- 内容过滤(Content Filtering): 发现恶意代码或数据,直接拦截,不让它传播。

3. IPS的“甜蜜的负担”:

优点:

- 主动防御,安全感爆棚: 实时拦截恶意流量,保护你的网络不受侵害,安全感瞬间提升100%。

- 自动化响应,解放双手: 自动执行预定义的防御策略,减轻管理员的负担,让你有更多时间摸鱼…啊不,是研究新技术。

- 深度防护,无死角覆盖: 与防火墙、安全网关等设备协同工作,提供更全面的防护,不放过任何一个漏洞。

缺点:

- “宁可错杀一千,绝不放过一个”: 误判风险高,可能把正常流量也给咔嚓了,导致业务中断。

- 性能损耗,不可避免: 实时分析和处理网络流量,对性能影响较大,尤其是在高流量环境下,可能会卡顿。

- 配置复杂,需要老司机: 配置和维护相对复杂,需要专业人员进行管理,一不小心就可能玩脱。

三、IDS vs IPS:相爱相杀,谁才是最佳CP?

虽然只有一字之差,但IDS和IPS的区别可大了去了。

1. 角色定位:

- IDS: “事后诸葛亮”,负责监控和检测,属于被动防御。

- IPS: “钢铁侠”,负责主动防御,实时拦截恶意流量。

2. 响应方式:

- IDS: 发现威胁,发出警报,等待人工处理。

- IPS: 发现威胁,自动执行防御策略,无需人工干预。

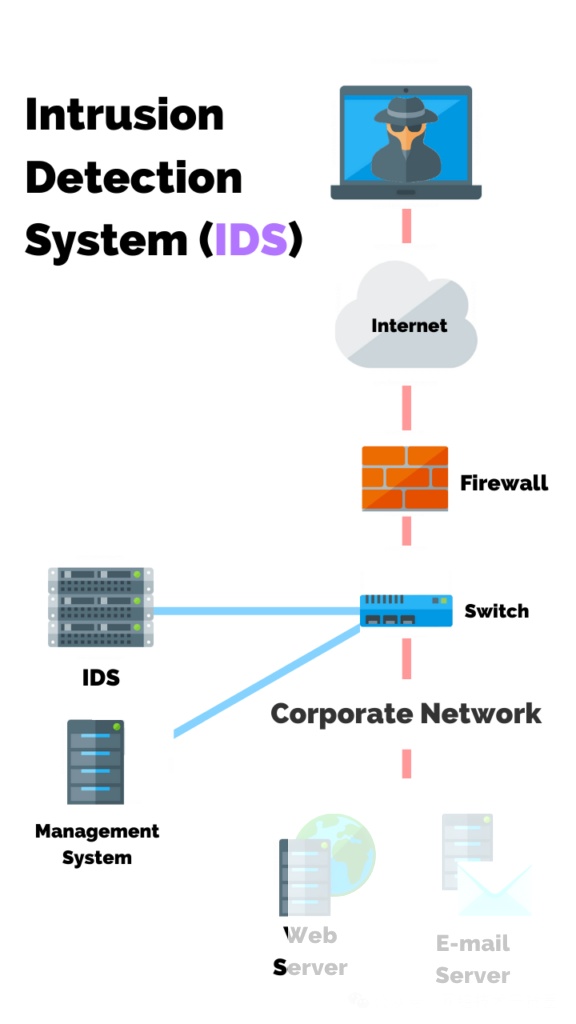

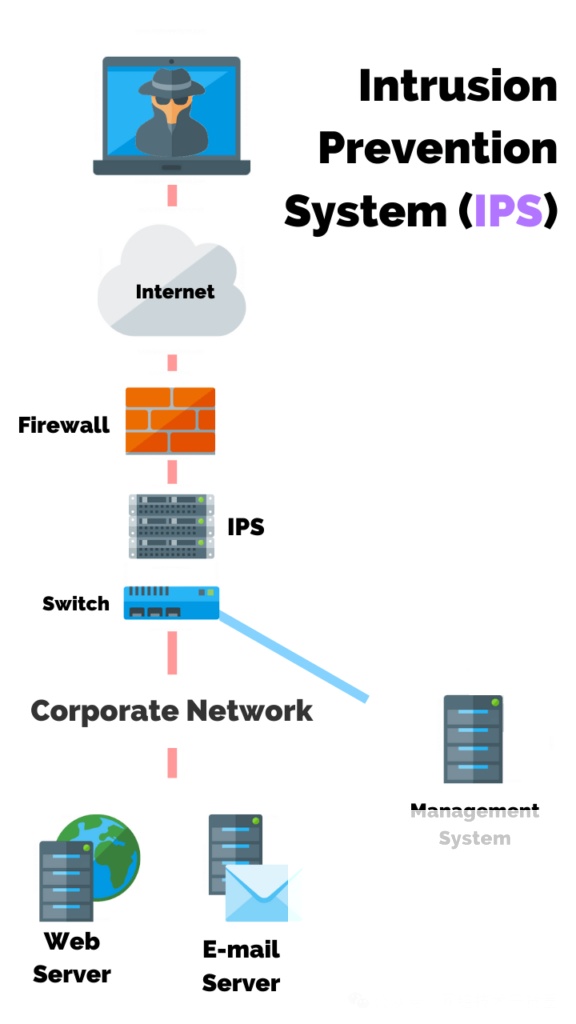

3. 部署位置:

- IDS: 部署在网络的旁路位置,不直接影响网络流量。

- IPS: 部署在网络的在线位置,直接处理网络流量。

4. 风险系数:

- IDS: 误报不会直接影响网络运行,但可能导致管理员疲于奔命。

- IPS: 误阻断可能导致正常业务中断,影响网络可用性。

5. 适用场景:

- IDS: 适用于需要深入分析和监控网络活动的场景,如安全审计、事件响应等。

- IPS: 适用于需要实时保护网络免受攻击的场景,如边界防护、关键业务保护等。

四、实战演练:IDS和IPS如何“搞事情”?

1. 企业网络安全:

- IDS: 监控员工上网行为,防止内鬼搞破坏。

- IPS: 拦截外部攻击,保护企业核心资产。

2. 数据中心安全:

- IDS: 监控服务器流量,防止恶意软件传播。

- IPS: 抵御DDoS攻击,保障服务稳定运行。

3. 云安全:

- IDS: 监控云服务使用情况,防止资源滥用。

- IPS: 保护云服务免受外部攻击,确保数据安全。

五、最佳实践:IDS + IPS,天下无敌?

理想情况下,IDS和IPS应该协同工作,才能发挥最大威力。

- IDS为IPS提供情报支持: IDS通过深入分析网络流量,发现潜在的攻击模式,并将这些信息反馈给IPS,优化其防御策略。

- IPS作为IDS的执行者: IDS发现威胁后,可以触发IPS执行相应的防御策略,实现自动化响应。

所以,别再纠结选哪个了,有条件的话,最好两个都上!毕竟,网络安全这事儿,不怕一万,就怕万一。

—END—

黑客/网络安全学习包

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*********************************

839

839

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?