2017年3月,我大二下学期了。

虽说一直在学习,持续在解决学习中遇到的问题,但迷茫依旧。

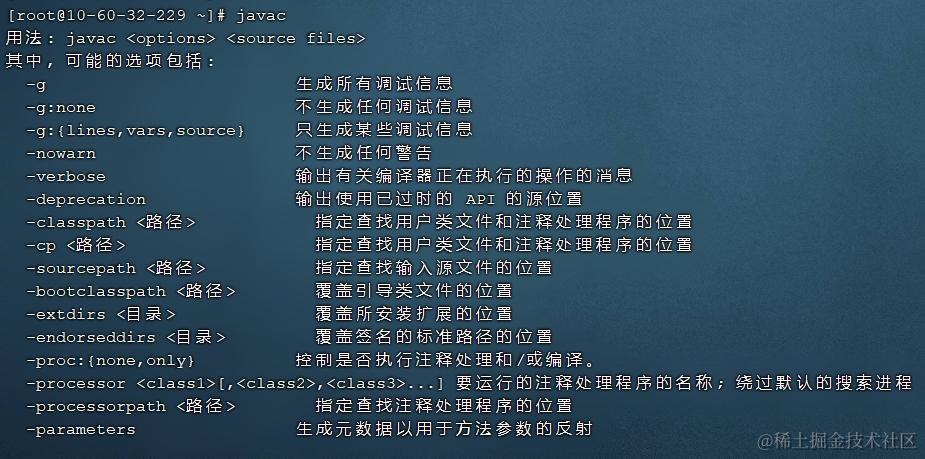

对着黑框编程,还是不知道Java在现实工作中是用来干什么的。

说实话,真的挺枯燥无趣的。

逐渐,我开始意识到,持续搞这些基础,是没有意义的。

我在网上看他们讨论的Java问题,很多我都看不懂是什么东西。

我要提速了。

之前收藏了很多Java入门路线,感觉是时候到Java Web了。

HTML/CSS/JavaScript/jQuery/Ajax这些前端内容,有了Java的基础,不难理解了。

这些技术也会让我觉得编程有点意思了,终于不用对着那破黑框了。

学完Tomcat/Servlet/HTTP/JDBC/MySQL/JSP的时候,我悟了。

原来很多的网站就是这些利用技术去做的,是这么一回事啊。

串起来了,都能串起来了!

当我知道学了这些技术栈有什么用的时候,我就开始觉得编程有意思了。

继续往下学了Struts2/Spring/Hibernate

在Java里很著名的ssh框架,以前的人找工作,必学这个。

我学的时候,他们说ssh也已经有点老了,但我觉得多学无害嘛,看的教程里也有这些。

ssh完了以后,就开始学流行的SpringMVC/Spring/Mybatis框架了,在Java里也是很著名,叫ssm。

从看知乎的答案中,我得出的结论:找工作实习,学完ssm就差不多了,基本够用了。

后来又跟着教程看了些框架,比如Activity流程引擎,Shiro鉴权,Web Service服务远程调用等等

框架学得比较快,比学Java Web的时候快多了。

主要是这些框架的课时本身就比较短,网课的老师不会讲得太深入。

后来跟着网课,从零写过好几个项目,Java Web的,ssh的,ssm的,我都做过一两个。

在做项目期间,我意识到一个问题:我编程中犯过的错误,我下一次还是会犯,但解决方案还得重新搜索一次

还有有些知识内容,以前确实是理解了,但是后面忘记了,我又要重新理解一遍。

俗话说,好记性不如烂笔头。我决定要开始写博客了,把学过的内容都梳理一遍。

其实在这期间,我有做过笔记:我是把内容复制下来,创建个文件,粘贴进去。

我发现我后续就几乎不看这个笔记内容了,文件不想打开了,甚至文件也找不到了。

排版太烂了,没有上下文,还不如打开百度搜索。

原来我在网上搜到内容,就是这么来的(狗头),区别就是我没发到网上去…

《底层程序员》我的故事持续连载中,下一篇:「我,成为了技术博主」

678

678

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?