在JWT之前我们在做用户认证的时候,基本上会考虑session 和 token,所以在讲jwt之前,我们先来回顾下这个两个

一、传统的session认证

1、原理流程

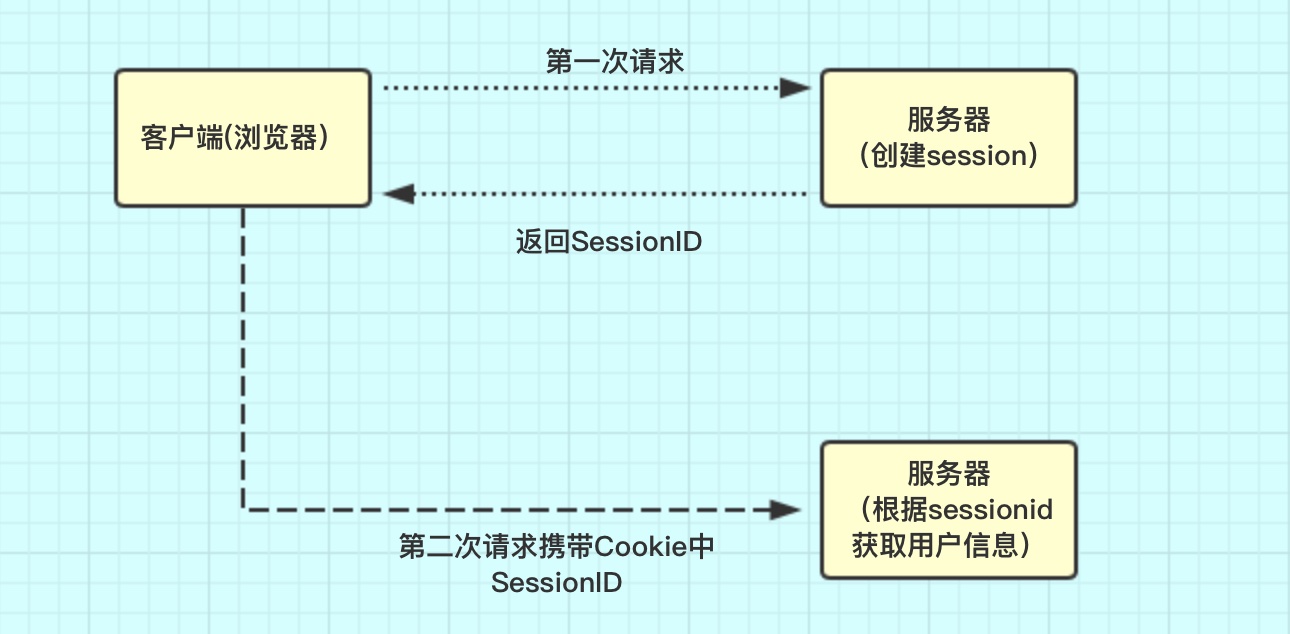

session 是基于 cookie 实现的,session 存储在服务器端,sessionId 会被存储到客户端的cookie 中,具体流程如下

session 认证流程

1、用户第一次请求服务器的时候,服务器根据用户提交的相关信息,创建对应的 Session。

2、请求返回时将此 Session 的唯一标识信息SessionID 返回给浏览器。

3、浏览器接收到服务器返回的 SessionID 信息后,会将此信息存入到 Cookie 中,同时 Cookie 记录此 SessionID 属于哪个域名。

4、当用户第二次访问服务器的时候,请求会自动判断此域名下是否存在 Cookie 信息,如果存在自动将 Cookie 信息也发送给服务端,服务端会 从 Cookie 中获取 SessionID,

再根据 SessionID 查找对应的 Session 信息,如果没有找到说明用户没有登录或者登录失效,如果找到 Session 证明用户已经登录可执行后面操作。

总结 根据以上流程可知,SessionID 是连接 Cookie 和 Session 的一道桥梁,大部分系统也是根据此原理来验证用户登录状态。

2、session 时需要考虑的问题

1、将 session 存储在服务器里面,当用户同时在线量比较多时,这些 session 会占据较多的内存,需要在服务端定期的去清理过期的 session。

2、当网站采用集群部署的时候,会遇到多台 web 服务器之间如何做 session 共享的问题。因为 session 是由单个服务器创建的,但是处理用户请求

的服务器不一定是那个创建 session 的服务器,那么该服务器就无法拿到之前已经放入到 session 中的登录凭证之类的信息了。

3、当多个应用要共享 session 时,除了以上问题,还会遇到跨域问题,因为不同的应用可能部署的主机不一样,需要在各个应用做好 cookie 跨域的处理。

4、sessionId 是存储在 cookie 中的,假如浏览器禁止 cookie 或不支持 cookie 怎么办?

5、移动端对 cookie 的支持不是很好,而 session 需要基于 cookie 实现,所以移动端常用的是 token。

6、CSRF: 因为是基于cookie来进行用户识别的, cookie如果被截获,用户就会很容易受到跨站请求伪造的攻击。

本文详细介绍了从传统的基于Session的认证机制到JWT(JSON Web Token)的转变,阐述了Session的工作原理、Token的概念以及JWT的结构、优缺点。重点讨论了JWT如何减少数据库查询并实现无状态认证,同时也指出了JWT在注销和续签方面的挑战。

本文详细介绍了从传统的基于Session的认证机制到JWT(JSON Web Token)的转变,阐述了Session的工作原理、Token的概念以及JWT的结构、优缺点。重点讨论了JWT如何减少数据库查询并实现无状态认证,同时也指出了JWT在注销和续签方面的挑战。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2584

2584

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?