随着应用程序的复杂性增加,用户身份管理和认证授权(Identity and Access Management, IAM)成为现代软件系统的重要组成部分。本文将详细介绍三款主流的开源或自托管身份管理系统——Keycloak、Zitadel 和 FusionAuth,并对它们的特性、架构、安全性、易用性和适用场景进行对比。

一、Keycloak - 开源领域的"瑞士军刀"

1. 概述

Keycloak 是由 Red Hat 维护的一款开源身份和访问管理解决方案,支持 单点登录(SSO)、身份联合(Identity Federation)、OAuth2、OpenID Connect(OIDC)、SAML 等标准协议。它最早诞生于 2014 年,目标是为现代应用提供统一的身份认证和授权解决方案。

2. 核心功能

-

单点登录(SSO):支持多个应用之间的无缝登录。

-

多协议支持:OAuth2、OIDC、SAML。

-

用户管理:用户、角色、组管理,支持 LDAP、Active Directory 同步。

-

社会化登录:Google、Facebook 等第三方 OAuth 登录。

-

多租户和多领域支持:Realm 概念可以支持多组织、多租户。

-

自定义身份验证流程:通过 SPI(Service Provider Interface)扩展认证流程。

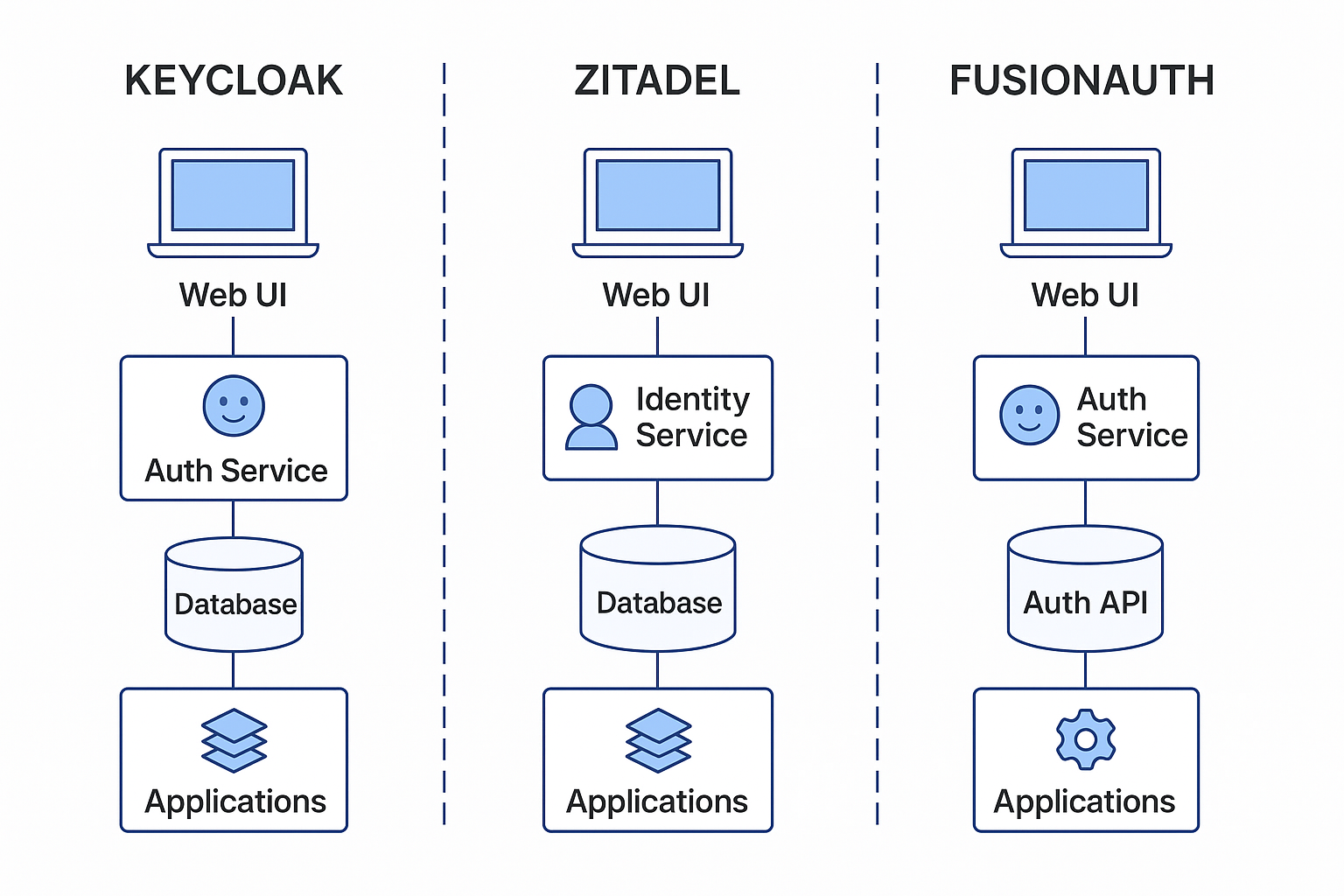

3. 架构特点

-

基于 Java 和 WildFly,提供独立服务或容器化部署。

-

高可用部署:支持集群模式。

-

可扩展性:通过事件监听、SPI 插件扩展功能。

4. 优点

-

社区成熟,文档丰富。

-

企业级特性完善,适合复杂场景。

-

支持丰富的认证协议和集成方式。

5. 缺点

-

Java 生态依赖重,部署配置复杂。

-

UI 较传统,初学者上手有一定门槛。

-

自定义扩展需要熟悉 Keycloak SPI 和 Java 开发。

二、Zitadel - 云原生 B2B 首选

1. 概述

Zitadel 是一款新兴的开源身份平台,由 Swisscom 研发,基于 Go 语言构建的现代化 IAM。主打现代化云原生架构,采用"事件溯源"架构,原生支持多租户(B2B)模型,提供 自托管和 SaaS 版本。Zitadel 支持 OIDC、OAuth2 和 SAML,同时支持多租户和事件驱动的认证机制。

2. 核心功能

-

单点登录(SSO) 和多租户支持。

-

OAuth2 / OIDC / SAML 协议。

-

多种身份源:LDAP、SCIM、外部 OAuth 提供者。

-

组织和角色管理:支持分层组织结构。

-

事件驱动:用户事件可订阅和触发 webhook。

-

自托管和云端:官方提供 SaaS 版本,也可部署在 Kubernetes。

3. 架构特点

-

基于 Go 语言开发,轻量且高性能。

-

云原生设计:支持 Kubernetes 部署,内置事件总线。

-

多租户天然支持:每个组织隔离数据和策略。

4. 优点

-

云原生,轻量,部署简单。

-

内置多租户和事件驱动机制。

-

UI 现代化,易用性高。

-

官方 SaaS 版本省去了运维压力。

5. 缺点

-

相对年轻,生态和社区不如 Keycloak 丰富。

-

自定义功能较 Keycloak 有一定局限。

-

高度依赖 Go 生态,插件和扩展较少。

三、FusionAuth - 开发者体验至上

1. 概述

FusionAuth 是一款现代化的 IAM 平台,专注于 开发者友好和快速集成,支持多协议(OIDC、OAuth2、SAML)、多租户、用户管理和细粒度权限控制。API 设计优雅,文档完善,部署简单。虽然核心闭源,但免费版功能足够强大,适合追求效率的团队。FusionAuth 提供 自托管和 SaaS 两种模式。

2. 核心功能

-

SSO 与多租户支持。

-

多协议支持:OIDC、OAuth2、SAML。

-

开发者友好 API:提供丰富的 REST API 和 SDK。

-

用户管理和角色管理:支持自定义角色、权限和组。

-

邮件和 MFA 支持:内置邮件模板、多因素认证(MFA)。

-

审计日志和安全监控。

3. 架构特点

-

Java 和 Spring Boot 构建,部署简单。

-

自托管数据库可选:MySQL、PostgreSQL。

-

高可用和集群支持。

-

开发者集成优先:提供 SDK、API 文档和示例项目。

4. 优点

-

上手简单,API 开发者友好。

-

丰富的开发者文档和示例。

-

支持多种身份源和 MFA。

-

SaaS 版本可快速上线。

5. 缺点

-

社区版功能有限,部分高级功能需要付费。

-

相比 Keycloak,企业级扩展和自定义能力略弱。

-

Java 生态依赖,部署在容器或 Kubernetes 上需额外配置。

四、Keycloak vs Zitadel vs FusionAuth 对比表

| 特性/产品 | Keycloak | Zitadel | FusionAuth |

|---|---|---|---|

| 开源协议 | Apache 2.0 | Apache 2.0 | 商业 (免费版闭源) |

| 协议支持 | OIDC, OAuth2, SAML | OIDC, OAuth2, SAML | OIDC, OAuth2, SAML |

| 语言/生态 | Java / WildFly | Go / 云原生 | Java / Spring Boot |

| 部署方式 | 容器、独立服务 | 容器、Kubernetes、SaaS | 容器、独立服务、SaaS |

| 多租户支持 | Realm 隔离 | 原生多租户 | 支持多租户 (Tenant 隔离) |

| 审计与历史 | 基本日志 | 事件溯源 (Time Travel) | 标准日志 (收费版增强) |

| 扩展性 | SPI 插件 | Webhook & Event | API/SDK |

| 社交登录 | 支持 | 支持 | 支持 |

| MFA | 支持 | 支持 | 支持 |

| UI 和易用性 | 传统,稍复杂 | 现代,易用 | 现代,易用 |

| 社区和生态 | 大,成熟 | 小,成长中 | 中等,开发者友好 |

| 适用场景 | 企业级复杂 IAM | 云原生应用、多租户 SaaS | 开发者集成、快速上线 SaaS/自托管 |

| 开发者体验 (DX) | 陡峭 (复杂) | 现代 (API First) | 优秀 (文档/SDK完善) |

五、选择建议

-

复杂企业级应用,需高度自定义

→ 选择 Keycloak。支持丰富协议、插件、扩展,适合企业内部 IAM 系统。 -

云原生 SaaS 平台,轻量、事件驱动

→ 选择 Zitadel。轻量、高性能、内置多租户,适合现代 Kubernetes 环境。 -

开发者优先,快速集成应用

→ 选择 FusionAuth。API 和 SDK 完整,开发者上手快,SaaS 支持好。

六、总结

| 维度 | Keycloak | Zitadel | FusionAuth |

|---|---|---|---|

| 企业级功能 | ✅ | ⚠️ | ⚠️ |

| 云原生部署 | ⚠️ | ✅ | ⚠️ |

| 易用性 | ⚠️ | ✅ | ✅ |

| 扩展能力 | ✅ | ⚠️ | ⚠️ |

| 社区成熟度 | ✅ | ⚠️ | ⚠️ |

总的来说,这三款 IAM 平台各有优势:

-

Keycloak:功能最全面,企业级首选。

-

Zitadel:轻量、现代化、多租户 SaaS 场景最佳。

-

FusionAuth:快速集成、开发者友好,适合中小型应用或 SaaS 产品。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?