0x07 simple js

【题目描述】

小宁发现了一个网页,但却一直输不对密码。(Flag格式为 Cyberpeace{xxxxxxxxx} )

【目标】

掌握有关js的知识。

【解题思路】

此题为常规题,真的很简单。简单来叙述一下吧。

F12查看网页源代码,仔细阅读js代码。(或者view-source:命令)

细心的同志可能会有和我一样的遭遇,也可能是网络不好,也可能是根本就无法查看。使用右键“查看页面元素”或者F12根本无法获取页面源码。

然后问题不大,使用之前我们提到的方法,view-source啊,view-source:http://111.198.29.45:51637/

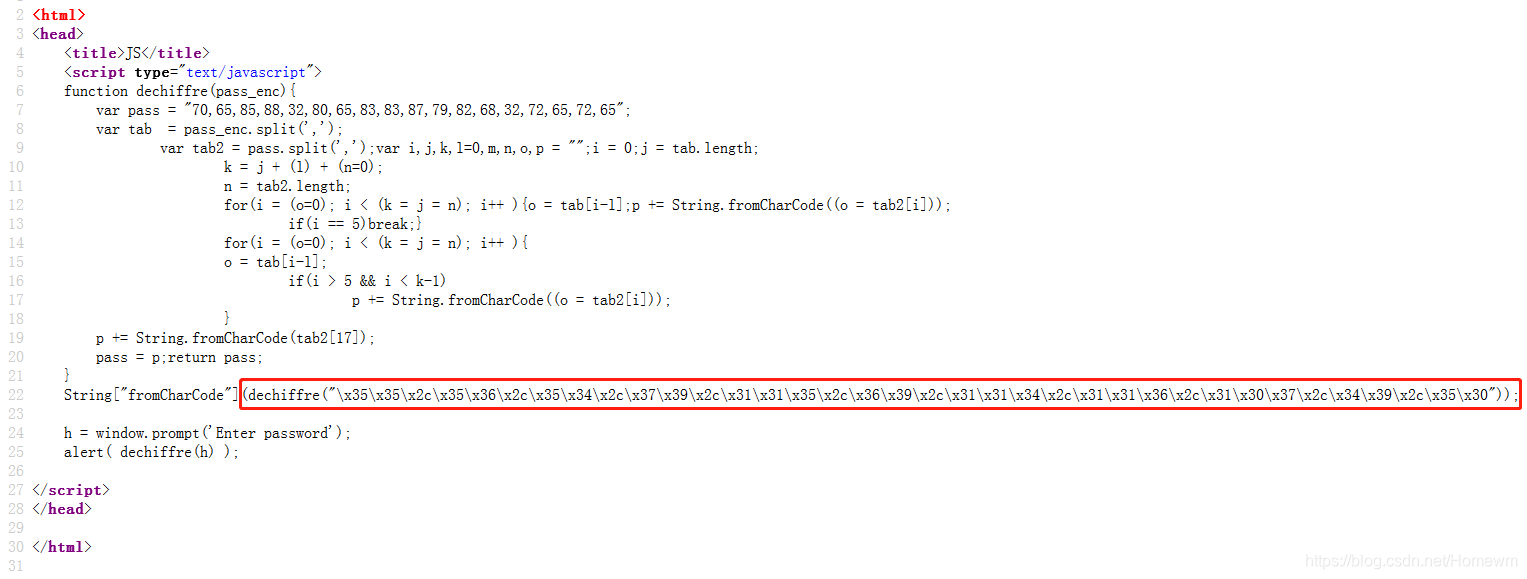

查看到页面源码:

发现存在一串可疑的字符串,将其转化为对应的单个字符。通过上述的代码可以看出,处理的是pass字符的内容,实际上并没有处理传入参数pass_enc的值。那么我们将其改为传入的参数替换为pass,或者将pass注释了,将pass_enc赋值给pass,进行求值就ok了。

使用view-source是看到了源码,但是怎么在原文上改呢?说实话我已经看出代码的意义了。其实就是将数字转化为字符。但是还是由于本人比较懒,改用谷歌浏览器处理。

参考链接:

https://blog.youkuaiyun.com/God_XiangYu/article/details/100635198

https://www.cnblogs.com/kubbycatty/archive/2019/06/27/11100171.html

XCTF:利用JavaScript解密网页密码

XCTF:利用JavaScript解密网页密码

本文介绍了一道XCTF攻防世界的Web题目,涉及JavaScript解密。题目要求通过查看网页源代码并理解JS代码来找出正确密码。解决方法包括使用F12或`view-source:`命令查看源码,发现并转化可疑字符串,以及利用谷歌浏览器处理数字到字符的转换。提供了相关参考链接以供深入学习。

本文介绍了一道XCTF攻防世界的Web题目,涉及JavaScript解密。题目要求通过查看网页源代码并理解JS代码来找出正确密码。解决方法包括使用F12或`view-source:`命令查看源码,发现并转化可疑字符串,以及利用谷歌浏览器处理数字到字符的转换。提供了相关参考链接以供深入学习。

471

471

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?