show ctf web入门 9

背景知识介绍:

vim 中的swp即swap文件,在编辑文件时产生,它是一个隐藏的文件。这个文件时临时交换文件,用来备份缓冲区的内容,如果原文件名为index.php,那么swp文件名为.index.php.swp。如果所编写的文件正常退出,则这个临时交换文件会自动删除。

需要注意的是如何你只是对原文件进行读取,并没有写入内容,则这个临时交换文件则不会产生。

读题

看提示:

猜测这个网址下可能存在vim编写是留下的临时交换文件.swp。 直接输入: url/index.php.swp

发现有可以下载的文件,下载下来读取即可得到flag。

show ctf web入门 10

背景知识介绍:

IT中的Cookie 并不是它的原意“甜饼”的意思, 而是一个保存在客户机中的简单的文本文件, 这个文件与特定的 web 文档关联在一起, 保存了该客户机访问这个Web 文档时的信息, 当客户机再次访问这个 Web 文档时这些信息可供该文档使用。由于“Cookie”具有可以保存在客户机上的神奇特性, 因此它可以帮助我们实现记录用户个人信息的功能。

读题

看提示:

火狐浏览器的话,直接按F12:

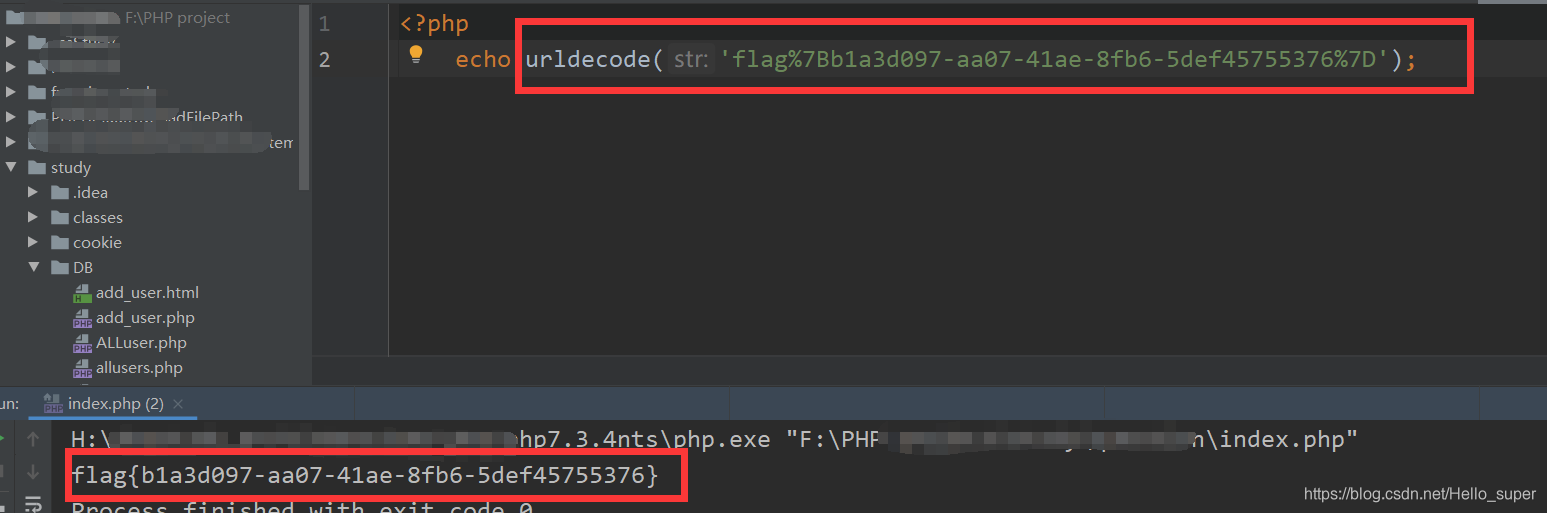

但是拿到的flag貌似不太像:

flag%7Bb1a3d097-aa07-41ae-8fb6-5def45755376%7D

这里说明一下:%7B和%7D是URL编码只需要直接解码即可:

注意:这里的flag是动态的。

show ctf web入门 12

读题

看提示:

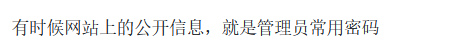

打开网址是这样的:

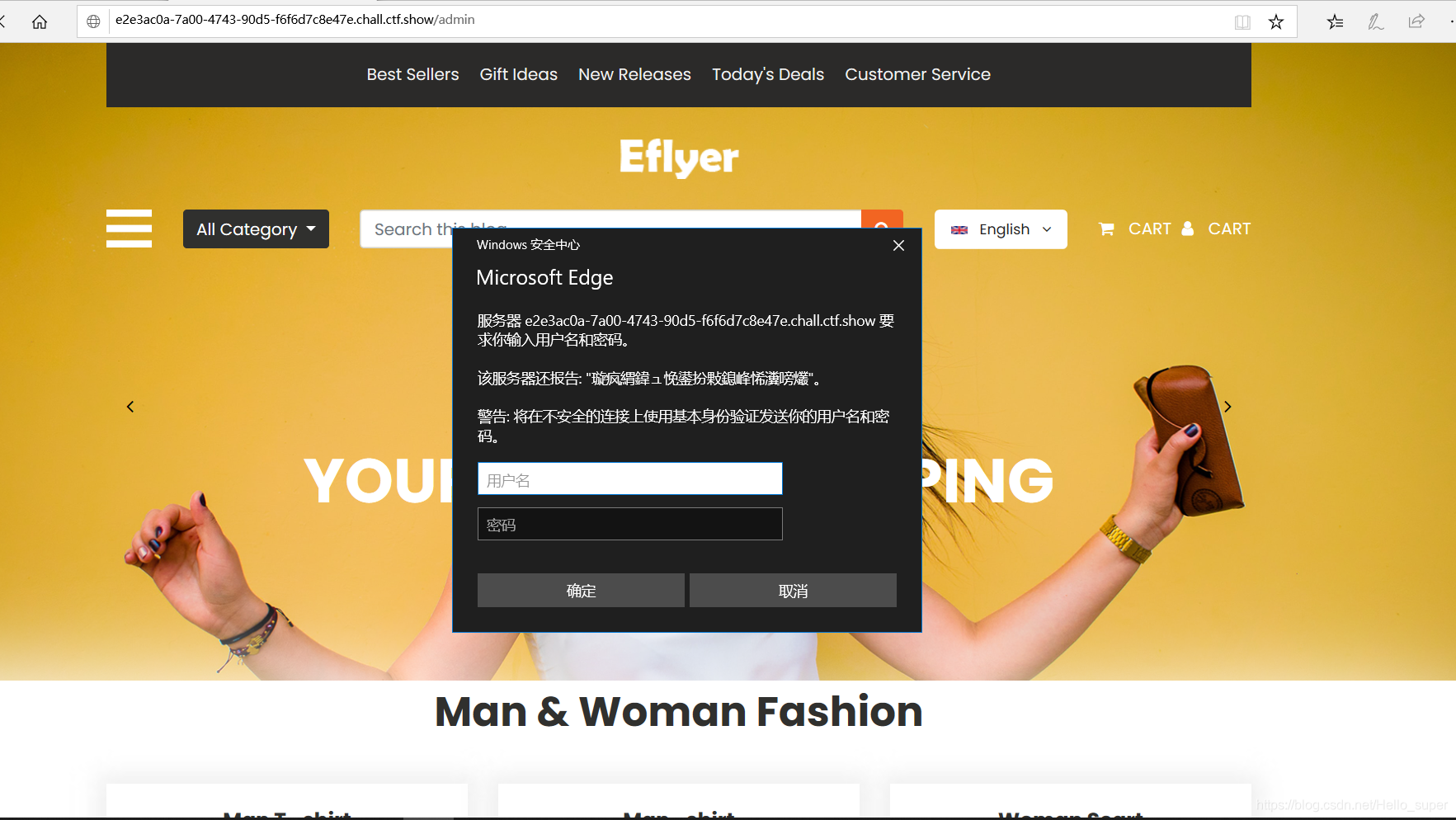

在页面随便点了一下那些按钮,发现很多都只是装饰,推测这个应该是一个静态页面,尝试使用目录爆破工具爆破目录,花了20分钟的时间,无功而返。

一时也不知道咋做,就想着跟管理员相关。尝试了一下admin.php, admin_login.php都不行,当测试到admin的时候发现要求输入用户名和密码。

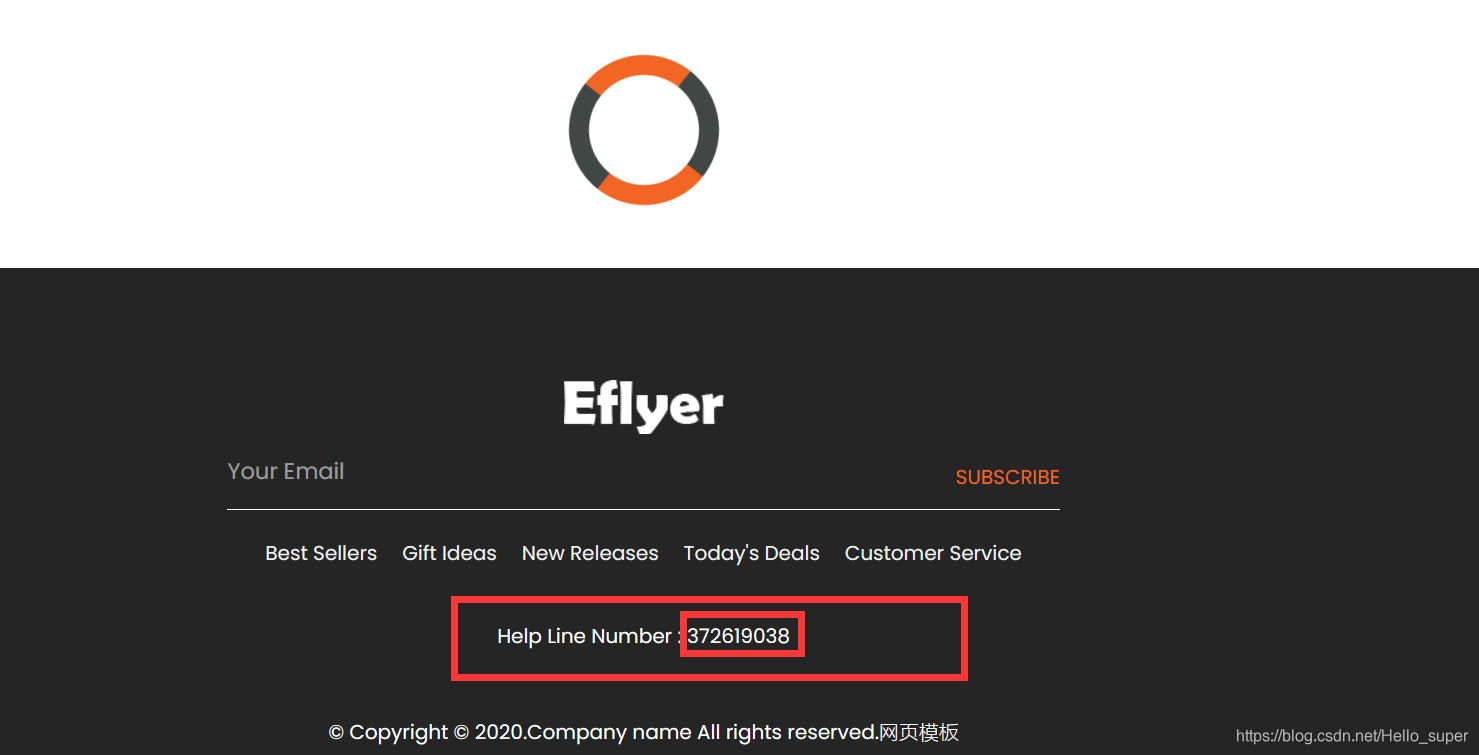

这用户名没得说,肯定是admin,只是这个密码不知道是啥,将页面滑到底下时发现有在线帮助,哈哈。

这个数字应该就是密码,成功登陆拿到flag。

本文介绍了CTF竞赛中Web安全挑战的基本解决思路,包括利用Vim的临时交换文件获取Flag、通过Cookie信息辅助身份验证及利用在线帮助找到管理员登录入口等技巧。

本文介绍了CTF竞赛中Web安全挑战的基本解决思路,包括利用Vim的临时交换文件获取Flag、通过Cookie信息辅助身份验证及利用在线帮助找到管理员登录入口等技巧。

1060

1060

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?