Fayson的github: https://github.com/fayson/cdhproject

推荐关注微信公众号:“Hadoop实操”,ID:gh_c4c535955d0f

1 文档编写目的

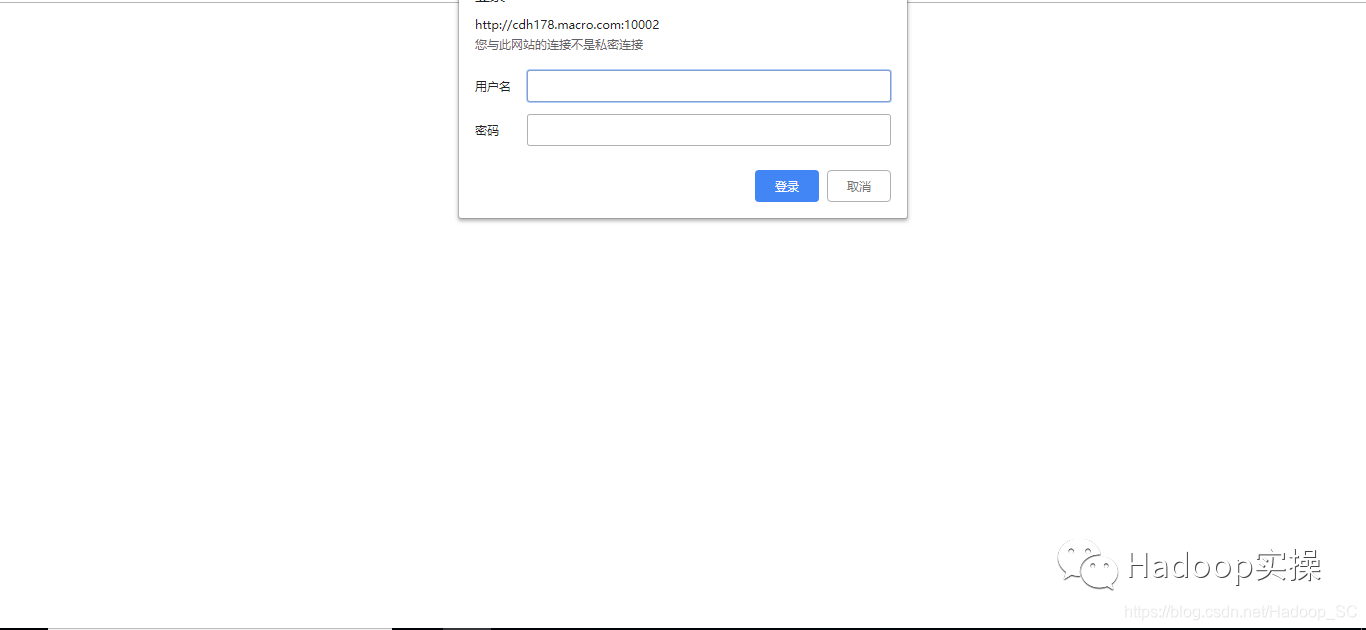

在CDH集群启用Kerberos后,通过浏览器访问HiveServer2的Web UI时提示需要输入用户名和密码(即Kerberos账号进行认证)。在前面Fayson介绍了《Windows Kerberos客户端配置并访问CDH》通过该方式可以访问启用Kerberos的Web UI。本篇文章主要介绍在未进行Windown Kerberos客户端配置的情况下如何跳过HiveServer2 Web UI的Kerberos验证。

2 问题描述

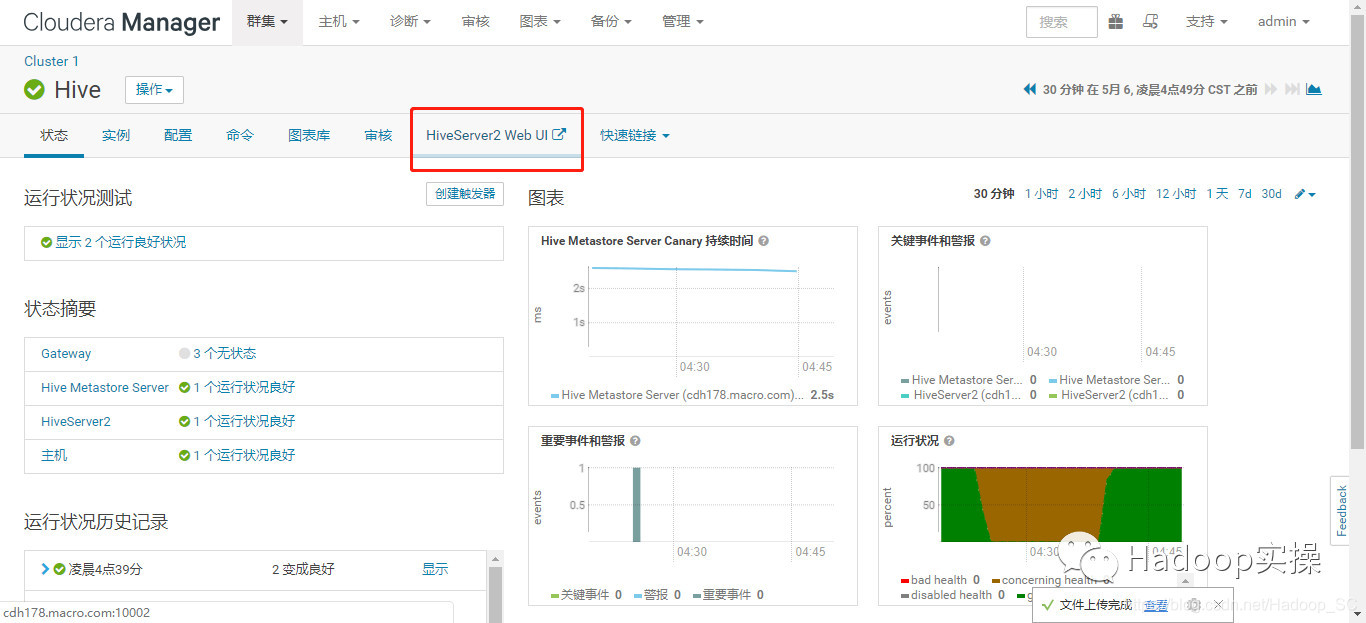

在集群启用Kerberos的情况下,在CM界面上想要查看HiveServer2的WenUI,但是却出现了Kerberos验证,本地没有安装Kerberos的客户端。

3 问题解决

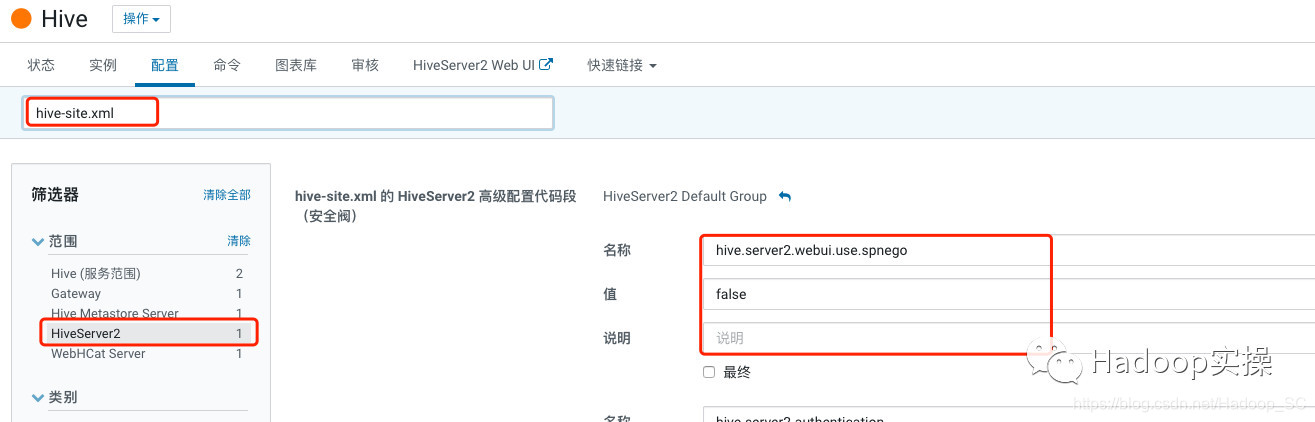

1.进入CM界面的Hive服务,到配置中修改配置如下:

<property>

<name>hive.server2.webui.use.spnego</name>

<value>false</value>

</property>

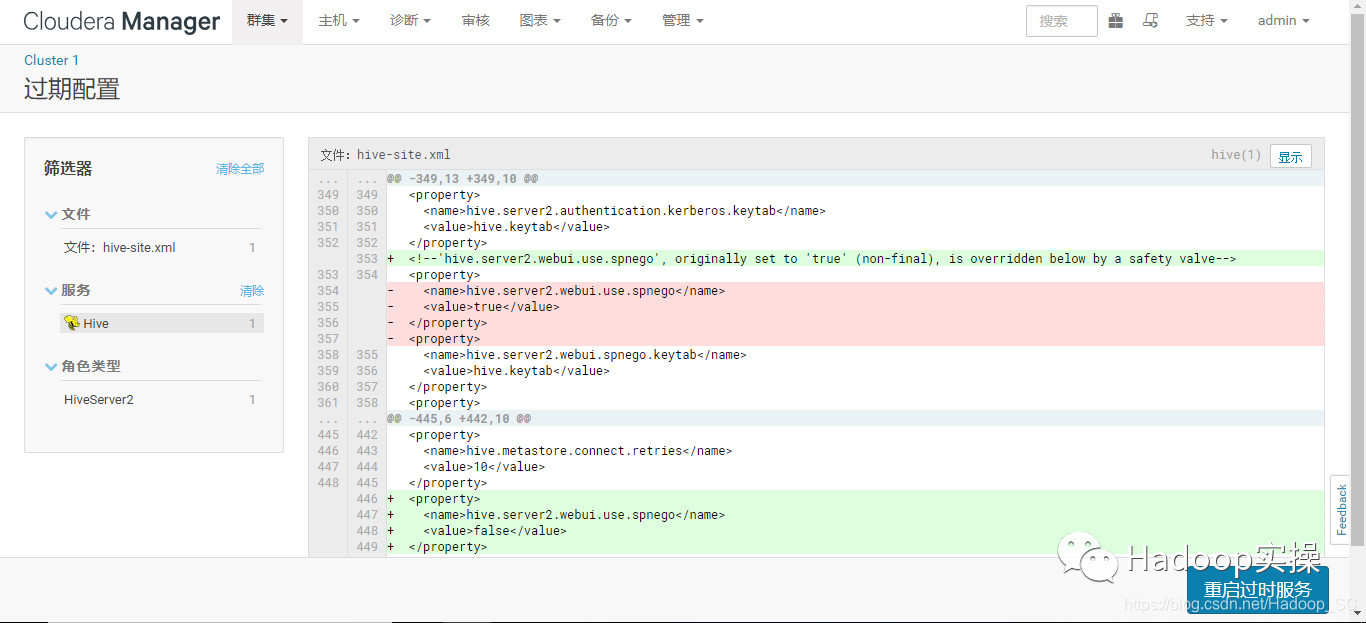

2.配置修改完成后保存并重启服务

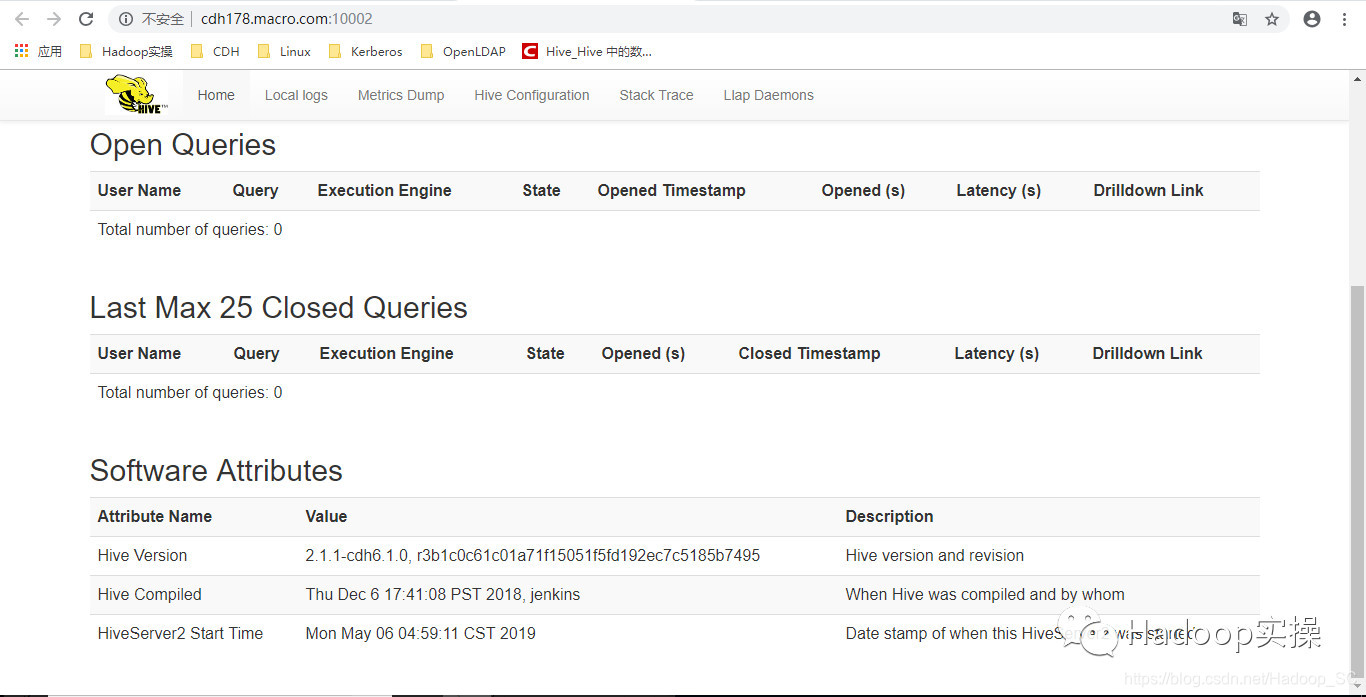

3.再次访问HiveServer2的Web UI成功

4 总结

1.通过浏览器访问Kerberos环境Web UI可以在客户端机器上安装Kerberos客户端,并在浏览器增加受信任的hostsname列表。

2.也可以通过禁用HiveServer2服务的Web认证方式来实现。

禁用HiveServer2 WebUI Kerberos验证

禁用HiveServer2 WebUI Kerberos验证

5855

5855

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?