1.网络安全问题概述

(1)计算机网络面临的安全性威胁

<1>计算机网络面临的完全性威胁

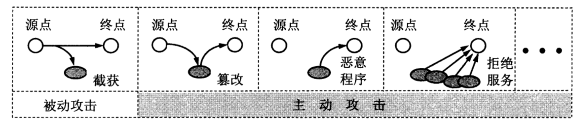

- 计算机网络面临的两大类安全威胁:被动攻击和主动攻击

- 被动攻击

- 截获:从网络上窃听他人的通信内容。

- 主动攻击

- 篡改:故意篡改网络上传送的报文

- 伪造:伪造信息在网络上传送(也属于篡改)

- 恶意程序:种类较多,下面会详细介绍

- 拒绝服务DOS

- 被动攻击

a.截获

- 在被动攻击中,攻击者只是观察和分析某一个协议数据单元 PDU (这里使用 PDU 这一名词是考 虑到所涉及的可能是不同的层次)而不干扰信息流。

- 攻击者可以通过分析截获的数据,拿到用户的账号密码等信息。

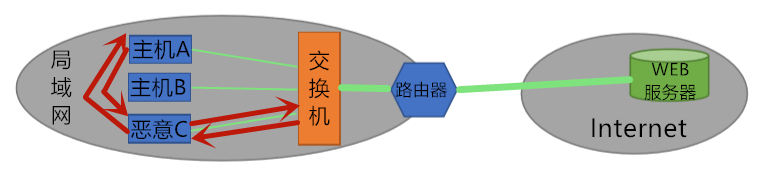

- 截获攻击举例

- 恶意主机C安装类似cain的软件

- 主机A要和Internet中的 WEB服务器 通信

- 主机A发送请求,恶意主机C发送ARP欺骗信息,恶意主机C将自己的IP及MAC地址伪装成网关发送给主机A。(此时,主机A与外界的通信都经过恶意主机C)

- 至此,主机A与WEB服务器的通信内容全部被恶意主机C截获。

- 恶意主机C甚至可以使用cain之类的软件破解出用户在WEB服务器上的账号密码信息。

b.篡改

- 截获并且修改了资源,这是对数据完整性的攻击。

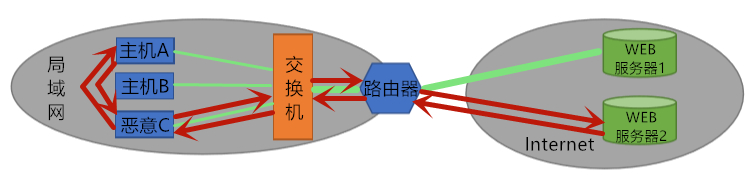

- 篡改举例(钓鱼网站举例)

- 主机A要登陆某银行网站XYZWEB服务器1,输入网址XXX.com

- DNS域名解析,当解析后的数据发送给主机A时,恶意主机截获数据,然后将XXX.com对应的IP替换成WEB服务器2的IP

- 黑客做一个和XYZ银行网站一模一样的页面

- 用户使用主机A发送请求,但由于IP换掉,实际上是在WEB服务器2上的虚假网页上输入了自己的账号密码

- 由于虚假的网站对账号密码等数据不进行加密,因此黑客直接获得用户输入的银行账号密码,造成资产的不安全。

c.伪造

- 以未授权方式将伪造的对象插入系统,这是对真实性的攻击。

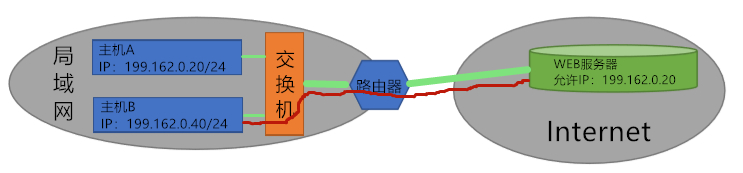

- 伪造举例(简单例子)

- 假设WEB服务器只对指定的IP通信,如主机A,IP为199.162.0.20;主机B无法与WEB服务器通信。

- 假设某一时刻,主机A关机。(如果主机A不关机,主机B更改为主机A的IP地址,会造成IP地址冲突)

- 此时,恶意主机B将自己的IP更改为主机A的IP地址199.162.0.20;则主机B实现了与WEB服务器的通信。

d.恶意程序

- 计算机病毒

- 一种会"传染"其他程序的程序, 64传染"是通过修 改其他程序来把自身或自己的变种复制进去而完成的。

- 例如2006年的熊猫烧香,会更改计算机中的其他内容,甚至会强制删除掉计算机上的文件。

- 一种会"传染"其他程序的程序, 64传染"是通过修 改其他程序来把自身或自己的变种复制进去而完成的。

- 计算机蠕虫

- 一种通过网络的通信功能将自身从一个结点发送到 另一个结点并自动启动运行的程序。

- 蠕虫是一种可以自我复制的代码,并且通过网络传播,通常无需人为干预就能传播。蠕虫病毒入侵并完全控制一台计算机之后,就会把这台机器作为宿主,进而扫描并感染其他计算机。

- 蠕虫会自动逐步占领你的主机的系统资源,通常是CPU和内存。占满CPU和内存时,电脑只能重启,但重启之后蠕虫又会重新占领你的CPU和内存。此时,需要全盘杀毒或者重装系统。

- 特洛伊木马

- 一种程序,它执行的功能并非所声称的功能而是某种恶意功能。

- (在传输层介绍端口的安全时,介绍过灰鸽子木马程序)

- 木马通常作为内应,主动与放出木马的主机通信,可以将你电脑中的文件偷偷发送给黑客。由于是木马在被入侵主机主动与黑客通信,因此Windows防火墙不起作用。

- 逻辑炸弹

- 一种当运行环境满足某种特定条件时执行其他特殊功能的程序。

- 例如编辑程序,平时运行良好,只在每周五删除被入侵主机的系统中所有文件。

- 后门入侵

- 是指利用系统实现中的漏洞通过网络入侵系统。

- 流氓软件

- 一种未经用户允许就在用户计算机上安装运行并损害用户利益的软件, 其典型特征是:强制安装、难以卸载、浏览器劫持、广告弹出、恶意收集用户信 息、恶意卸载、恶意捆绑等等。

- 在许多下载站有这种病毒。非常不幸,我在装安装MSDN下载的系统后,从系统之家下载“小马激活工具”时中招过。

- 一种未经用户允许就在用户计算机上安装运行并损害用户利益的软件, 其典型特征是:强制安装、难以卸载、浏览器劫持、广告弹出、恶意收集用户信 息、恶意卸载、恶意捆绑等等。

e.拒绝服务DoS

大学生选课抢课、早期12306抢票崩溃。与DoS攻击原理一样。

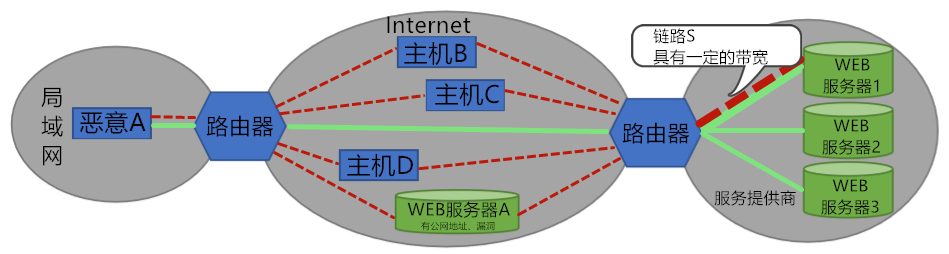

- DOS攻击

- 指攻击者向互联网上的某个服务器不停地发送大量分组,使该服务器无法提供正常服务,甚至完全瘫痪。

- 在图片中,主机A访问WEB服务器1时,如果A不停发送大量分组,致使WEB服务器1无法正常通过。

- 现实中,主机A在局域网中的带宽小,WEB服务器1(链路S)的带宽很大,仅靠一台主机A很难实现DoS攻击。此时,大多使用DDoS攻击(CC攻击是DDoS攻击的一

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?