前言:

这篇文章还是是为了帮助一些

像我这样的菜鸟

找到简单的题解

题目描述

解题工具:

我爱用edit this cookie2和hackerbar,

当然也可以burpsuite和fiddler抓包

解题过程:

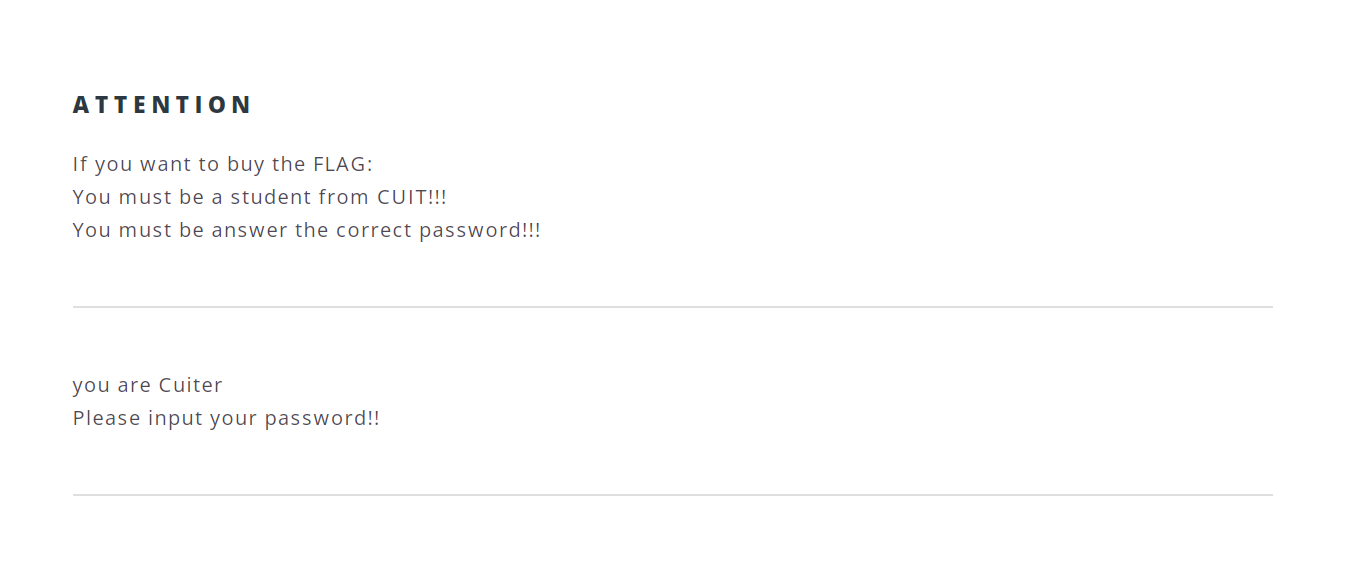

看到他说flag要100000000 MONEY,

还要是Cuit's students,

就知道肯定是cookie在捣鬼(一般身份验证就是cookie)

打开edit this cookie2

发现user值为0,果断加他改为1(要问为什么。。。直觉!!!)

看到多了一行字,要输密码

可是找来找去没地方输入,get也不行,只能用hackerbar来postdata了

现在问题来了,密码是啥?

在源代码中找到

分析一下要post password和money

密码可以为"404a"

php弱类型比较:404==‘404xxxxx’

post后又多了一句话

要付钱,第六感告诉我money肯定是一个变量(以前写python游戏金钱是都用money变量)

post一下money

发现又多了一句话说money太长了

这个简单,用科学计数法表示即可

money=1e9

成功获得flag

flag{e161c567-ba12-4cbf-8ff8-acefc79fa369}

本文通过使用editthiscookie2和hackerbar等工具,介绍了解决一个需要特定身份验证和支付金额才能获取Flag的安全挑战题目的过程。

本文通过使用editthiscookie2和hackerbar等工具,介绍了解决一个需要特定身份验证和支付金额才能获取Flag的安全挑战题目的过程。

4136

4136