前言

本次采用Tr0ll经典项目作为靶场,模拟互联网环境,演示从信息收集到最后提权的全过程。本次实验所涉及到的技术有端口扫描、流量分析、文件分析、hydra爆破、各种反弹shell、稳定shell、计划任务反弹shell(提权),公私钥互碰等一系列基本操作,适合入门不久的初学者练习。

攻击机:192.168.160.3

受害机:192.168.160.7

一、信息收集

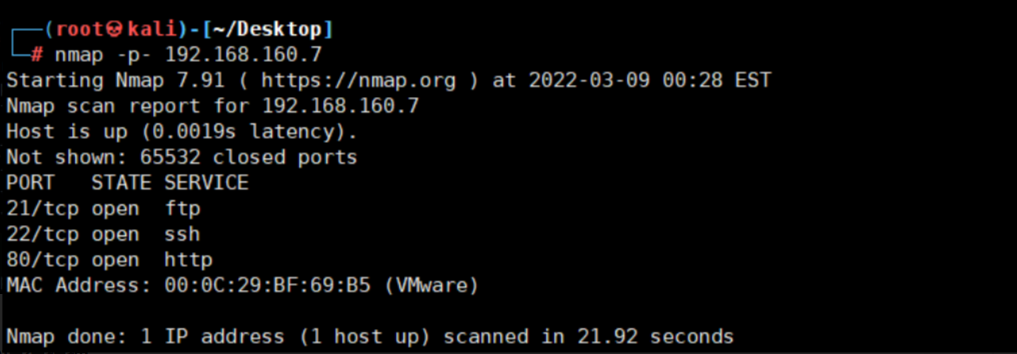

1、全端口扫描

nmap -p- 192.168.160.7

发现开放21、22、80端口

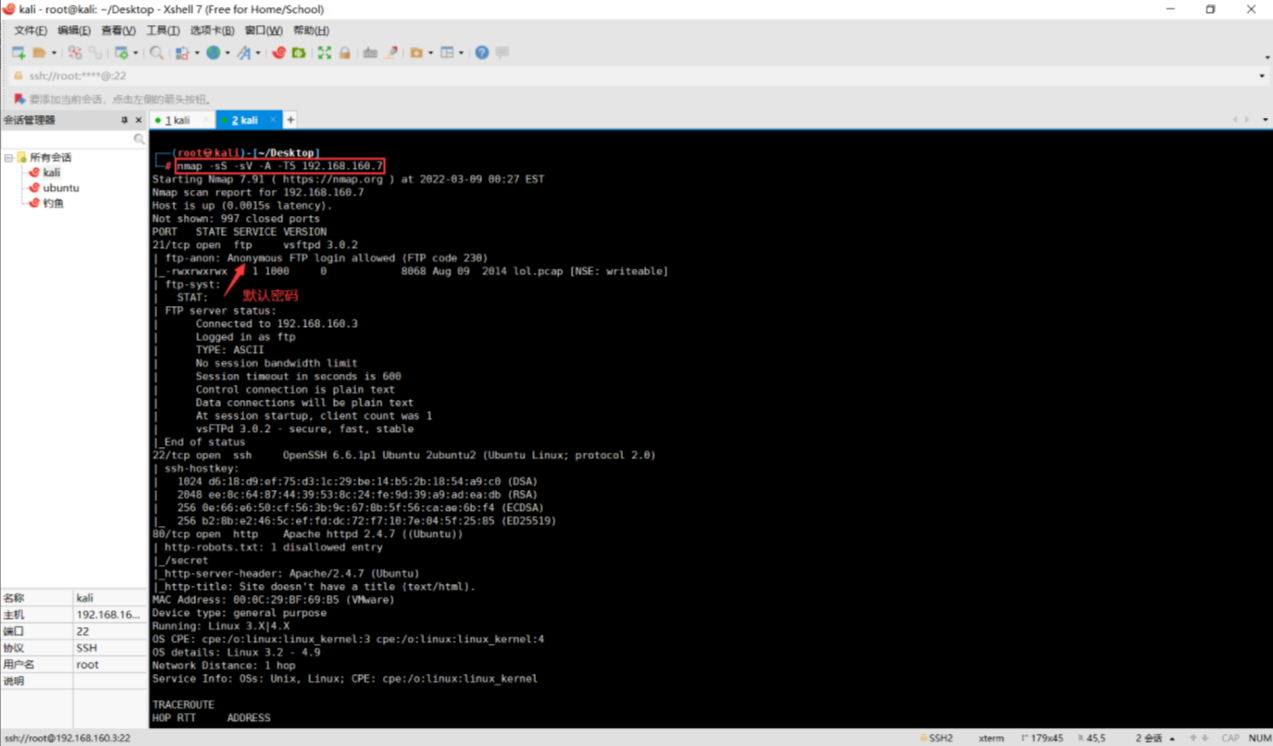

2、nmap详细扫描

nmap -sS -sV -A -T5 192.168.160.7

发现ftp存在默认密码Anonymous

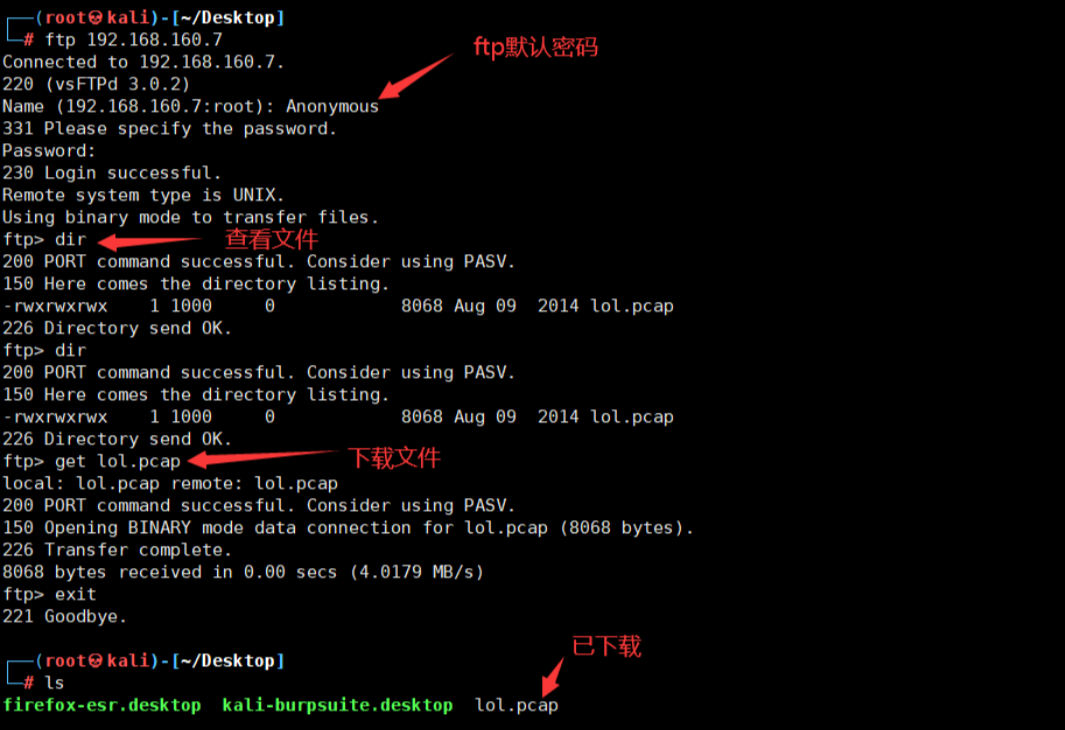

3、登入ftp

使用默认账号密码Anonymous/Anonymous登入ftp

ftp 192.168.160.7

dir查看

get下载

put上传

发现存在lol.pcap流量包

【→所有资源关注我,私信回复“资料”获取←】

1、网络安全学习路线

2、电子书籍(白帽子)

3、安全大厂内部视频

4、100份src文档

5、常见安全面试题

6、ctf大赛经典题目解析

7、全套工具包

8、应急响应笔记

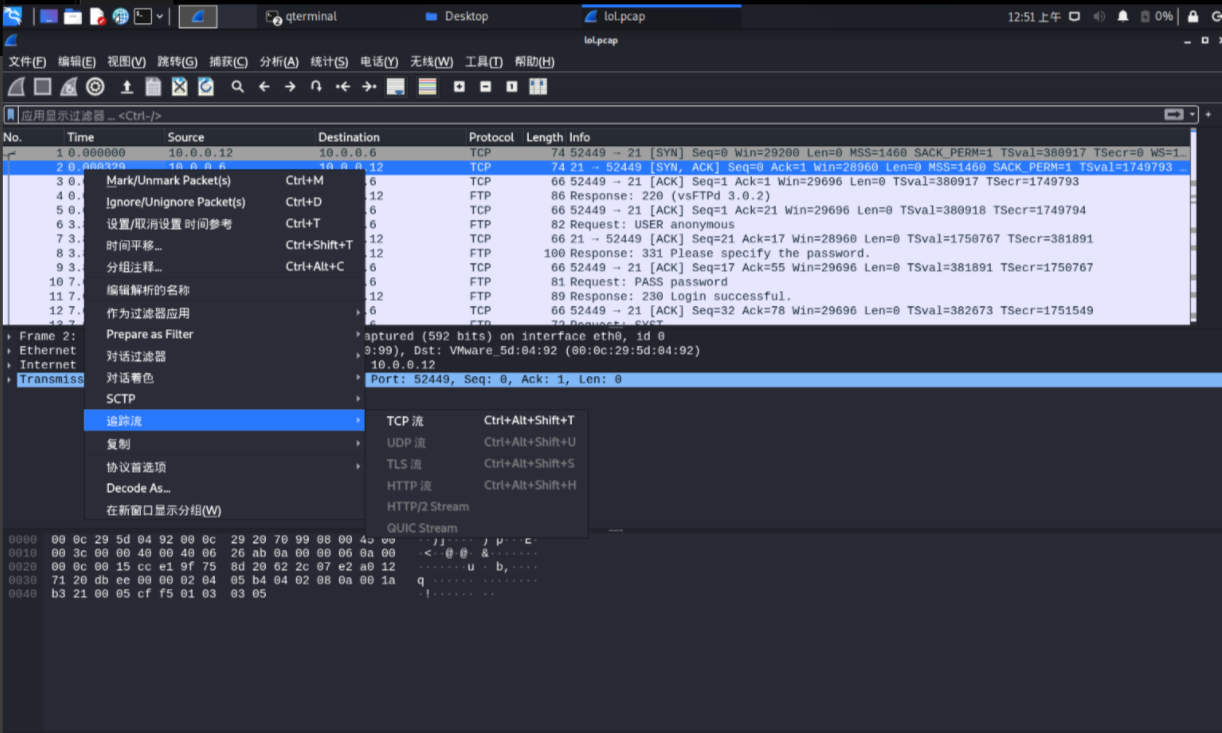

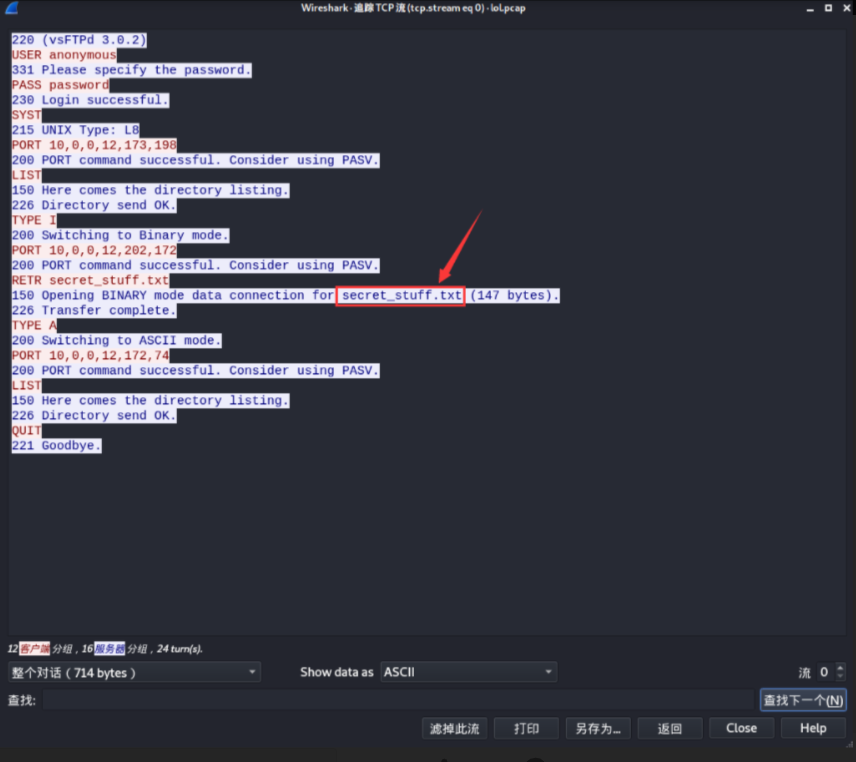

4、分析流量包

使用wireshark 分析流量

wireshark lol.pcap

右键追踪tcp流

得到信息secret_stuff.txt

追踪第二条tcp流,得到信息sup3rs3cr3tdirlol

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1665

1665