漏洞名称:Apache Log4j2远程代码执行漏洞

组件名称:Apache Log4j2

截止2021年12⽉10⽇,受影响的Apache log4j2版本:

2.0≤Apache Log4j<=2.15.0-rc1

漏洞类型:远程代码执行

综合评价:

<利用难度>:容易,无需授权即可远程代码执行。

<威胁等级>:高危,能造成远程代码执行。

漏洞详情

Apache Log4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。

由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,⽆需进⾏特殊配置,即可触发远程代码执⾏。

影响范围

Apache Log4j2广泛地应用在中间件、开发框架、Web应用中。漏洞危害性高,涉及用户量较大,导致漏洞影响力巨大。

截止2021年12⽉10日,受影响的Apache log4j2版本:

2.0 <= Apache log4j2 <= 2.15.0-rc1

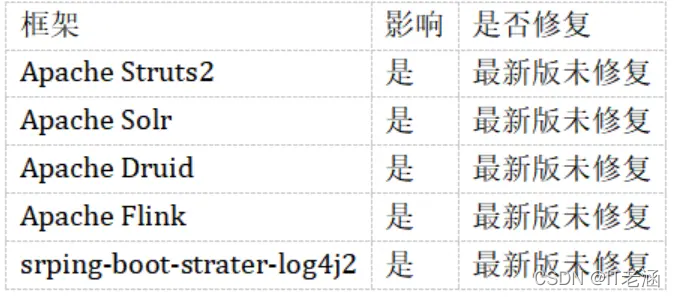

受影响的Java框架:

- 渗透工具

Apache Log4j2存在远程代码执行漏洞,影响2.0到2.15.0-rc1版本,允许攻击者无需授权即执行远程代码。此高危漏洞广泛影响中间件、开发框架和Web应用。建议立即升级到2.15.0-rc2或采取临时修复措施,如禁用Lookups功能。

Apache Log4j2存在远程代码执行漏洞,影响2.0到2.15.0-rc1版本,允许攻击者无需授权即执行远程代码。此高危漏洞广泛影响中间件、开发框架和Web应用。建议立即升级到2.15.0-rc2或采取临时修复措施,如禁用Lookups功能。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1250

1250

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?