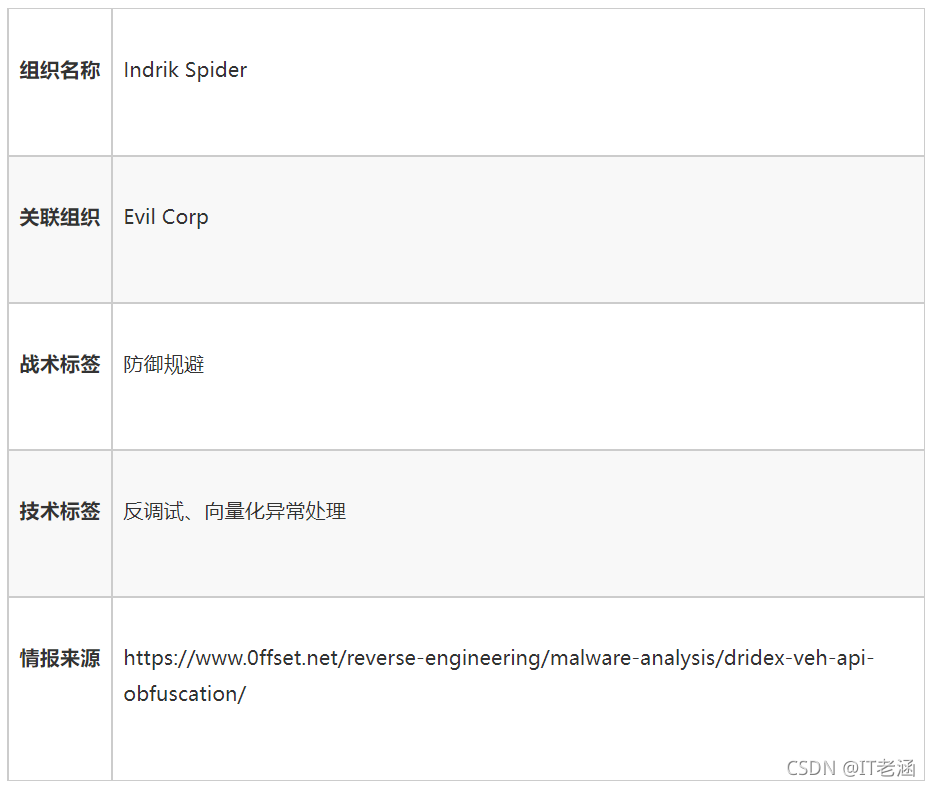

情报背景

DRIDEX是自2014年起活动至今的著名恶意银行木马家族,通常以OFFICE文档的方式进行文档钓鱼攻击。0xCERT的研究人员将其描述为精于防御规避的信息与凭据窃取恶意软件,利用众多C&C服务器令针对其的网络·封锁无能为力。DRIDEX在其历史行动中曾多次运用高级防御规避技术隐匿其恶意行为,其v4版本是第一个使用AtomBombing进程注入技术的恶意软件。

【学习资料】

而本文中将对其近期样本中利用向量化异常处理(VEH)机制混淆其API函数调用的手法进行分析研判,该手法对于动态静态分析均有较好的对抗效果。

攻击技术分析

亮点:利用VEH进行API调用混淆

关于向量化异常处理(VEH)

向量化异常处理(VEH)是结构化异常处理(SEH)的扩展,VEH的优先级先于SEH,且不依赖栈结构,而是以双链表的形式保存在堆中。应用程序可通过AddVectoredContinueHandler函数注册异常处理函数来监视和处理程序所有的异常。当程序执行过程中发生异常,该异常处理函数将被首先调用以处理异常。

PVOID AddVectoredContinueHandler(

ULONG First

本文分析了DRIDEX木马如何利用向量化异常处理(VEH)机制混淆API函数调用,以此对抗动态静态分析。通过插入int3+retn指令,DRIDEX在反调试的同时,利用VEH完成隐蔽的函数调用,这种技术在防御规避上具有一定的效果。然而,其简单的异常处理流程也提供了研究者恢复原始逻辑的可能性。

本文分析了DRIDEX木马如何利用向量化异常处理(VEH)机制混淆API函数调用,以此对抗动态静态分析。通过插入int3+retn指令,DRIDEX在反调试的同时,利用VEH完成隐蔽的函数调用,这种技术在防御规避上具有一定的效果。然而,其简单的异常处理流程也提供了研究者恢复原始逻辑的可能性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

869

869