概述

最近关注了Cisco的一个命令注入漏洞CVE-2021-1414,命令注入之后可导致远程代码执行:

漏洞存在于固件版本低于V1.0.03.21的RV340系列路由器中,当前最新版本V1.0.03.21已修复了此漏洞。RV340系列路由器可为小型企业提供防火墙和高速上网服务。刚好手头有一个RV340路由器,固件版本为V1.0.03.18,为存在漏洞版本,故实地分析测试了一下。

漏洞分析

从官网分别下载了V1.0.03.18固件:https://software.cisco.com/download/home/286287791/type/282465789/release/1.0.03.18

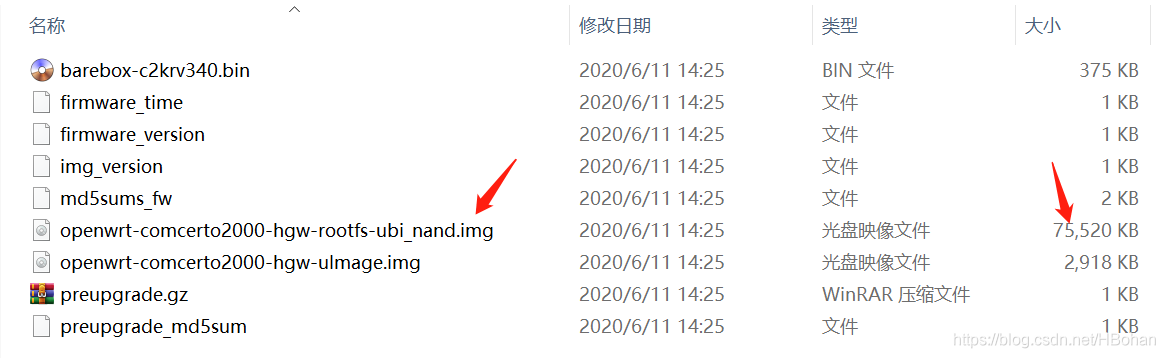

固件为.img格式,与常见的.bin文件貌似有一些些区别?直接使用7z一路解压,当得到fw.gz时继续解压,最终结果如下:

可得到一个较大的openwrt-co

本文分析了Cisco RV340系列路由器中的命令注入漏洞CVE-2021-1414,该漏洞可能导致远程代码执行。漏洞存在于固件版本低于V1.0.03.21的设备中,已通过V1.0.03.21版本修复。通过解压和分析固件,定位到问题函数并展示了漏洞复现及补丁对比。

本文分析了Cisco RV340系列路由器中的命令注入漏洞CVE-2021-1414,该漏洞可能导致远程代码执行。漏洞存在于固件版本低于V1.0.03.21的设备中,已通过V1.0.03.21版本修复。通过解压和分析固件,定位到问题函数并展示了漏洞复现及补丁对比。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

580

580

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?