- 概述

自2023年以来,“银狐”木马在国内大规模传播,成为多个黑产团伙广泛使用的远控工具。不同团伙在利用该木马进行攻击时,所采用的攻击手法存在差异,尤其在加密通信方面表现出多样化。

近期,观成安全研究团队监测到“银狐”木马在通信加密方式上的新变化。该木马的通信过程分为两个阶段:

第一阶段:下载阶段。此阶段与旧版本的“银狐”类似,木马通过TCP协议向服务器发送特定字符串,服务器则返回远控载荷。载荷内容采用简单的异或加密方式进行处理,整体流程与以往无显著差异。

第二阶段:远控通信阶段。木马开始采用 AES-256-GCM 加密算法对远控通信数据进行加密,相较于此前使用的 AES-128-CTR 算法,GCM 模式内置认证机制,通过生成认证标签(Tag)有效验证密文及附加数据的完整性,为木马通信提供了高度保密性与抗篡改性,可见其在流量隐藏方面的重视。

- 样本信息

表 1 样本信息

|

文件Hash |

381956e658c2f8128694ac7c54586397 |

|

C&C服务器 |

43.194.227.43:443 |

|

样本类型 |

远控、下载 |

- 加密通信分析

样本分两阶段加密通信,第一阶段用于下载后续远控载荷,第二阶段为远控产生的加密通信流量,两个阶段通信的服务器为同一个,端口也都使用了443端口。

- 下载阶段

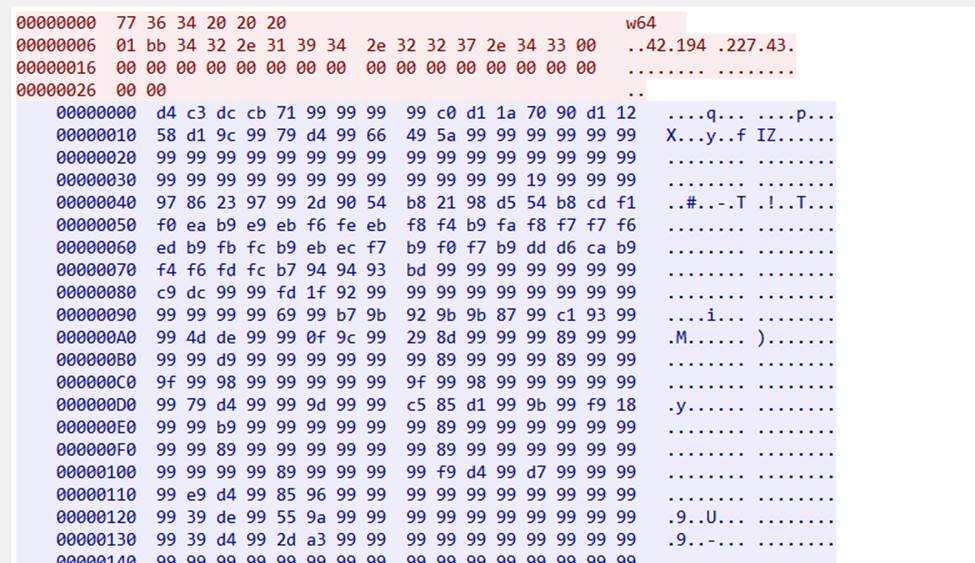

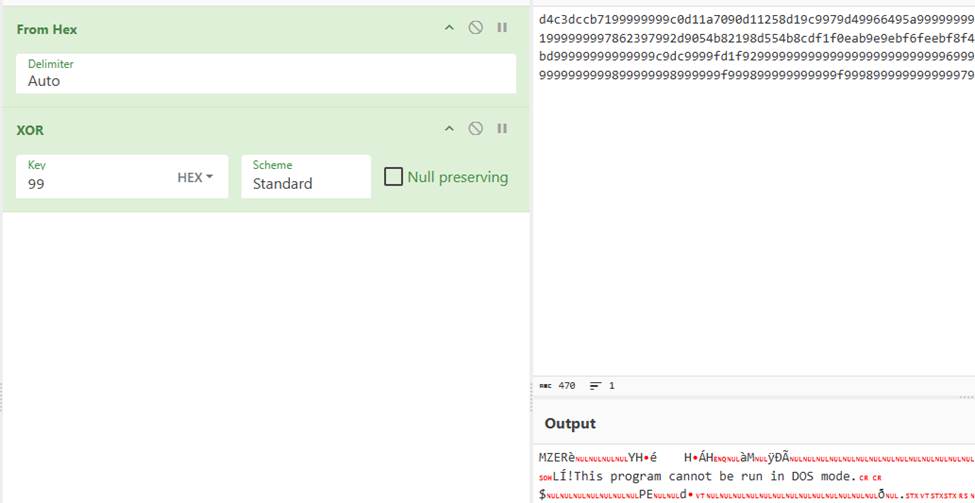

样本首先向服务器发送请求以获取远控阶段载荷,上传信息为“w64+服务器IP”,猜测该信息含义是请求服务器下发64位windows版本木马,远控地址为指定IP的远控样本。服务器下发的载荷进行了简单的异或加密,异或密钥为“0x99”,解密后的载荷为PE文件。

图 1 下载阶段加密流量截图

图 2 下载阶段通信流量解密截图

- 远控阶段

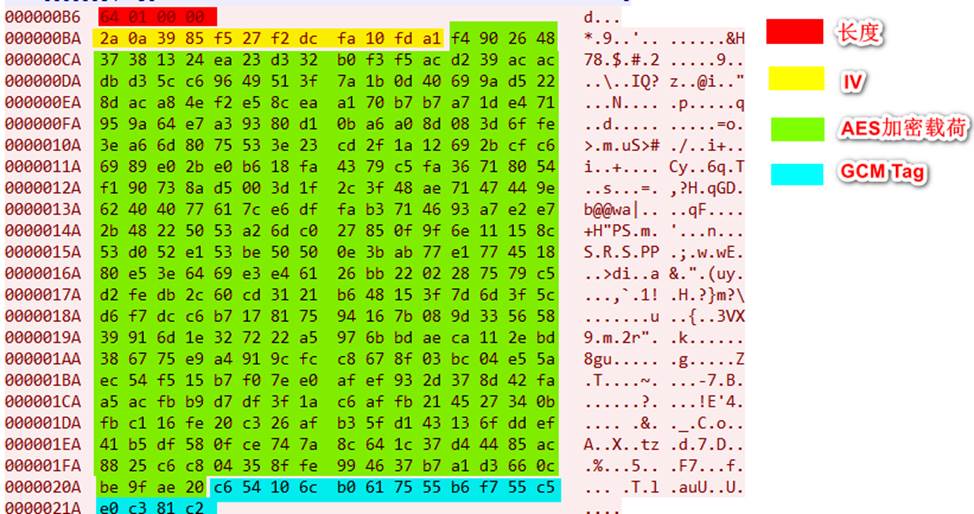

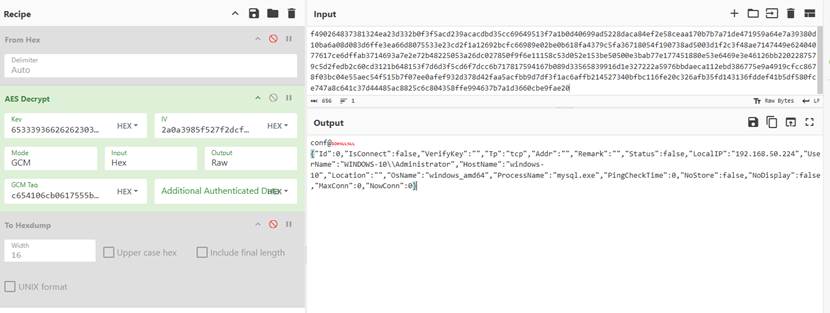

第二阶段为远控产生的加密通信流量,通信载荷使用了AES_256_GCM加密方式加密,加密使用的IV随着流量传输,加密使用的KEY“|6533393662626230353335323964326464623137623130306161303464376335|”硬编码记录在样本中。样本使用AES_256_GCM加密方式,与传统的加密方式相比,GCM 是一种集成了加密与认证功能的高级加密模式,在加密数据的同时,能够生成一个认证标签(Tag),用于验证数据的完整性与真实性,防止通信内容被篡改或伪造,从而为恶意流量的隐藏和抗分析提供了更强保障。

图 3 远控阶段加密通信流量数据结构截图

图 4 远控阶段通信流量解密截图

- 产品检测

观成瞰云(ENS)-加密威胁智能检测系统能够对该类型“银狐”木马进行有效检出。

- 总结

对“银狐”木马的分析中可以看出,该木马存在多个版本,每个版本都对加密算法、加密密钥等进行了迭代更新,可见黑产团伙对流量加密的重视,这就导致这种加密流量检测的难度在逐步提高。观成安全研究团队长期跟踪活跃的木马家族,对木马使用加密流量的技术进行深入研究,结合特征检测、行为检测、AI模型等检测能力形成全方位的检测解决方案。

- 参考链接

- 探幽寻秘,一网打尽-多版本银狐木马加密要素揭秘

https://mp.weixin.qq.com/s/Ua3t5wB2u6Unn1vJxJb7tA

4626

4626

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?