本教程结构

账号安全控制

提示:这相当于Windows的账号管理策略,必须牢记

例如:

1、 仅允许用户radmin使用su命令

创建用户账号、设置密码

方法一:

[root@localhost ~]# useradd radmin

[root@localhost ~]# passwd radmin

方法二:免交互创建

[root@localhost run]# useradd radmin && echo "123456" | passwd --stdin radmin

加入wheel组

[root@localhost ~]# gpasswd -a radmin wheel

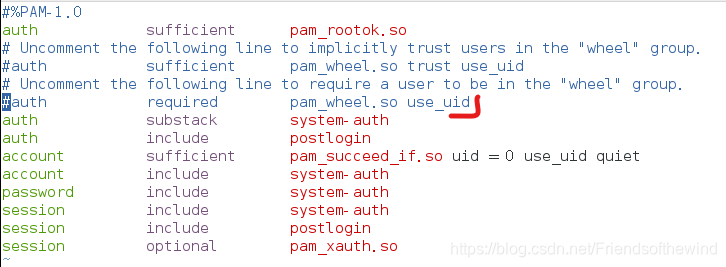

启用pam_wheel认证模块

将pam_wheel行首的#号去掉

如下图:

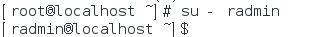

验证:radmin可以使用su命令

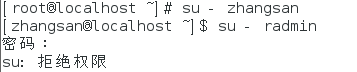

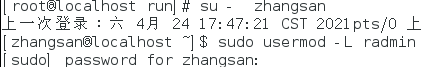

反向验证:zhangsan不能使用su命令

2、 允许用户zhangsan通过sudo方式管理员工账号(如改密码、设置用户属性、锁定等)

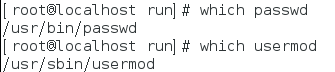

查询命令的绝对路径

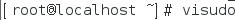

编辑配置文件visudo或vi编辑/etc/sudoers,但后者保存需要用w!强制保存

仅可使用usermod、passwd命令

*通配符代表:使用该目录下所有命令

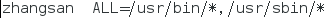

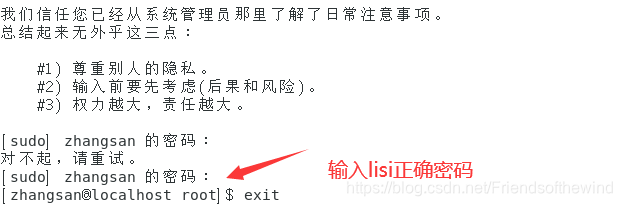

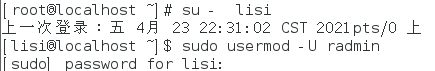

验证:以zhangsan用户账号登录进行锁定radmin操作

输入zhangsan的密码即可完成,注意:首次登录会有注意事项提醒,属于正常。

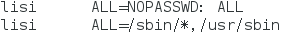

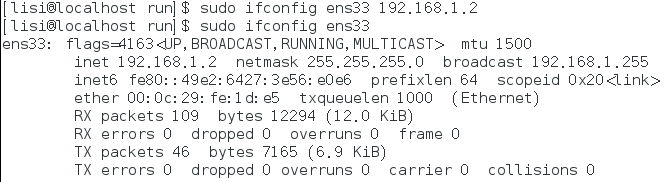

3、允许用户lisi通过sudo方式执行特权命令,并不用输入密码(可以使用/sbin和/usr/sbin下的命令)

编辑配置文件visudo或vi编辑/etc/sudoers

此配置表示,可以使用所有目录下所有命令不用输入密码

以下配置表示,仅可使用/sbin和/usr/sbin两个目录下的所有命令不用输入密码

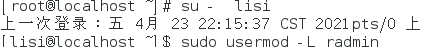

验证:lisi以sudo方式锁定账号不用输入密码

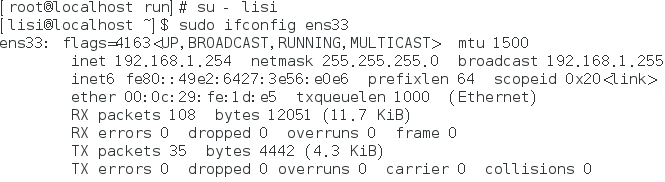

查看ip地址信息不用输入密码

系统控制

提示:我的电脑我做主,不让未经授权用户设置系统配置

例如:

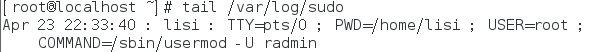

1、记录su、sudo操作,并进行简单的系统安全设置

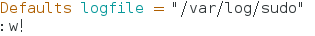

1)启用 Defaults logfile 配置

vim /etc/sudoers

添加一下内容:w!强制保存,再q退出

2)验证:以sudo执行命令

再以root用户登录查看:

2、 禁用ctrl+alt+del快捷键,禁止root用户从tty5、tty6登录

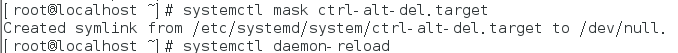

先注销ctrl+alt+del快捷键;再重新加载systemd服务

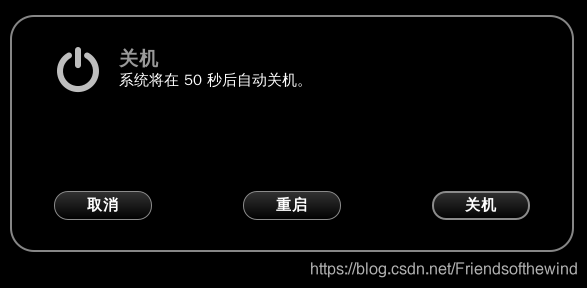

验证:本来使用快捷键,它会倒计时关机

禁用后此快捷键无效,即可。

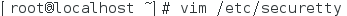

修改配置文件

将tty5和tty6加#注释掉

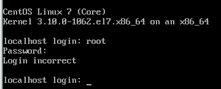

验证:

Ctrl+alt+f2 //切换到tty2字符终端

登录root——可以登录 //成功

Ctrl+alt+f5 //切换到tty5字符终端

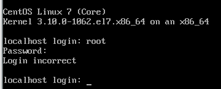

登录root——无法登录

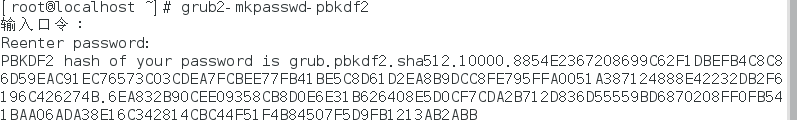

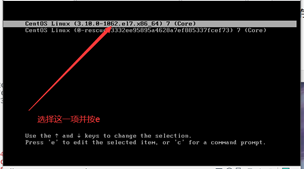

3、 为GRUB引导菜单启用密码限制

1)用命令生成加密密码,并拷贝is后面内容到剪贴板

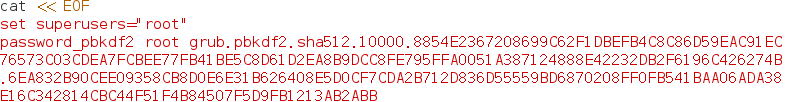

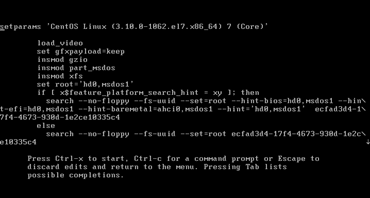

2)添加配置文件

编辑: vim /etc/grub.d/00_header

将下列内容添加到文件结尾,password pbkdf2 root后面粘贴刚才复制到剪贴板的内容。

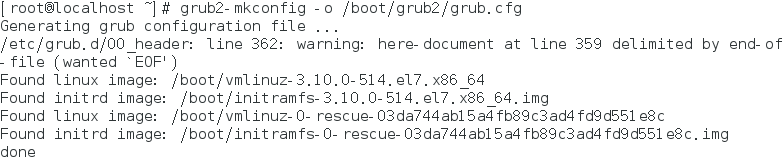

3)使用命令生成新配置文件

重启验证:按E键无法直接修改grub文件,提示输入用户名、密码才能修改

口令检测、端口扫描

提示:这两款软件是开源常用的,还有其他实现这种功能的软件

例如:

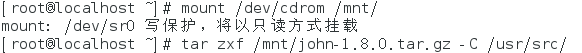

1、安装john工具扫描弱口令(以虚拟机为例)

挂载源码软件的光盘,并解压

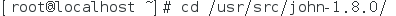

进入解压目录

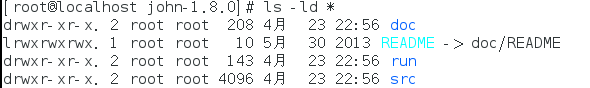

查看使用帮助文件的存放目录

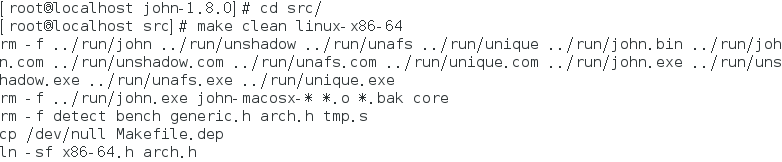

进入src目录进行编译、安装(这步不可省略)

命令语法:make clean 系统类型

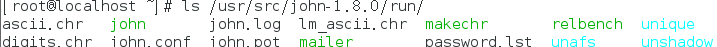

进入运行文件目录

查看

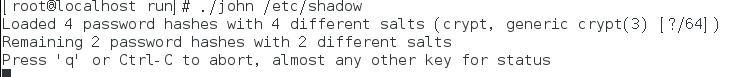

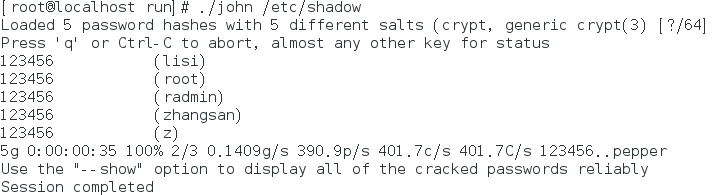

运行执行程序john,将shadow文件作为参数 ,扫描弱口令

扫描中

结束后

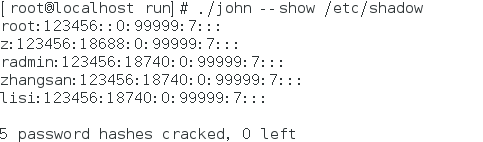

查看破译的账号列表

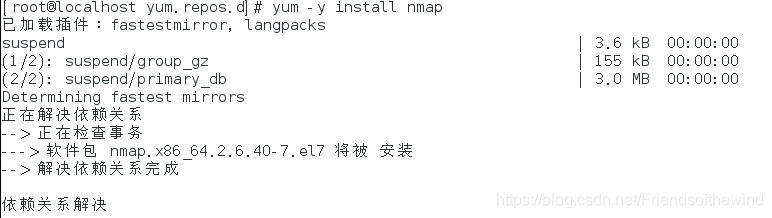

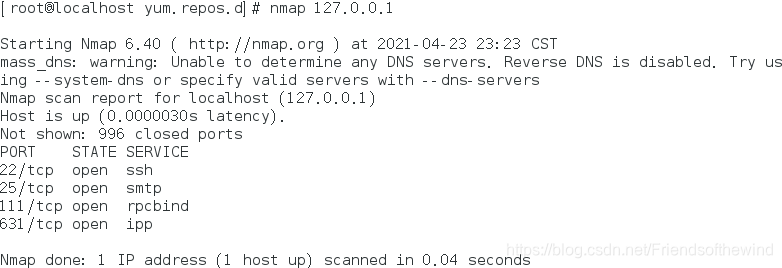

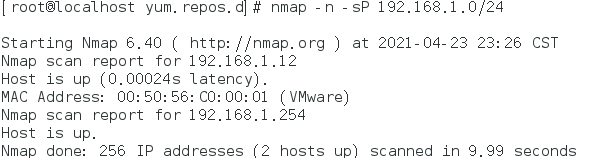

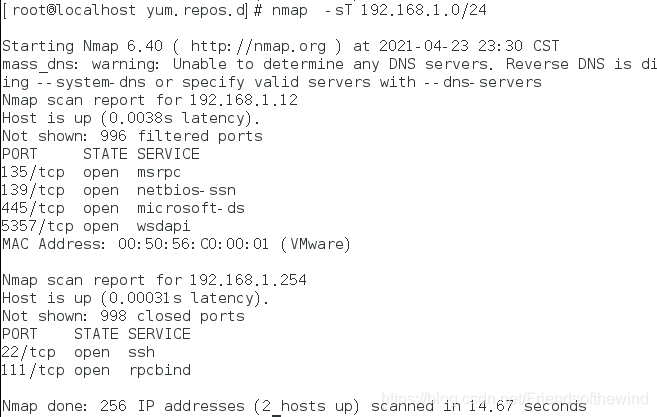

2、安装nmap检查本机开放的所有tcp端口,以及192.168.1.0/24网段存活的主机和tcp端口

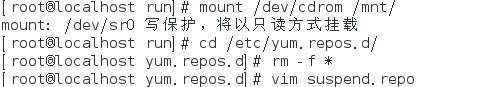

1)挂载光盘,清空原来仓库

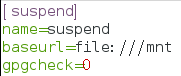

创建仓库文件

2)yum安装

3)检查本机开放的所有tcp端口

4)192.168.1.0/24网段存活的主机和tcp端口(能ping通)

存活的主机

tcp端口(参数T可省略)

如有帮助,请你评论,感谢您的关注!!!

Linux系统安全与端口扫描实践

Linux系统安全与端口扫描实践

本教程详细介绍了Linux系统中账号安全控制、系统控制及口令检测、端口扫描的操作步骤。包括设置用户权限,如允许特定用户通过sudo执行特定命令,启用su命令的权限控制,禁用快捷键,限制GRUB引导菜单访问,以及使用john工具扫描弱口令和nmap检查端口。教程旨在提升系统安全性并教授安全审计方法。

本教程详细介绍了Linux系统中账号安全控制、系统控制及口令检测、端口扫描的操作步骤。包括设置用户权限,如允许特定用户通过sudo执行特定命令,启用su命令的权限控制,禁用快捷键,限制GRUB引导菜单访问,以及使用john工具扫描弱口令和nmap检查端口。教程旨在提升系统安全性并教授安全审计方法。

172

172