Notepad++ v8.8.3 近日被披露存在一个 DLL 劫持漏洞(CVE-2025-56383),该漏洞 CVSS 评分为 6.5 分,攻击者可借此劫持 Notepad++ 的 DLL 加载过程,从而可能执行任意恶意代码。

漏洞公告指出:"Notepad++ v8.8.3 存在 DLL 劫持漏洞,攻击者可通过替换原始 DLL 文件来执行恶意代码。"

漏洞原理分析

该漏洞利用了 Notepad++ 在执行过程中自动加载某些 DLL 的特性。攻击者只需将受信任的 DLL(如 NppExport.dll)替换为恶意 DLL,就能确保程序每次启动时执行其恶意代码。

技术公告详细说明:"将原始 DLL(如 Notepad++\plugins\NppExport\NppExport.dll)替换为同名但包含恶意代码的 DLL 文件(原始导出函数被转发至原 DLL),这样在执行 notepad++.exe 时,恶意代码就会被执行。"

攻击影响范围

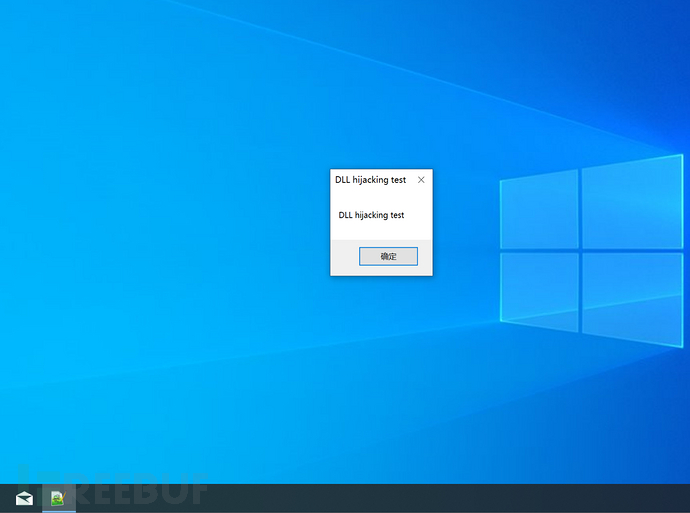

经确认,该 DLL 劫持漏洞在 Notepad++ 启动时即可生效,使攻击者能够在受害者机器上实现持久化和代码执行。GitHub 上已公开可用的概念验证(PoC),其中包含完整的攻击链演示图像。PoC 展示了伪造的 NppExport.dll 如何在转发调用至原始 original-NppExport.dll 的同时执行恶意代码,既保持了功能完整性又破坏了安全性。

虽然此漏洞需要本地访问权限或能够在 Notepad++ 安装路径中放置恶意 DLL,但它显著增加了权限提升和恶意软件持久化的风险。攻击者可能将此漏洞用于供应链攻击、木马化安装程序或内部威胁场景。

鉴于 Notepad++ 在开发者、管理员和安全专业人员中的广泛使用,该漏洞的攻击面相当可观。

252

252

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?