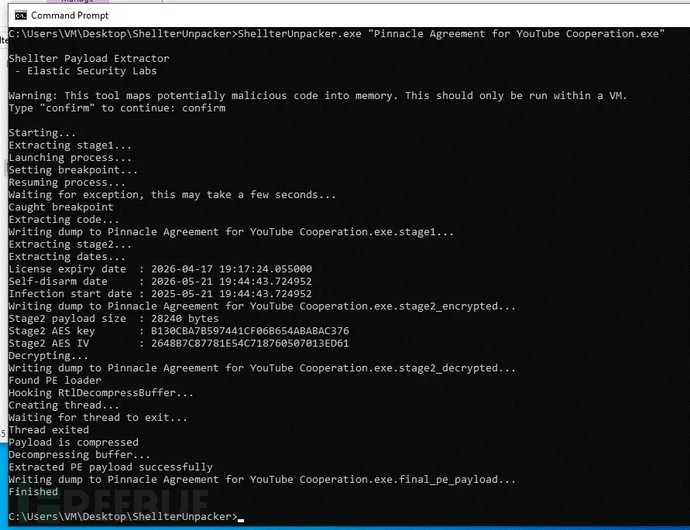

SHELLTER解包工具界面 | 图片来源:Elastic安全实验室

Elastic安全实验室近期发现多起利用SHELLTER规避框架的恶意软件活动。这款原本为红队设计、用于模拟真实攻击的工具,已被威胁分子迅速采用其精英版v11.0来部署复杂的窃密程序,包括LUMMA、RHADAMANTHYS和ARECHCLIENT2等。

商业化规避工具遭恶意利用

"SHELLTER本是为合规安全评估而设计的进攻性安全工具,"Elastic安全实验室指出,"但自2025年4月下旬起,我们观察到多起以牟利为目的的窃密活动正在使用该工具打包恶意载荷。"

SHELLTER最初设计用于绕过杀毒软件和终端检测与响应(EDR)系统,具备多项规避技术:

- 多态混淆技术:通过自修改shellcode将恶意代码注入合法可执行文件

- 载荷加密机制:采用AES-128 CBC加密最终载荷,密钥或嵌入文件或从C2服务器获取

- API混淆与调用栈规避:通过截断/篡改调用栈规避AV/EDR常见检测机制

- AMSI绕过技术:通过字符串修补和虚函数表破坏绕过微软反恶意软件扫描接口

报告显示:"SHELLTER通过基于跳板的间接系统调用绕过用户态钩子,其运行时关键功能的持续保护机制增加了分析和检测难度。"

三大窃密木马活动特征

实验室确认有三类主要窃密程序正在滥用SHELLTER:

- LUMMA木马:通过MediaFire平台分发,初始入侵途径未知,样本显示其规避技术先进,VirusTotal检出率极低

- ARECHCLIENT2(又名SECTOP RAT):针对YouTube内容创作者,攻击者发送伪装成赞助邀约的钓鱼邮件,内含打包SHELLTER保护程序的RAR压缩包

- RHADAMANTHYS窃密程序:通过YouTube游戏外挂推广评论传播,其中一个恶意样本被提交检测达126次

黑市交易加剧威胁

5月16日,推特账号@DarkWebInformer披露Shellter精英版v11.0在某暗网论坛非法销售。这款本受最终用户许可协议和地域限制约束的商业工具,现已成为恶意软件大规模传播的推手。

Elastic报告强调:"尽管存在保护措施,高动机的恶意分子仍是严峻挑战。"为此,实验室发布了SHELLTER解包工具,结合静态与动态分析技术从受保护二进制文件中提取恶意代码阶段。研究人员警告:"现有防护措施并非万无一失,该工具应在隔离虚拟机环境中运行。"该工具已发布于Elastic的GitHub仓库。

445

445

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?