攻击手法升级:利用可信平台绕过防护

网络安全领域出现了一波新型钓鱼攻击浪潮,攻击者利用Microsoft SharePoint这一可信平台绕过传统安全防护措施,标志着网络威胁战术的重大演变。这些攻击充分利用了SharePoint在企业环境中的固有可信度,诱使用户误以为正在与真实的微软服务进行交互。

此类攻击活动展现出极高的技术复杂度,已超越简单的凭证窃取,转而实施多阶段验证流程,高度模仿微软官方认证工作流。SharePoint钓鱼攻击的出现反映出威胁行为体正在适应日益强大的电子邮件安全解决方案和扩展检测与响应(XDR)系统。

技术架构:动态托管与精准定向

Cyberproof安全分析师发现,近期此类攻击数量激增,已波及多个组织机构,其规避检测的技术手段日趋精妙。攻击者不再依赖简单的重定向机制,而是开发了包含身份验证环节的多步骤流程,专门针对特定目标收件人。

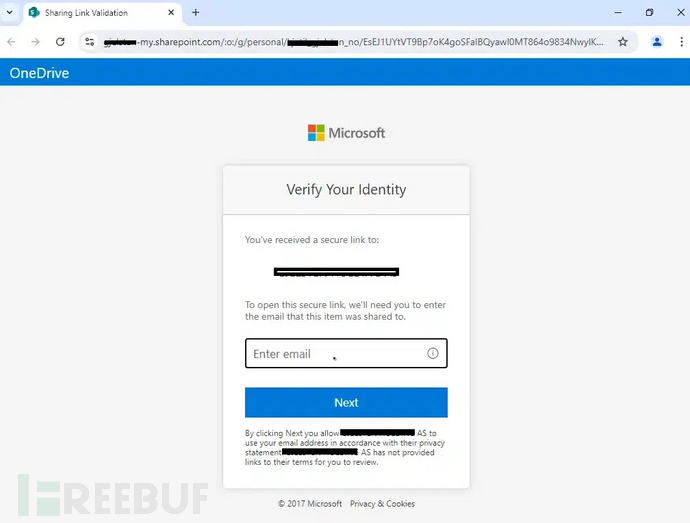

恶意基础设施利用SharePoint的动态托管能力,使得自动化安全工具难以检测——因为这些钓鱼页面仅通过特定链接在有限时间窗口内可访问。攻击者首先将精心伪造的商业邮件中的SharePoint链接发送给目标,用户点击后会跳转至要求输入电子邮件的验证页面。

高级验证机制增强欺骗性

此类攻击最精妙之处在于其鱼叉式验证系统,完美复刻了微软官方认证流程。与传统钓鱼攻击不同,这些攻击采用收件人专属验证机制,阻止非目标用户访问恶意内容。系统要求用户必须提供准确邮箱地址才能继续,无法通过测试账户或通用用户名绕过。

当受害者输入正确邮箱后,系统会触发微软官方认证代码发送至该邮箱,这一环节进一步强化了攻击的"合法性"表象。用户收到真实的微软验证码后,更确信此次交互的真实性。

当用户输入验证码后,SharePoint链接最终将重定向至攻击者控制的虚假微软登录页面。这种复杂的多阶段攻击方式极大增加了安全分析的难度——分析师可能仅观察到初始的SharePoint链接点击,而无法识别后续的恶意重定向链。

233

233

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?